Keine Chance für Cracker: Tipps für mehr Sicherheit bei Passwörtern

Die Wahl eines Passworts ist oft ein Kompromiss. Es sollte einigermaßen leicht zu merken sein, aber doch bestimmten Sicherheitsanforderungen genügen. Am sichersten sind komplett zufällige Ziffern-Buchstaben-Sonderzeichen-Kombination, die leider für einen Menschen unmöglich zu merken sind. Ist das Passwort dagegen ein simples, gut zu merkendes Wort, kann ein Account schnell geknackt werden.

Um zu verstehen, welche Anforderungen ein Passwort erfüllen sollte, schaut man sich am besten erst mal an, mit welchen Methoden Passwörter üblicherweise geknackt werden. Prinzipiell unterscheidet man dabei zwischen zwei Vorgehensweisen: Wörterbuch- und Brute-Force-Attacken.

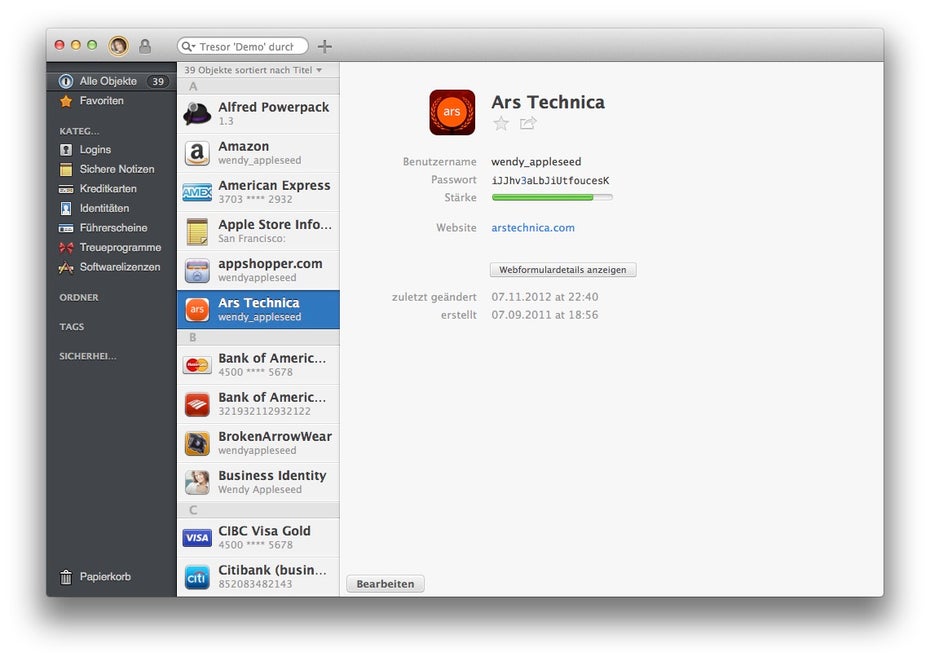

Wenn aufgrund der vielen Login-Daten die Übersicht verloren zu gehen droht, schafft ein Passwort-Manager Abhilfe.

Bei den Wörterbuchattacken macht sich der Angreifer zunutze, dass viele Passwörter aus tatsächlichen Worten bestehen, zum Beispiel „Sommer“ oder „Winter“. Also probiert der Cracker erst mal eine lange Liste mit den gängigsten Wörtern durch. Dank digitaler Diebstähle wie etwa dem Adobe-Hack können Cracker ihre Passwortlisten zusätzlich mit Millionen tatsächlich verwendeter Passwörter anreichern. Oft ist das aber gar nicht nötig: 2013 war das beliebteste Passwort „123456“, dicht gefolgt von „password“ und „12345678“. Diese Passwörter werden immer als erstes durchprobiert.

Ist die Wörterbuchattacke nicht erfolgreich, wird es mit der Brute-Force-Methode („Rohe-Gewalt-Methode“) komplizierter und zeitaufwendiger. Dabei werden einfach sämtliche Kombinationen nach dem Schmema „aaa“, „aab“, „aac“ und so weiter durchprobiert. Da meist nicht bekannt ist, wie lang das Passwort ist, und auch nicht, ob das Passwort Groß- und Kleinschreibung, Ziffern oder Sonderzeichen enthält, ist diese Methode extrem rechenaufwändig. So gibt es beispielsweise bei einem achtstelligen alphanumerischen Passwort für jede Stelle des Passworts 26 mögliche Kleinbuchstaben, 26 mögliche Großbuchstaben und zehn Ziffern. Das ergibt etwa 218 Billionen mögliche Kombinationen, für die selbst ein schneller Computer lange rechnen muss. Eine aktuelle Grafikkarte bräuchte rund 15 Stunden, um alle 218 Billionen Kombinationen durchzuprobieren. Da ein Passwort statistisch nach der Hälfte der Kombinationen gefunden wird, ist unser achtstelliges Passwort wahrscheinlich nach etwa siebeneinhalb Stunden geknackt. Hat es jemand speziell auf dieses Passwort abgesehen, ist das keine lange Zeit. Zum Vergleich: Ein achtstelliges Passwort nur aus Kleinbuchstaben ließe sich in knapp 52 Sekunden berechnen.

Vergrößert man aber den Zeichenvorrat mit zusätzlichen Sonderzeichen oder verlängert das Passwort, gewinnt man enorm an Sicherheit hinzu. Für die Berechnung eines nur aus Kleinbuchstaben bestehenden Passworts mit 16 Stellen bräuchte der Grafikkartenprozessor mit der Brute-Force-Methode schon ganze 345.706 Jahre.

Vorsicht bei allseits bekannten Tricks

Dennoch ist auch bei langen Passwörtern Vorsicht geboten. Denn man könnte ja auf die Idee kommen, einfach mehrere Wörter hintereinander zu schreiben, um auf eine ordentliche Passwortlänge zu kommen, zum Beispiel „sommerwinter“. Mittels Brute-Force-Methode ist das schwer zu knacken, aber die intelligenteren Wörterbuchattacken probieren auch solche Kombinationen durch.

Gleiches gilt für Passwörter, bei denen einige Buchstaben durch Ziffern ersetzt werden. Beliebt ist beispielsweise, ein „i“ durch eine „1“ zu ersetzen oder ein „e“ durch „3“. So wird etwa aus „Berlin“ das Passwort „B3rl1n“. Allerdings sind auch die Cracker nicht auf den Kopf gefallen und berücksichtigen auch solche allseits bekannten Tricks in ihren Wörterbuchattacken. Gleiches gilt für den Versuch, ein an sich simples Passwort durch Anhängen eines Prä- oder Suffix komplexer zu machen, zum Beispiel „Passwort123“. Auch das wird bei einer Wörterbuchattacke mit den beliebtesten Anhängseln durchprobiert.

Problematisch sind darüber hinaus Dienste, die den Zeichenvorrat oder die Länge eines Passworts künstlich begrenzen. Wenn der Angreifer diese Informationen auch hat, kann er sein Crack-Programm entsprechend konfigurieren und damit die Rechenzeit verkürzen.

Für die Attacken der Cracker gilt allerdings, dass sie nur in hoher Geschwindigkeit ausgeführt werden können, wenn der Angreifer die gehashte Passwortliste offline durchsuchen kann. Würde er die Login-Masken der Webdienste nutzen, müsste er jeweils mehrere Millisekunden warten, bis der Server antwortet und um zu sehen, ob der Versuch erfolgreich war oder nicht. Viele Anbieter sperren den Account darüber hinaus bei mehreren erfolglosen Versuchen.

Salz in der Passwort-Suppe

In der Regel sind Passwörter nicht im Klartext, sondern als Hash gespeichert. So wird etwa aus dem Passwort „Passwort“ per SHA-1-Hash-Verfahren der Hash „0719708d1cc814839bd818fdc27d446652f03383“. Auch Angreifer müssen erst den Hash berechnen, um diesen dann mit dem vorliegenden abzugleichen.

Durch eine Zwei-Faktor-Authentifizierung können sich PayPal-Kunden zusätzlich absichern.

Passwort-Cracking geht deshalb doch nicht so „schnell“ wie in obigen Rechnungen dargestellt, denn das Berechnen der Hash-Funktion muss ebenfalls mit einkalkuliert werden. Ein PC mit einer halbwegs aktuellen Grafikkarte schafft „nur“ um die 2,5 Milliarden SHA-1-Hashes pro Sekunde. Um das Verfahren zu beschleunigen, gibt es im Internet vorgefertigte Listen, so genannte Rainbow-Tables, in denen die gängigsten Passwörter schon in gehashter Form vorliegen.

Serverbetreiber können sich gegen Attacken absichern, indem sie ihre Passwort-Hashes „salzen“. Dabei wird ein Zufallswert generiert und dem Klartext-Passwort vor dem Hashen angehängt. Nun braucht ein Angreifer also nicht nur das korrekte Passwort des Users, sondern auch das korrekte Salz des Serverbetreibers. Das macht das Erstellen vorgefertigter Rainbow-Tables zu aufwendig, da nicht jedes Mal dasselbe Salz verwendet wird.

Trotz gesalzener Hashes sollten User ihre Passwörter so sicher wie möglich machen. Helfen kann dabei ein Passwortmanager wie 1Password oder KeePass. Dieser generiert sehr sichere, zufällige Passwörter und speichert sie in einer verschlüsselten Datenbank. Diese Passwörter sind durch ein Masterpasswort geschützt. Letzteres sollte sehr stark und dennoch leicht zu merken sein, da es oft mehrmals täglich vom Nutzer eingegeben werden muss. Wählt man hier ein zu leichtes Passwort, sind alle anderen Passwörter in Gefahr.

Eine ähnliche Gefahr geht von Passwörtern für E-Mail-Postfächer aus. Denn in diesen kommen die E-Mails anderer Dienste an, mit denen durch einen Klick auf einen Link in der E-Mail ein neues Passwort gesetzt werden kann. Hat ein Angreifer Zugriff auf das E-Mail-Konto, kann er also auch Passwörter anderer Dienste leicht ändern.

Passwort einfach und trotzdem sicher – so geht’s

Da sich niemand 30-stellige Zufallspasswörter merken will, gibt es mehrere Methoden, ein leichter zu merkendes und doch sicheres Passwort zu kreieren. Drei davon sind das Schneier-Schema, die XKCD-Methode und dienstespezifische Passwörter.

Schneier-Schema

So gehts: Der Nutzer denkt sich einen möglichst langen Satz aus und kombiniert die Anfangsbuchstaben der einzelnen Wörter zu einem Passwort. So wird „Heute ist ein schöner Tag und wir fahren in den Zoo!“ zu „HiesTuwfidZ!“. Zusätzlich werden Wörter zu entsprechenden Ziffern oder Sonderzeichen, also „ein“ zu „1“ und „und“ zu „&“. Mit „Hi1sT&wfidZ!“ ist nun ein leicht zu merkendes Passwort entstanden, dass Groß- und Kleinschreibung, Ziffern und Sonderzeichen enthält. Wichtig: Der verwendete Satz muss selbst ausgedacht sein, denn weitverbreitete Zitate stehen ebenfalls in den Wörterbüchern der Angreifer.

XKCD-Methode

Bei dieser Methode werden durch Zufall mehrere Wörter aus einem Wörterbuch ausgewählt. Man nimmt also ein Wörterbuch zur Hand, schlägt irgendeine Seite auf und wählt dort ein beliebiges Wort aus. Das wiederholt man viermal oder öfter, bis so etwas wie „Platin dranbleiben Schoner bemogeln“ herauskommt. Wichtig hierbei ist, dass die Wörter wirklich vollkommen zufällig ausgewählt werden.

Dienstespezifische Passwörter

Am sichersten ist es, für jeden Dienst ein eigenes Passwort zu entwicklen. Damit nicht die Übersicht verloren geht, gibt es auch dafür eine smarte Methode. Zunächst entwickelt der Nutzer ein zufälliges Passwort, zum Beispiel mit dem Schneier-Schema. An das hängt er ein Wort, das für den Dienst, bei dem er sich einloggt, spezifisch ist. Ein Passwort für Facebook könnte dann „HjfiLW!fbook“ lauten. „HjfiLW“ ist der zufällige Teil, „fbook“ ist der Teil, der auf Facebook hinweist. Bei dieser Methode bleibt der vordere Teil immer gleich, nur der hintere ändert sich. Zunächst ist das genauso sicher wie das Schneier-Schema, wird allerdings ein Passwort bekannt, lassen sich davon leicht andere Passwörter ableiten, zum Beispiel „HjfiLW!twitter“ oder „HjfiLW!tumblr“.

Die TAN-Listen für das Online-Banking sind eine bekannte Art der Zwei-Faktor-Authentifizierung. Auch große Webdienste bieten das Verfahren an, beispielweise per zufällig generierter PIN vom Schlüsselanhänger.

Zwei-Faktor-Authentizifierung

Wo es möglich ist, sollten Web-Nutzer auf eine Zwei-Faktor-Authentifizierung setzen. Hier gibt es zusätzlich zum Passwort noch eine weitere Absicherung. Meist erhält man nach Eingabe seines Passworts eine einmalige PIN per SMS und muss diese ebenfalls eingeben, um sich final einzuloggen oder eine Aktion durchführen zu können. Ein Angreifer bräuchte deshalb neben dem Passwort auch Zugriff auf das Handy, um die SMS zu erhalten.

Neben der PIN per SMS gibt es weitere Möglichkeiten für die Zwei-Faktor-Authentifizierung, zum Beispiel kleine Geräte in Form eines Schlüsselanhängers, einer Chipkarte oder einer App auf dem Smartphone, die Einmalpasswörter generieren. Viele große Webdienste wie Facebook, Google, eBay und PayPal bieten so etwas an. Auch TAN-Listen oder SMS-TANs der Banken beim Online-Banking sind eine Form der Zwei-Faktor-Authentifizierung.

Acht Regeln zur Passwortnutzung

|

Fazit

Heute müssen sich Web-Nutzer eine Vielzahl an Passwörtern für alle möglichen Logins merken. Der Einsatz eines Passwort-Managers ist oftmals die sinnvollste Möglichkeit. Ohne Passwort-Manager sind dienstespezifische Passwörter die beste Variante. Aufpassen sollte man mit exotischen Sonderzeichen, etwa in WLAN-Passwörtern, deren Eingabe viele smarte Geräte wie Fernseher nicht erlauben. Hier muss man also auf ein wenig Sicherheit verzichten und einfachere Passwörter wählen. Bei Webdiensten sind Einschränkungen hinsichtlich der Länge und Zeichenauswahl der Passwörter aber meist unnötig. Hier sollte man den Betreiber kontaktieren und eine Änderung fordern.

Sebastian Düvel ist iOS- und Mac-Entwickler. Bekannt ist unter anderem seine

Sebastian Düvel ist iOS- und Mac-Entwickler. Bekannt ist unter anderem seine

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

Alles schön und gut… Aber was nützt es wenn man bei jedem Account ein Super tolles Passwort hat, es aber einfach beim beim Account-Anbieter geklaut wird weil es da Sicherheitslücken gibt?

Ich behaupte mal, es macht sich doch kaum noch einer die mühe Passwörter zu cracken, es ist ja schon fast einfacher den Anbieter zu hacken und die Listen herunter zu laden. (mein empfinden) Ich finde hier müsste mal Weltweit was für die Sicherheit getan werden und die betroffenen Firmen sollten bei einem solchen Fall schneller reagieren!

Ich war schon 2 mal betroffen von solchen Klau-Attacken, zum Glück ist kein Schaden entstanden. Deswegen denke ich, man sollte zu dieser Zwei-Faktor-Authentizifierung als gängige Passwort Methode wechseln. Ich hab einige Online-Games bei denen es Tokens gibt, es ist zwar jedesmal nervig die immer eingeben zu müssen aber ich denke das ist der richtige weg….

Dein Empfinden ist leider Falsch.

Alle großen Webseiten speichern die Passwörter (hoffentlich :) ) verschlüsselt in der Datenbank. D.h. auch wenn der Angreifer sich die „Liste“ herunterlädt hat er noch immer nicht die Passwörter in Klartext. Sondern in verschlüsselter Form.

Die ganzen Methoden die hier beschrieben wurden (z.b. Wörterbuch-Attacke) werden dann halt auf das Verschlüsselte Passwort angewendet, indem der Angreifer das erste Wort aus dem Wörterbuch nimmt, verschlüsselt und mit dem Passwort aus der Datenbank abgleicht. Das setzt voraus, dass die Verschlüsselungsmethode bekannt ist.

Hier gilt dementsprechend auch, dass das knacken sehr lange dauert wenn das Passwort lang und kompliziert ist,

Oh, oh, oh. Gut angefangen, dann immer schlechter geworden.

Ihr sagt doch schon, dass heutzutage beim Cracken echte Wörter anneinandergereiht werden, und stellt trotzdem noch die xkcd-Methode vor.

Außerdem haben diese und das Schneier-Schema wieder das Problem, dass man sich etliche Passwörter MERKEN muss, was nicht gerade einfach ist, wenn man pro Dienst ein eigenes Passwort haben möchte.

Die Beste der vorgestellten hilfsmittellosen Methoden ist natürlich das dienstspezifische Passwort, und da bleibt ihr dann zu oberflächlich. Den Dienstnamen einfach dranzuhängen ist keine gute Methode, gerade weil man, wie wenigstens erwähnt wurde, im Falle des Passwortdiebstahls andere Passwörter zu leicht ableiten kann. Warum stellt ihr dann nicht eine Methode vor, bei der das nicht so einfach ist? Zum Beispiel könnte man die Buchstabenanzahl des Dienstnamens verwenden, sowie bestimmte Buchstaben des Dienstnamens, und die dann an vorgegebene Stellen des Passwortes setzten. Beispiel: ersten und letzten Buchstaben des Dienstnamens (X und Y) und länge des Dienstnamens mal 2 (N), das dann kombiniert mit Passwort ZZZZZZZZ (man stelle sich ein ordentliches Passwort vor) zu z.B. YZZZNZZXZZZ. Das würde dann mit dem Dienstnamen ‚facebook‘ und dem Passwort ABCDEFGH zu kABC8DEfFGH, mit Dienstnamen ‚ebay‘ zu yABC4DEeFGH. Natürlich kann man auch diese Passwörter ableiten, dies ist aber um einiges schwieriger als bei der hier vorgestellten Variante.

Alle manuellen Varianten scheitern jedoch, wenn Dienste ein neues Passwort verlangen, wie schon häufiger bei bekannten Diensten geschehen. Dann müsste man sich ein neues Schema ausdenken und es entweder für alle Dienste anwenden (und damit alle Passwörter ändern), oder sich für einen bestimmten Dienst merken, dass da ein anderes Passwortschema genutzt wird – alles nicht so super.

Auch da helfen natürlich Passwortmanager weiter. Auf deren große Nachteile wird hier aber nicht Ansatzweise eingegangen. Zum einen werden dort die Passworter gespeichert. Natürlich geschieht das verschlüsselt, aber ein Angreifer mit der Passwortdatei kann dann mit einem Schlag alle Passwörter erhalten, indem er das Masterpasswort ableitet.

Zum anderen wird durch das Speichern auch noch ein Backup der Daten nötig, denn sonst steht man bei einem Hardwareausfall ohne Passwörter da. Speichert man die Passwortdatei auf mehreren Rechnern, umgeht man das Problem zwar, aber es wird dann Synchronisation nötig. Das ist wieder etwas, was allein viele Leute überfordert. Und wenn jetzt jemand kommt mit „die Passwortdatei ist bei mir in der Dropbox“, dem sollte man links und rechts eine saftige Ohrfeige verpassen. Passwörter gehören nicht in die Cloud!

Was schlage ich nun vor? Die für mich bisher beste Variante ist etwas nach dem Schema von masterpasswordapp.com, wo mit Hilfe von (mindestens) Masterpasswort und Dienstnamen ein Hash berechnet wird. Auch da brauche ich noch ein Masterpasswort, aber es wird nichts mehr gespeichert, sondern jedes Mal wieder berechnet. Damit umgeht man die meisten Probleme von Passwortmanagern, die durch das Speichern hervorgerufen werden. Und selbst wenn dort das Masterpasswort bekannt wird, dann hat man immer noch nicht alle Dienstpasswörter, denn da müsste man erstmal alle Dienste kennen, bei denen man angemeldet ist, und zusätzlich auch noch wissen, wie man den zum Erstellen des Passwortes eingegeben hat (z.B. ob ich ‚facebook.com‘, ‚facebook‘, ‚fbook‘ oder ‚fb‘ als Dienstnamen verwendet habe).

Warum sollte eine Grafikkarte die Passwörter berechnen? Das macht doch die Haupt-CPU, oder nicht?

Hallo Lars,

die CPU würde für solche Rechnungen zu lange brauchen. Die GPU hat den Vorteile, dass viele Berechnungen die notwendig sind u.a. durch Matrixoperationen stark parallelisiert werden können.

Sichere Passwörter und die Vor- und Nachteile von Passwort-Managern sind ein großes Thema und werden auch auf unserem Portal ausführlich behandelt. Ein besonders interessanter Artike stammt von unserem Datenschutzexperten und kann hier: http://www.connect45plus.de/der-passwort-dschungel-2/ nachgelesen werden.

Dort wird nicht auf den größten Nachteil von Passwortmanagern eingegangen: sie SPEICHERN die Passwörter, und das erfordert zusätzlich auch noch SYNCHRONISIERUNG. Warum das schlechte Ideen sind habe ich in meinem Kommentar hier und beim verlinkten Artikel etwas näher erläutert.

Passwortmanager sind Mist. Mehr dazu da: http://99-developer-tools.com/password-managers-not-safe/

Über meine „12 Gebote für Sicherheit im Internet“ hab ich hier gebloggt:

http://99-developer-tools.com/instead-of-password-managers/

Passwortmanager sind Mist. Warum, erkläre ich da:

http://99-developer-tools.com/password-managers-not-safe/