Böse Minions: So funktionieren Botnetze und so werden sie erkannt

Botnets sind Gruppen von verunreinigten Rechnern, die von ihrem Erzeuger (BotMaster) ferngesteuert und mit einer einfachen Command-and-Control-Infrastruktur (C&C) kontrolliert werden. Sie stellen eine dezentrale Plattform für verschiedene illegale Aktivitäten zur Verfügung, etwa das Starten von verteilten Denial-of-Service-Angriffen auf kritische Ziele, Malware-Verbreitung, Phishing und Klickbetrug.

Experten vermuten, dass ungefähr 16 bis 25 Prozent der mit dem Internet verbundenen Rechner Teil eines Botnets sind. Statistiken von Netzwerk-Security-Unternehmen besagen, dass ungefähr 80 Prozent des gesamten E-Mail-Verkehrs Spam ist und die meisten dieser Nachrichten durch Botnets versandt werden. Obwohl diese unerwünschten Mails von ihren Empfängern möglicherweise aussortiert werden, dürfen sie grundsätzlich ihre Reise über die Backbones des Internets antreten, generieren dabei Traffic und verschwenden Netzwerkressourcen.

Symantec berichtete 2010 über eine Anzeige auf einem Untergrund-Forum, die ein Botnet mit 10.000 Bots für 15 US-Dollar anpries. Ein solches Botnet könnte als Spam-Verteiler genutzt werden, aber auch für einen verteilten Denial-of-Service-Angriff. Botnet-Aktivitäten sind verantwortlich für riesige finanzielle Verluste bei Internet-Service-Providern, privaten Firmen, Regierungen und Heimanwendern. Die ITU (International Telecommunication Union) schätzt, dass die weltweiten Kosten für Spam im Jahr 2007 rund 100 Milliarden US-Dollar betrugen – davon fielen allein 35 Milliarden in den USA an.

Der Ursprung der Botnets

Die Website eggheads.org widmet sich dem ersten bekannten IRC-Bot , der auf dem Namen „Eggdrop“ hört. Diese Bots sind bereits seit 1993 im Umlauf. (Screenshot: eggheads.org)

Rückblickend gesehen, haben Botnets ihren Ursprung im Internet Relay Chat (IRC), einem textbasierten Chat-System, das Kommunikation in Kanälen organisiert. Das Konzept von Bots war nicht unbedingt auf schädliches Verhalten ausgelegt: Die Hauptidee hinter Botnets war es, die Interaktionen in IRC-Chatrooms zu kontrollieren. Sie waren in der Lage, einfache Kommandos zu interpretieren, stellten Administrations-Support, boten einfache Spiele und andere Services für Chat-Nutzer an und spürten Informationen zu Betriebssystemen, Logins, E-Mail-Adressen, Aliassen etc. auf.

Der erste bekannte IRC-Bot wurde 1993 veröffentlicht. Neue Bots nutzen komplexere Mechanismen für die Kommunikation mit dem Botmaster, indem sie andere verfügbare Protokolle verwenden, um sich wie Würmer auszubreiten, wie Viren im Verborgenen zu bleiben und große, koordinierte Angriffe zu starten. Die heutige Generation von Bots kann sich durch File-Sharing-Netzwerke, Peer-to-Peer-Netzwerke, E-Mail-Anhänge, infizierte Webseiten und Backdoors verbreiten. Kommunikation zwischen Bots kann durch verschiedene Protokolle erfolgen – etwa IRC, HTTP und P2P.

Vom infizierten Host zum Bot

Im Allgemeinen muss ein infizierter Host diese vier Phasen durchmachen, um Teil eines Botnets zu werden:

-

Der erste Schritt ist die initiale Injektion, bei der ein Host infiziert wird und zum potenziellen Bot wird. Diese Phase kann unterschiedlich ablaufen, zum Beispiel durch unerwünschte Malware-Downloads auf Websites, infizierte E-Mail-Anhänge oder infizierte Wechsellaufwerke.

-

Die zweite Phase setzt voraus, dass die erste Phase erfolgreich abgeschlossen wurde. Der zweite Schritt ist die Injektion. In diesem Schritt führt der infizierte Host ein Programm aus, um sich wie ein echter Bot zu verhalten (oder wie ein Zombie). Der Download des Programms erfolgt normalerweise per FTP, HTTP oder P2P-Protokoll.

-

Der dritte Schritt ist das Herstellen einer Verbindung zum Command-und-Control-Channel. Diese Phase wird bei jedem Neustart des Hosts eingeplant, um dem Botmaster zu versichern, dass der Bot am Botnet teilnimmt. Er findet im Lebenszyklus eines Bots mehrfach statt.

-

Der vierte Schritt ist der Empfang von Kommandos vom Botmaster und die Ausführung von schädlichen Aktivitäten. Es gibt eine große Bandbreite von schädlichen Aktivitäten, die von Bots ausgeführt werden können, wie etwa Datenklau, DDoS-Angriffe, Verbreitung von Malware, Erpressung, Diebstahl von Rechenressourcen, Ausspähung von Netzwerk-Traffic, die Suche nach angreifbaren und ungeschützten Rechnern, Verbreitung von Spam, Phishing, Identitätsdiebstahl, Manipulation von Spielen oder Umfragen und vieles mehr.

-

Die letzte Lebensphase eines Bots ist das Pflegen und Aktualisieren von Malware. Die Pflege ist wichtig, wenn der Master sein Botnet erhalten will. Es kann aus vielerlei Gründen notwendig sein, den Code zu aktualisieren, zum Beispiel, um Erkennungs-Techniken auszuweichen, neue Features hinzufügen oder zu einem anderen C&C zu migrieren.

Bot-Netzwerke: Command-and-Control-Techniken

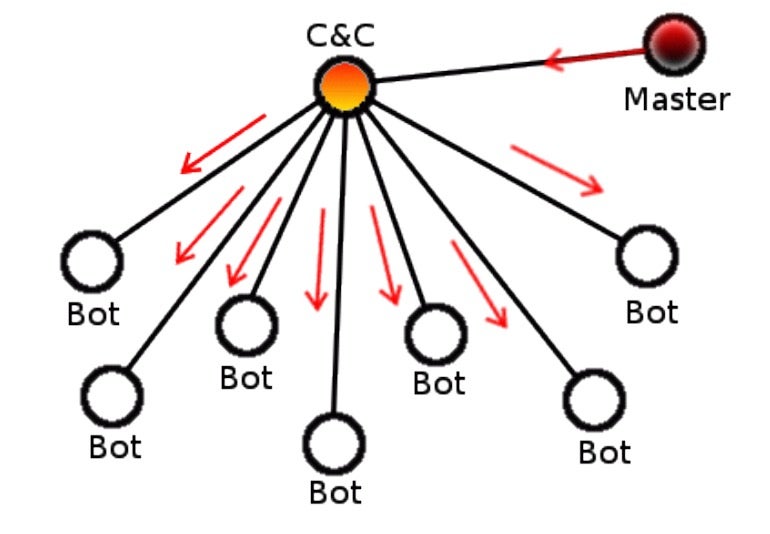

Command-und-Control-Channels (C&C) für Botnets können in zwei Hauptgruppen unterteilt werden: zentralisierte und dezentralisierte C&C-Channels.

-

Der zentralisierte C&C-Ansatz ähnelt dem klassischen Client-Server-Netzwerk-Modell. In einer zentralisierten C&C-Infrastruktur können alle Bots ihre Kommunikationskanäle mit nur einem oder wenigen Verbindungspunkten herstellen. Dies sind normalerweise Kommando- und Kontrollserver, die verantwortlich dafür sind, Befehle an Bots zu schicken und Malware-Updates zur Verfügung zu stellen. Die Vorteile einer zentralisierten Architektur sind schnelle Reaktionszeiten und eine gute Koordination. Direktes Feedback ermöglicht dem Botmaster einen einfachen Überblick über den Status des Botnets und liefert wertvolle Informationen über einige grundsätzliche Eigenschaften, beispielsweise die Anzahl der aktiven Bots oder ihre globale Verteilung. Das Hauptproblem von zentralisierter Architektur ist, dass der C&C-Server selbst ein zentraler Knackpunkt ist – denn er ermöglicht es, ein entdecktes Botnet recht einfach auszuschalten. Diese Schwäche war die Motivation für die Entwicklung der dezentralisierten Architektur. Die Hauptprotokolle, die in einer zentralisierten Architektur genutzt werden, sind IRC und HTTP.

Schema einer zentralisierten C&C-Infrastruktur (Screenshot: kaspersky.com)

-

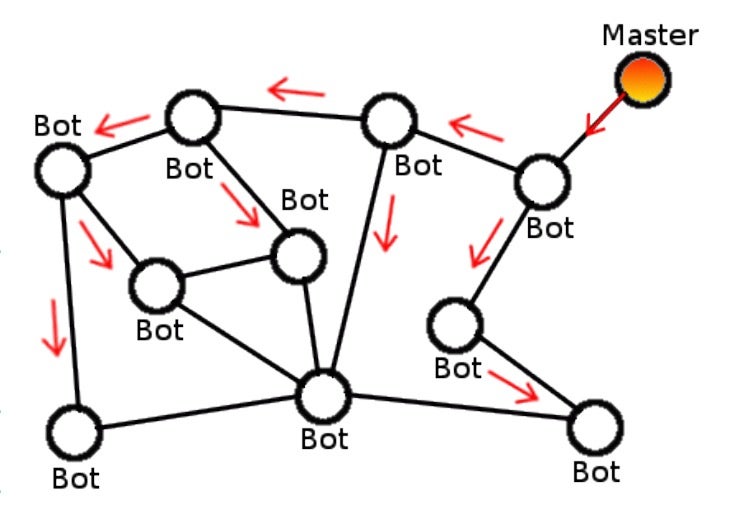

Dezentralisierte, moderne C&C-Botnets benötigen große Flexibilität und Robustheit, um eine große Anzahl von Bots zu bewältigen und die Profite zu maximieren. Mit dezentralisierter und zufallsbedingter Architektur für den C&C-Channel befasste man sich 2005 zum ersten Mal. Botnets mit einer dezentralen Architektur sind schwieriger zu zerlegen: Werden mehrere Bots enttarnt, bedeutet das nicht notwendigerweise den Verlust des ganzen Botnets, da es keinen zentralen C&C-Server gibt, den man finden und ausschalten kann. Die Konstruktion eines P2P-Botnetzes umfasst üblicherweise die folgenden zwei Schritte: Erstens die Auswahl der Peer-Kandidaten und zweitens die Implementierung der nötigen Verfahren, um die Peer-Kandidaten zum Teil des Botnets zu machen.

Schema einer dezentralisierten C&C-Infrastruktur (Screenshot: kaspersky.com)

Erkennung von Botnetzen

Botnet-Erkennungs-Techniken lassen sich in zwei Kategorien aufteilen: Honeynets und Intrusion-Detection-Systeme (IDS). Honynets eignen sich am besten, um Informationen von Bots zu sammeln. Nach dem Einholen der Informationen ist es möglich, die verwendete Technologie zu erlernen und zu verstehen und eine komplette Analyse der Haupt-Botnet-Charakteristiken durchzuführen. IDSs können noch einmal in zwei Unterkategorien aufgesplittet werden: Signatur- und Anomalie-basierte Erkennungssysteme.

-

Signatur-basierte Erkennungstechniken wenden Signaturen von aktuellen Bots auf das IDS-Erkennungssystem an. Die zugrundeliegende Idee ist, aus überprüften Traffic-Paketen Informationen über Besonderheiten zu gewinnen, solche Muster zu markieren und in einer Datenbank über existierende Bots zu verzeichnen.

-

Anomalie-basierte Techniken führen Botnet-Erkennung durch, indem sie mehrere verschiedene Netzwerk-Traffic-Anomalien betrachten, inklusive hoher Netzwerk-Latenzen, großem Traffic-Volumen, Traffic auf ungewöhnlichen Ports und ungewöhnlichem Systemverhalten, die auf die Präsenz von schädlichen Bots im Netzwerk hinweisen könnten. Anomalie-basierte Techniken werden weiter unterteilt in Host- und Netzwerk-basierte Kategorien. Im Host-basierten Ansatz wird die individuelle Maschine (Host) beobachtet, um jedes verdächtige Verhalten zu finden, einschließlich des Verarbeitungs-Overheads und dem Zugriff auf verdächtige Dateien. Netzwerkbasierte Techniken überwachen das Netzwerkverhalten.

Wie schützt ihr euer Netzwerk?

Dieser Artikel wurde übersetzt von Anja Braun.

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

„Mignions“ = Mischung aus „Minion“ und „Champignon“?