Zunächst will Mozilla lediglich die US-Nutzer seines Firefox-Browsers standardmäßig auf DNS-over-HTTPS (DoH) umstellen, wie der Hersteller in einem Blogbeitrag mitteilt. Der Rollout soll sich über einige Wochen strecken, damit Mozilla etwa auf dem Weg auftretende Probleme erkennen und beheben kann. Nachdem Mozilla rund zwei Jahre an der Renovierung des DNS-Systems gearbeitet hat, sieht der Hersteller das Feature offenbar als bereit für die Massen an.

So aktiviert ihr DoH in eurem Firefox

Hierzulande stellt Mozilla DoH zwar nicht als Standardeinstellung im Firefox ein. Wer die verschlüsselte DNS-Abfrage indes nutzen möchte, kann das Feature unproblematisch aktivieren.

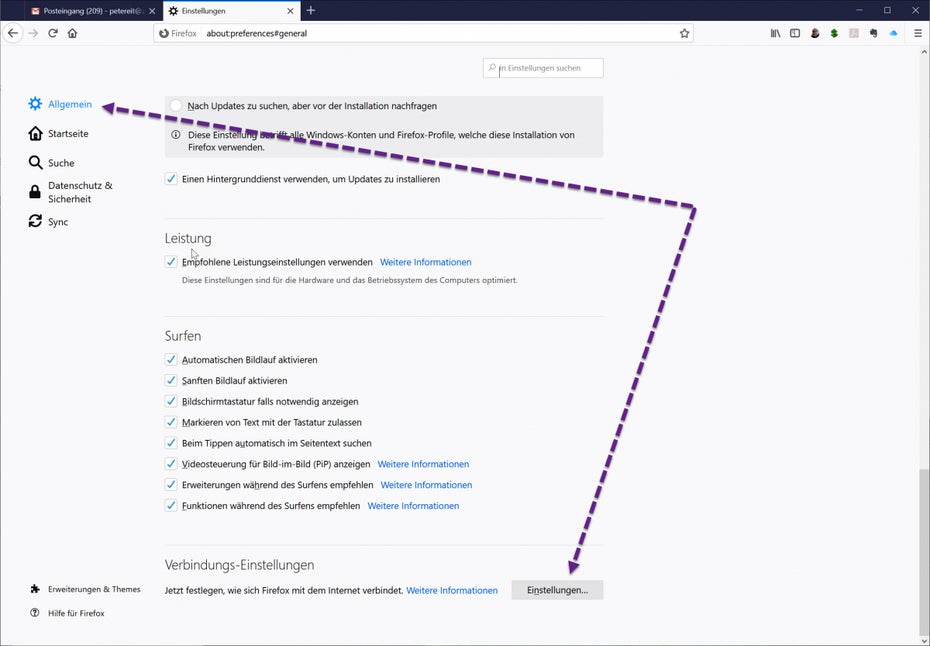

Dazu öffnet ihr die Einstellungen, klickt oben links auf „Allgemein“, scrollt bis ganz nach unten und klickt dort auf „Einstellungen“ unter der Überschrift „Verbindungs-Einstellungen“.

Firefox: DoH verbirgt sich in den Einstellungen,… (Screenshot: t3n)

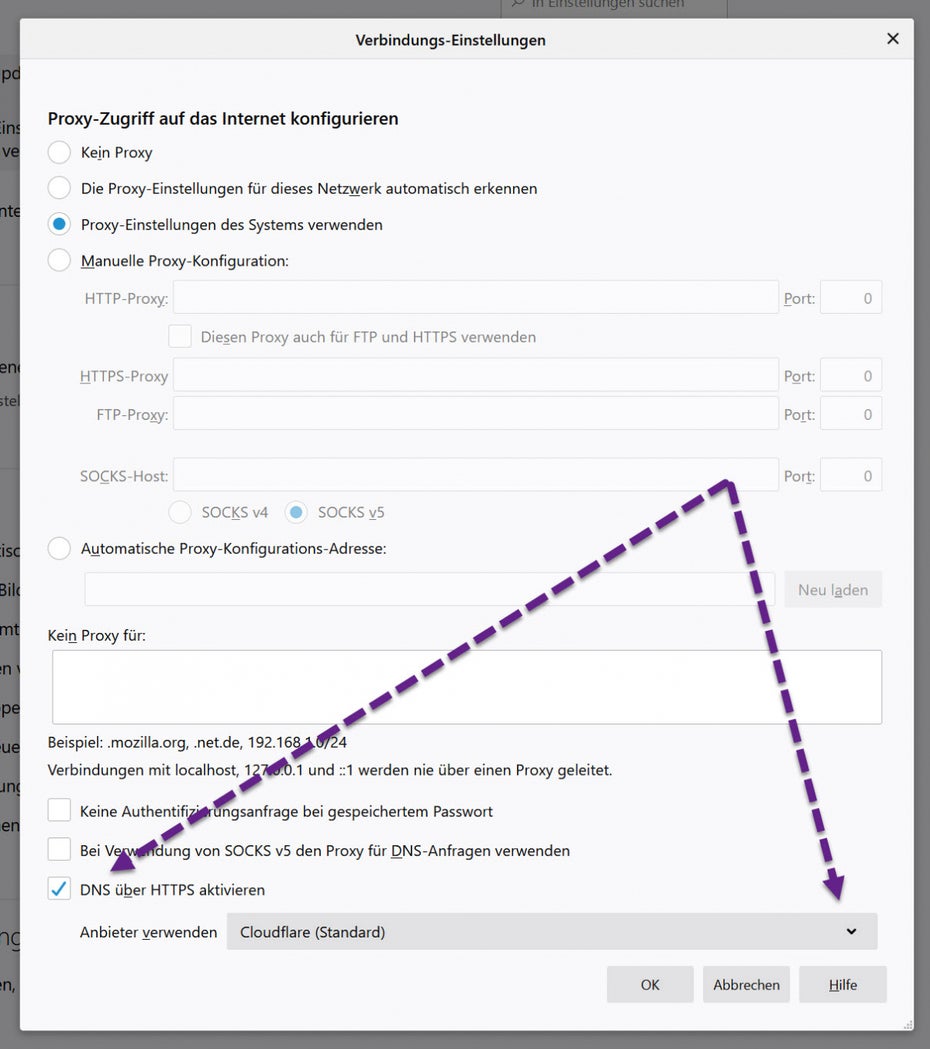

Im sich daraufhin öffnenden Dialogfenster setzt ihr einen Haken bei „DNS über HTTPS aktivieren“. Unter „Anbieter verwenden“ stehen die beiden vorerst durch Mozilla als vertrauenswürdige DNS-Server anerkannten Resolver Cloudflare und NextDNS zur Wahl. Diese Liste soll künftig deutlich mehr Einträge erhalten. Nun klickt ihr noch auf „OK“ und Firefox sendet DNS-Anfragen künftig nur noch verschlüsselt.

… kann aber einfach aktiviert werden. (Screenshot: t3n)

Chromium-basierende Browser wie Chrome, Edge oder Brave erlauben die Konfiguration der DoH-Unterstützung grundsätzlich auch. In Deutschland sind die erforderlichen Konfigurations-Flags allerdings bisher nicht zugänglich.

DoH: Kontroverses Feature

Das Feature ist in der Tat durchaus umstritten. Dabei rekrutieren sich die Kritiker aus den unterschiedlichsten Bereichen.

Wie nicht anders zu erwarten, gehören die Regierungen der Welt zu den größten Gegnern des DoH-Protokolls. Das erklärt sich von selbst. Immerhin wurde das Protokoll vornehmlich entwickelt, um die Privatsphäre der Nutzer zu schützen.

Konventionelles DNS erlaubt umfangreiches Nutzer-Tracking

Bislang erfolgten DNS-Anfragen unverschlüsselt und konnten von daher prinzipiell von jedermann mitgelesen werden. Das erlaubt mindestens den Providern, aber im Grunde jedem mit Zugriff auf den Router, den die Anfrage passiert, die Feststellung, wer wann welche Website besucht. So können Nutzerprofile erstellt werden, die besonders zu werblichen Zwecken Gold wert sind.

Mit DoH ist das nicht mehr möglich, denn der Weg der Anfrage vom Client zum Resolver wird verschlüsselt zurückgelegt. Nur der Resolver, also der Dienstleister, der die DNS-Anfrage letztlich in eine konkrete IP umwandelt, hat diese Möglichkeit weiterhin.

Wenige DNS-Resolver konzentrieren Traffic

Damit kommen wir zu weiteren Kritikergruppen. Das Konzept der handverlesenen Resolver gefällt Netzprovidern nicht. Die wollen eine weitere Konzentration des Netzverkehrs auf wenige Großanbieter vermeiden und warnen überdies davor, dass das DNS-System insgesamt durch eine zu starke Konzentration anfälliger für Angriffe würde.

Anders als bei konventionellen DNS-Dienstleistern kommt den DoH-Resolvern eine besondere Vertrauensstellung zu. Überall da, wo Vertrauen im Spiel ist, kann es missbraucht werden. So fordern Provider, wenn es sich schon gar nicht vermeiden lässt, eine möglichst breite Landschaft an DoH-Resolvern, möglichst sogar mit zufälliger Wahl des Resolvers durch den Nutzer-Browser.

Natürlich dürfte auch eine Rolle spielen, dass sie keine eigenen Werbedeals mit Firmen mehr abschließen könnten, die für die Vertipper der Providerkunden zu zahlen bereit sind. Wer schon mal etwa im Telekom-Netz eine falsche URL eingegeben hat, wird dennoch ein Ergebnis erhalten haben …

DoH macht Sperren nutzlos

Eine ganze Reihe von Gegnern kritisiert an DoH die quasi inhärente Möglichkeit, rechtliche oder tatsächliche DNS-Sperren zu umgehen. Damit könnte die Einhaltung rechtlicher Vorgaben nicht mehr sicher gewährleistet werden, argumentieren sie. Große Unternehmen hätten eine schwächere Kontrolle über den Datenverkehr in ihren Netzen. In der Tat müssten Transparenzregeln gefunden werden, die den bislang nicht hinterfragten Vorgang der DNS-Abfrage mit verständlichen Informationen hinterlegen und so Nutzern eine qualifizierte Entscheidung für oder gegen einen bestimmten Resolver ermöglichen.

Ein ganz handfester Nachteil kann sich vor allem bei Nutzern mit eher schwacher Internetanbindung zeigen. Denn zum einen legt die DNS-Anfrage bei der Nutzung von DoH zumindest derzeit noch eine größere Strecke zurück als die zum nächsten Provider-DNS und zum zweiten kostet der Verschlüsselungsvorgang weitere Zeit. Die Rückantwort wird also länger als bislang dauern.

Passend dazu: Für Power-User: Opera-Browser vereinfacht Umgang mit Tabs

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

Da Cloudflare ein US-Unternehmen ist, wird die US-Regierung mit Sicherheit auch sämtliche Anfragen auswerten können.

Davon dürfen wir getrost ausgehen. Noch schlimmer wären allerdings Resolver in autoritären Staaten. Deshalb meine Anmerkung mit dem Transparenzerfordernis, dass wir ja kollektiv für DNS-Dienste bislang nicht als erforderlich wahrgenommen hatten.