Warum der Wildwuchs von Cloud-Services gefährlich werden kann

Die Sicherheitsbedrohung durch nicht genehmigte Cloud-Services wird mittlerweile auch von den befragten IT-Verantwortlichen gesehen. (Grafik: Shutterstock)

Ende der Woche tritt die gefürchtete Datenschutzgrundverordnung (DSGVO) in Kraft. Als durchaus bedrohlich erweist sich im Hinblick auf dann drohende Strafen die Tatsache, dass der zunehmende Wildwuchs von in Unternehmen genutzten Cloud-Services „dramatisch steigt“.

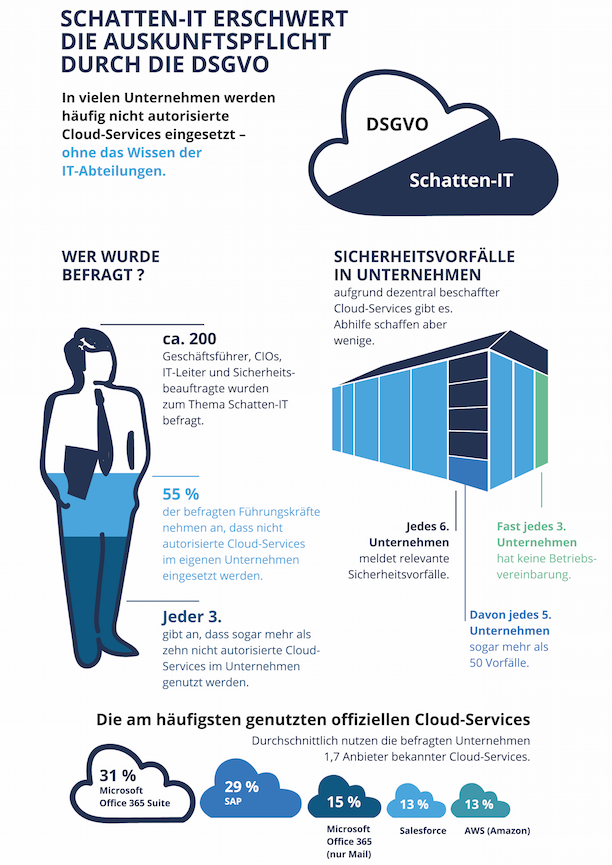

Das zumindest behauptet eine Studie der Unternehmensberatung Axxcon, für die rund 200 Geschäftsführer, CIO, IT-Leiter und Sicherheitsbeauftragte aus Unternehmen mit mindestens 500 Mitarbeitern befragt worden sind. Immerhin die Hälfte unter ihnen geht offensichtlich davon aus, dass in ihrem Unternehmen neben den zentral eingekauften und administrierten Cloud-Services auch dezentral beschaffte Dienste eingesetzt werden. Und das ohne Wissen der IT-, Security- oder Einkaufsabteilung.

Schatten-IT erschwert die Auskunftspflicht gegenüber der DSGVO. (Grafik: OBS/Axxcon)

„Die Schatten-Cloud ist ein riesiges Problem für die IT-Sicherheit.“

Etwa 30 Prozent der IT-Verantwortlichen schätzen, dass es sich dabei um mehr als zehn verschiedene Anwendungen handelt, heißt es von den Studienautoren. Ganze 45 Prozent der Befragten hätten hierzu erst gar keine Angabe gemacht.

Die „Schatten-Cloud“, die sich auf diese Weise bilde, sei „ein riesiges Problem für die IT-Sicherheit“, sagt Torsten Beyer, Partner und IT-Experte bei Axxcon. Und noch dazu eines, das sich „mit hoher Geschwindigkeit“ vergrößere, wie er schätzt: „Schnell sind Cloud-Lösungen mit der Kreditkarte im Netz gebucht und stehen dann auch umgehend zur Verfügung“, sagt Beyer über die Verlockungen derartiger Angebote für Datenübertragung, Datenbank- oder Speicherlösungen.

Governance-Regeln beachtet?

Das Problem jedoch: Da die IT-Abteilung nicht über den Einsatz informiert sei, könne sie auch nicht sicherstellen, dass die Governance-Regeln des Betriebes eingehalten werden, was zum Beispiel die Nutzungsbedingungen des Anbieters oder den Standort seiner Rechenzentren betrifft.

Diese Sicherheitsbedrohung durch nicht genehmigte Cloud-Services wird offensichtlich mittlerweile auch von den befragten IT-Verantwortlichen gesehen – und zwar keinesfalls nur theoretisch, wie die Studienautoren betonen: Relevante Sicherheitsvorfälle infolge dezentral beschaffter Cloud-Anwendungen seien aus 17 Prozent der befragten Unternehmen gemeldet worden, von ihnen wiederum habe jedes fünfte mehr als 50 Sicherheitsvorfälle angegeben.

1 von 9

Abhilfe würden viele Unternehmen dennoch nicht schaffen, ist in der Studie zu lesen. So sei zwar in immerhin 45 Prozent der Unternehmen die Nutzung von Cloud-Diensten in der Betriebsvereinbarung zwischen Unternehmensleitung und Arbeitnehmervertretung geregelt. 29 Prozent der Unternehmen hätten hierzu allerdings keinerlei Vereinbarung. Bei weiteren 15 Prozent der Unternehmen bestünden Vereinbarungen zwischen anderen Parteien, elf Prozent hätte gar keine Angabe gemacht.

Bußgelder in Millionenhöhe möglich

Insgesamt würden die Studienergebnisse zeigen, dass viele Führungskräfte ihr Unternehmen „sehenden Auges einem großen IT-Risiko aussetzen“, warnt Beyer. Und das, obwohl sich die negativen Auswirkungen ab dem 25. Mai deutlich verstärken. Ab dann gilt nämlich europaweit die neue Datenschutzgrundverordnung, die die Anforderungen an den Umgang mit personenbezogenen Daten, etwa von Kunden und Mitarbeitern, verschärft.

Konkret bedeutet das unter anderem: Jeder Kunde oder Mitarbeiter kann nachfragen, welche seiner Daten erfasst sind und wo diese gespeichert werden. „Befinden sich Kunden- oder Personaldaten in einer unüberschaubaren Fülle von Cloud-Services, kann das schwierig bis unmöglich werden“, sagt Beyer. Hinzu komme, dass die Daten an Orten gespeichert sein könnten, an denen sie nicht sein dürften.

Bleibt das Unternehmen dem Kunden eine Antwort schuldig oder gibt nur lückenhaft Auskunft, drohen Geldstrafen, die sich mit dem Inkrafttreten der neuen Verordnung empfindlich erhöhen werden. Bestimmte Verstöße können dann mit einem Bußgeld in Höhe von vier Prozent des weltweiten Umsatzes eines Unternehmens beziehungsweise 20 Millionen Euro geahndet werden, je nachdem welche Summe höher ist. Neben den Bußgeldern der Aufsichtsbehörden drohen Abmahnungen von Verbraucherschutz- und Wettbewerbsverbänden und wettbewerbsrechtliche Abmahnungen von Konkurrenten.

Warnung vor nicht genehmigten Cloud-Services

Die Technik entwickele sich schneller, als die Unternehmen nachkommen. Oftmals habe im Unternehmen auch niemand explizit die Verantwortung dafür, neue Sicherheitsrisiken aufzuspüren und gegenzusteuern, sagt Beyer, der ausdrücklich nur vor den nicht genehmigten Cloud-Services warnt.

Schließlich können regulär eingesetzte Cloud-Services einem Unternehmen sehr gute Dienste leisten und die eigenen IT-Experten sinnvoll entlasten. Die in den befragten Betrieben offiziell am häufigsten genutzten Services sind laut der Studie übrigens die von Microsoft Office 365 (gesamte Suite: 31 Prozent) und SAP (29 Prozent). Mit einigem Abstand folgen Microsoft Office 365 (nur Mail: 15 Prozent) sowie Salesforce und Amazons Cloud-Computing-Plattform AWS (jeweils 13 Prozent).

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

Unfassbar,

vor ungenehmigten Clouds warnen aber selbst auf Cloud pochen. Merkt Ihr nicht, dass Ihr die „Mitarbeiter wie auch Kunden“ selbst mit dem Cloud-Gerümpel prägt?

Ist das Verhalten einmal erzogen und der Cloud die Angst genommen, wird man zur Not beim gleichen Anbieter hosten, aber eben ungenehmigt – was den Mitarbeitern wieder erklär werden muss („Aber wieso denn? Ihr nutz doch auch die Cloud bei XXX?)

Immerhin wird ja Geschäftliches auch u.U. auf das private umgesetzt. Egal welchem Anbieter für was auch immer muss man doch auch vertrauen, egal für welchen man sich entscheidet.