Warum du einen Hackerangriff auf deine Website frühzeitig erkennen solltest

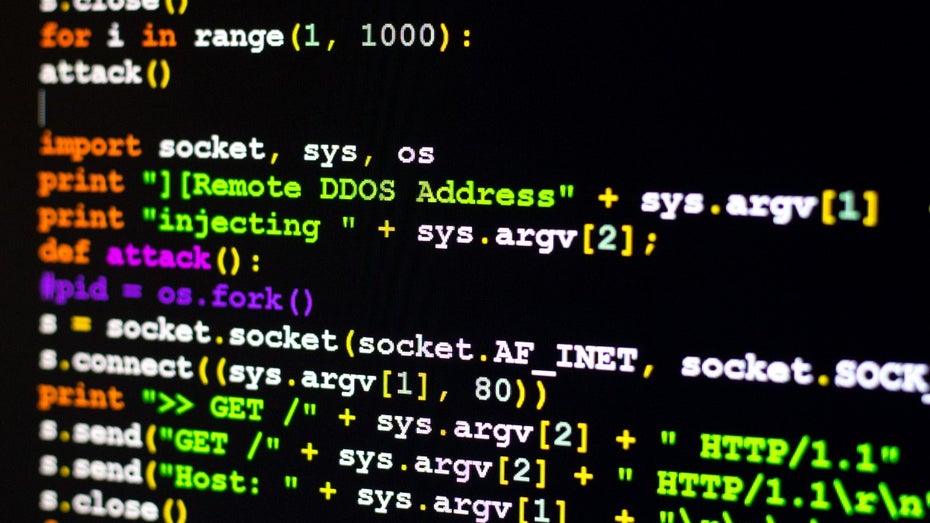

(Foto: DaLiu / Shutterstock)

Hackerangriffe auf Unternehmens-Websites sind ein zunehmendes Problem – vor allem auch, weil Unternehmen sie in der Regel nicht rechtzeitig erkennen. Cyberangriffe und die damit einhergehende Industriespionage wird oft erst bemerkt, wenn bereits Schaden angerichtet wurde und es für schnelle Gegenmaßnahmen schon zu spät ist. Doch wer vorbereitet ist und weiß wonach er suchen muss, kann sie noch im frühen Stadium erkennen und reagieren.

Ziele von Cyberkriminellen

Besonders kleine und mittlere Unternehmen werden vermehrt Ziel von Cyberangriffen. Das liegt nicht zuletzt daran, dass das Thema Web-Security in Deutschland noch immer stiefmütterlich behandelt wird – zu einem oft hohen Preis. Laut dem Bundesamt für Sicherheit und Information (BSI) waren 58 Prozent der deutschen Unternehmen und Behörden in den Jahren 2014 und 2015 das Ziel von Hackerangriffen – über die Hälfte dieser Angriffe waren erfolgreich. Täglich werden laut BSI Lagebericht IT-Sicherheit 2016 allein circa 380.000 neue Schadprogrammvarianten gesichtet. Prognosen sagen eine Vervierfachung der Cyberangriffe bis zum Jahr 2019 voraus.

Um die Website eines Unternehmens zu hacken, gibt es viele Möglichkeiten. Und die Trickkiste der Cyberkriminellen ist umfangreich. Die häufigsten Angriffsszenarien sind jedoch DDoS-Angriffe, Defacements, und die Verteilung von Malware.

Das Arsenal von Cyberkriminellen

Groß angelegte Hackerangriffe, wie zum Beispiel DDoS-Attacken auf bekannte Unternehmen mit großen, sensiblen Datenmengen, werden natürlich am prominentesten in den Medien behandelt. Doch auch kleinere Unternehmen sind ständig mit diesen Angriffsszenarien konfrontiert. Hierbei ruft eine große Anzahl von internetverbundenen Geräten die URL der Ziel-Webseite auf und überlastet so den Server. Die auf dem Server liegende Website ist so nicht mehr erreichbar – diese Art von Hackerangriff ist natürlich sofort sichtbar und wird daher auch schnell bemerkt.

Das sogenannte Defacement stellt eine Manipulation der Inhalte – zum Beispiel in CM-Systemen – von Websites dar. Häufig wird hier fragwürdiger Content, etwa Viagra-Werbung, eingespielt oder das Design verändert. Besonders viel Aufmerksamkeit erhielten Defacements in der Vergangenheit zur prominenten Platzierung der ISIS-Flagge auf der Website von großen Unternehmen. Je nach Relevanz und Platzierung werden Defacements früh, oft aber eben auch erst nach Wochen entdeckt.

Unternehmensseiten werden zudem häufig gehackt, um Malware auf der Website verankern zu können. In diesem Fall verschafft sich ein Hacker über Schwachstellen im Code, entstanden durch schlechte Programmierung oder durch zweifelhafte Plugins, Zugriff auf den Server und somit die Website. Manipuliert wird jedoch nicht visuell, sondern es wird Schadcode im System platziert – der die Nutzer bei Aufruf der Website angreift. Abhilfe schaffen kann in diesem Fall die präventive Verwendung von automatisierten Code-Scannern: Sie enttarnen unsichere Codestellen und zeigen dem Webseitenbetreiber diese auf.

Erpressung, Diebstahl, Industriespionage: Schädigend für große Unternehmen – tödlich für den kleinen Onlineshop

Eines der am häufigsten und öffentlichkeitswirksamsten Hackerziele ist die Unternehmens-Website. Hacker verschaffen sich dazu über verschiedene Metriken Zugriff zur Website, um zum Beispiel eine Kopie von Datenbanken zu erstellen oder fremde Inhalte auf der Website zu publizieren. Die Funktion als digitale Repräsentation des Unternehmens macht Webseiten zur idealen Zielscheibe für Cyberangriffe: Bei Bekanntwerden führt die weitreichende Sichtbarkeit der Website innerhalb kürzester Zeit zu einem hohen Reputationsverlust bei Kunden und Nutzern für das betroffene Unternehmen. Gerade die Drohung erfolgreiche Hacks öffentlich zu machen, gibt Cyberkriminellen ein optimales Druckmittel an die Hand, ihre Opfer um teils hohe Lösegeldbeträge zu erpressen. Aber auch Kundendaten und gegebenenfalls sogar Bank- oder Kreditkartendaten von Kunden werden durch Malware-Platzierung unbemerkt gestohlen und zum Beispiel im Darknet feilgeboten: Dem angegriffenen Unternehmen bleibt oft keine andere Möglichkeit, als den Lösegeldforderungen nachzukommen, um noch Schlimmeres zu verhindern.

Ein stark unterschätzter Grund für Datendiebstähle ist zudem die Industriespionage: So kann es auch kleinen Unternehmen passieren, dass Hacker aus Regionen, wo das plagiieren von Produkten höchst beliebt ist, an Patente und Technologien gelangen – um sie identisch oder mit minimalen Änderungen zu geringeren Produktionskosten nachzubauen und zu vertreiben. Diese meist „lautlosen“ Hackerangriffe zeigen ihr gesamtes Schadpotenzial erst, wenn es bereits zu spät ist und können unabsehbare Konsequenzen für die betriebswirtschaftliche Aufstellung des Unternehmens bedeuten. Aber nicht nur Lösegeldzahlungen und Betriebsausfälle sind kostenintensiv für die Betreiber. Schon die Wiederherstellung der betroffenen Systeme geht oft über die finanziellen und ressourciellen Grenzen von kleinen und auch mittleren Unternehmen hinaus: Laut einer Studie der National Cyber Alliance (USA) müssen fast 60 Prozent der KMU ihr Unternehmen nach einem Cyberangriff innerhalb von sechs Monaten aufgeben.

Vorsicht ist besser als Nachsicht

Manche Cyberangriffe auf Webseiten sind nicht zu übersehen, und manche Attacken werden selbst von großen Webseitenbetreibern nicht bemerkt: Yahoo stellte den Diebstahl von 500 Millionen Datensätzen erst zwei Jahre später fest und produzierte damit einen ungeahnten Reputationsverlust bei seinen Nutzern. Neben der Sorglosigkeit vieler Unternehmen in der Sicherung ihrer Systeme ist das asymmetrische Verhältnis zwischen Blackhat-Hackern, die Schwachstellen ausnutzen um sich unerlaubt Zugang zu fremden Systemen zu verschaffen, und Unternehmen bislang der größte Vorteil für Cyberkriminelle. All die beschriebenen Szenarien, wie Erpressung, Datendiebstahl oder Industriespionage, sollten Unternehmen jeden Grund für die Erstellung eines umfassenden inhaltlichen Sicherheitskonzeptes, Fallbackplänen und den Einsatz von Spezial-Tools zur Überwachung, Sicherung und Analyse ihrer Systeme bieten – präventiv, und nicht erst wenn das Kind bereits in den Brunnen gefallen ist.

Denn die Website ist mindestens ein wichtiger Bestandteil ihres Kapitals, wenn nicht sogar das Kapital selbst.

@JensAltmann

Wer lediglich statische – ergo keine dynamisch generierten – Inhalte ausliefert resp. keine DB oder CMS dass eine DB impliziert hierfür verwendet ist vor vielen Angriffen (besser) geschützt, gar sicher.

(D)DoS-Attacken kann allerdings niemand entkommen, hier siegt wer die qualitativ / quantitativ überlegenen Ressourcen hat.

Man sollte absolut paranoid sein, immer … !

Ciao, Sascha.

Hallo Grep,

du hast vollkommen recht mit deiner Aussage, jedoch funktionieren die meisten System eben durch die Generierung von dynamischen Inhalten. Viele Funktionen, die du z.B. in einem Onlineshop gewohnt bist, sind nur mit einer Menge Aufwand statisch umsetzbar.

Wir möchten ja mit unserem Service nicht nur die Nutzer unseres Tool schützen, sondern auch die gegebenenfalls dahinter liegenden sensiblen Daten von Dritten.

Wir sind absolut paranoid und werden auch Informationen bereitstellen, wie man Sicherheit in seinem Unternehmen etabliert und vor allen die Sensibilität dafür schaffen, dass Security eben kein Task ist, den man einmalig durchführt, sondern man jederzeit sich weiterentwickeln muss.

Um dieses Thema auch abseits von unserem Service voranzubringen planen wir aktuell einen Summit, der sich genau diesem Thema widmet und gerade StartUps im Fokus hat, weil gerade dort das Thema Sicherheit viel zu stiefmütterlich behandelt wird.

Gruß

Jens

@JensAltmann

Find ich gut, hatte vorhin auch einen kurzen Blick auf ihre Webpräsenz geworfen, ich bin aber ein N³rd und mach alles selbst …, bei meinen Hobby- / Prestigeprojekten ist dass noch im Bereich des Machbaren.

Tatsache ist dass auch die großen Anbieter wie Hetzner, usw. seinerzeit in arge Probleme schlitterten, dass gab damals auch ein mediales Echo … !

Wenn mir ohne danach zu suchen direkt ein Fehler eines Anbieters in’s Auge springt, behalte ich dass für mich denn Undank ist der Welten Lohn und man wird schnell vom Helfer zum Täter stigmatisiert.

Ich setze bestimmte Ideen nicht um da die rechtliche Lage in DE problematisch ist und mir damit nur Arbeit und Streß bescheren würde.

Webspace, VPS, VPN, VoIP, SMTP(S), IMAP(S) und dergleichen für Dritte bereitstellen in Zeiten von Krisen und Terror … besser nicht … denn ein kleiner Anbieter wie ich wäre de facto im Falle eines Falles schuld.

Lokal vor Ort Datenrettung betreiben ist auch so eine Sache denn wer weiß was man so alles auf dem Datenträger vorfindet – möchte mit sowas nix an der Backe haben.

Ciao, Sascha.

Hi,

zum Thema dynamisch generierter Inhalt und CMS. Es gibt auch CM-Systeme welche keine Datenbank einsetzen und trotzdem die Daten dynamisch ausgeben.

Als Paradebeispiel Kirby CMS.

Viele Grüße

@JF_S

Kirby CMS impliziert sog. ‚flat-files‘ als Substitut für herkömmliche DB; insofern benötigen auch solche CMS eine DB nur dass betreffende DB dann aus vorgenannten flat-files bestehen (können).

Auch solche DB sind indirekt angreifbar.

Ciao, Sascha.

Sorry, aber als strammer Leser und Magazinabonnent erlaube ich mir mal folgenden Kommentar: das Posten hinlänglich bekannter Binsenweisheiten scheint mir hier zuzunehmen. Jeder einigermaßen anständige Webworker kann das Thema „Im WWW nur mit Kondom“ ja wohl schon singen! Außerdem scheint mir das hier eher ein „sponsored Post“ zu sein …