(Foto: Den Rise/Shutterstock)

Ransomware Locky ist wieder da

Anfang 2016 hatte der Krypto-Trojaner Locky die IT-Welt in Atem gehalten. Allein in Deutschland sollen innerhalb weniger Tage Tausende Rechner infiziert worden sein. Seitdem feierte die Ransomware immer wieder Comebacks. Jetzt wird vor einer neuen Locky-Variante gewarnt, die per E-Mail-Anhang verteilt wird. Auch bei einer weiteren aktuellen Spam-Kampagne soll Locky eine Rolle spielen.

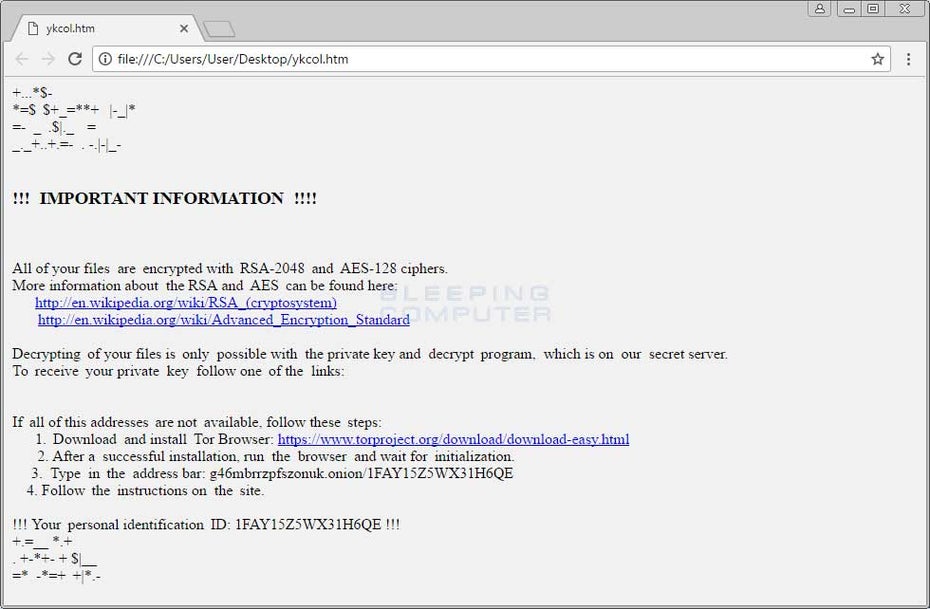

Zuerst entdeckt hat die neue Locky-Variante am Montag der Sicherheitsforscher Derek Knight. Die neue Ransomware-Version nutzt die Dateiendung .ykcol (Locky rückwärts geschrieben), um Dateien zu verschlüsseln. Nutzer, deren Computer infiziert wurde, sollen den Cybererpressern 0,25 Bitcoin (rund 820 Euro) zahlen, um ihre Dateien wieder zu entschlüsseln.

Ransomware: Lösegeldforderung der neuen Locky-Variante. (Screenshot: via Bleeping Computer)

Seltsamerweise verteilen die Hintermänner die Ransomware als 7zip- oder 7z-Anhang in Spam-E-Mails mit dem Betreff „Status of invoice“. Die mit der Open-Source-Software 7-Zip erstellten Archive können von PC-Nutzern nämlich nicht mit den auf Windows-Computern vorhandenen Programmen geöffnet werden, wie ZDNet.de schreibt. Grund könnte sein, dass damit Filter in E-Mail-Diensten wie Gmail leichter umgangen werden sollen. In dem Anhang findet sich eine VBS-Datei, die die Locky-Komponenten nachlädt und ausführt. Anschließend werden die Dateien auf dem Computer verschlüsselt.

Computer-Nutzer erhalten dann die Nachricht, dass alle ihre Dateien verschlüsselt wurden, inklusive der Anweisung, wie sie diese durch Lösegeldzahlung wieder entschlüsseln könnten. Derzeit gibt es noch keinen Weg, die Dateien – an den Erpressern vorbei – zu entschlüsseln. Wie ihr euch vor Ransomware schützen könnt, und ob ihr zahlen solltet oder nicht, haben wir in diesem Artikel beschrieben.

Locky: Weitere Spam-Kampagne entdeckt

Locky wird übrigens mit einer weiteren Spam-Kampagne in Zusammenhang gebracht, die derzeit vor allem in den USA, Deutschland und China aktiv ist, wie die Sicherheitsfirma Trend Micro berichtet. Statt einen E-Mail-Anhang zu öffnen, sollen Nutzer hier dazu verleitet werden, einen Link zu klicken. Auch dieser führt zu einem Datei-Download im 7Z-Format. Das, sowie die Nutzung derselben Onion-Adresse im Tor-Netzwerk legt nahe, dass beide Kampagnen miteinander im Zusammenhang stehen könnten. Allerdings wird bei der zweiten Locky-Variante ein Lösegeld von 0,7 Bitcoin (rund 2.300 Euro) gefordert.

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team