Wie sicher ist die Verschlüsselung von Apples iCloud?

(Grafik: Shutterstock)

Kürzlich hat Apple die Änderungen am iCloud-Dienst für Nutzer mit Wohnsitz in Festlandchina bekannt gegeben. Seit dem 28. Februar werden die iCloud-Daten aller Nutzer, die China als Land beziehungsweise Region angegeben haben, an den Cloud-Serviceanbieter GCBD in Guizhou, China, übertragen.

Chinesische Nachrichtenquellen beschreiben den Schritt optimistisch als eine Möglichkeit, chinesischen Nutzern eine bessere Netzwerkeffizienz zu bieten, während Apple zugibt, dass die Änderung von den neuen chinesischen Regulierungen zu Cloud-Diensten vorgeschrieben wird. Beide Erklärungen sind mit hoher Sicherheit zutreffend. Doch keine beantwortet die folgende Frage: Unabhängig davon, wo sie gespeichert werden, wie sicher sind diese Daten?

Apple liefert die folgende Erklärung:

„Apple verfolgt strenge Datenschutz- und Sicherheitsrichtlinien. Für keines unserer Systeme werden Hintertüren geschaffen.“

Das klingt gut. Doch was genau bedeutet das? Wenn Apple die Nutzerdaten bei chinesischen Diensten speichert, müssen wir zumindest annehmen, dass die chinesische Regierung darauf zugreifen möchte – möglicherweise ohne die Zustimmung von Apple. Sagt Apple, dass das technisch nicht möglich ist?

Wie ihr möglicherweise bereits vermutet habt, läuft diese Frage auf die Verschlüsselung hinaus.

Verschlüsselt Apple eure iCloud-Backups?

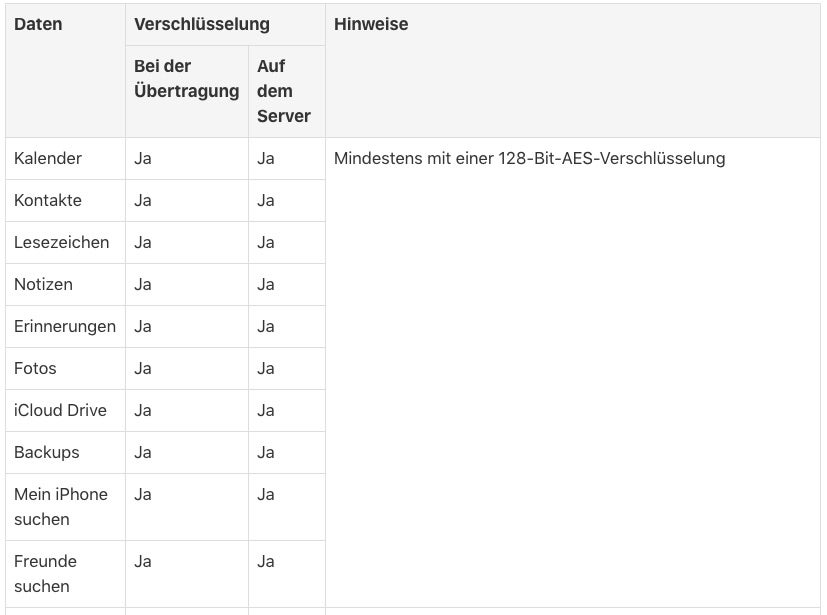

Leider gibt es viele unterschiedliche Antworten auf diese Frage, je nachdem über welchen Teil der iCloud man spricht und wie man „verschlüsseln“ definiert. Die einfache Antwort ist die in der Tabelle auf der rechten Seite: Alle iCloud-Daten werden vermutlich verschlüsselt. Doch das ist die falsche Frage. Die richtige Frage lautet: Wer hat den beziehungsweise die Codes?

Dies ist nicht besonders hilfreich. (Screenshot: Apple Support-Center)

Es gibt ein einfaches Gedankenexperiment, mit dem ihr herausfinden könnt, ob ihr (oder ein Anbieter) euren Verschlüsselungscode kontrolliert. Das bezeichne ich als „Matschpfützentest“. Und der funktioniert so:

Stellt euch sich vor, ihr rutscht in einer Matschpfütze aus. Dabei zerstört ihr (1) euer Telefon und (2) erleidet einen vorübergehenden Gedächtnisverlust, der dazu führt, dass ihr euch nicht an euer Passwort erinnern könnt. Könnt ihr trotzdem auf eure iCloud-Daten zugreifen? Wenn ihr das (mithilfe des Apple-Supports) könnt, kontrolliert ihr nicht den Code.

Mit einer großen Ausnahme — iCloud Keychain, die ich im Folgenden beschreiben werde — versagt iCloud beim Matschpfützentest. Das liegt daran, dass die meisten Apple-Dateien keine Ende-zu-Ende-Verschlüsselung besitzen. Tatsächlich gibt Apples iOS-Sicherheitsleitfaden ganz klar an, dass Apple die Codes für verschlüsselte Dateien in der iCloud ablegt.

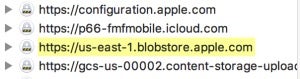

Dabei gibt es jedoch einen kleinen Nachteil. iCloud ist kein vollständiger Apple-Service, nicht einmal in den USA. Tatsächlich wird der Großteil der iCloud-Daten überhaupt nicht von Apple gespeichert. Jedes Mal, wenn ihr ein Backup eures Telefons durchführt, werden eure (verschlüsselten) Daten direkt über eine Vielzahl von externen Cloud-Serviceanbietern übertragen, einschließlich Amazon, Google und Microsoft.

Eine Liste der HTTPS-Anfragen, die während eines iCloud-Backups auf einem iPhone durchgeführt werden. Die unteren beiden Adressen sind sogenannte „Blob“-Stores von Amazon und Google Cloud Services. (Screenshot: Cryptography Engineering)

Und das ist in Bezug auf den Datenschutz meistens** gut! Diese Dienste agieren lediglich als „Blob Stores“, die nicht lesbare verschlüsselte Datendateien speichern, die von Apple-Kunden hochgeladen werden. Apple kontrolliert zumindest prinzipiell die Verschlüsselungscodes für diese Daten, idealerweise auf einem Server, der sich in einem speziellen Apple-Rechenzentrum befindet.*

Was also speichert Apple in China?

Gute Frage!

Es ist absolut möglich, dass die neuen chinesischen Cloud-Stores die gleiche Aufgabe erledigen, wie es Amazon AWS, Google oder Microsoft in den USA tun. Das heißt, dass sie verschlüsselte Datenblobs speichern, die nicht entschlüsselt werden können, ohne zuerst die iCloud-Mutter in den USA zu kontaktieren. Das wäre zumindest eine eindeutige Lesart von Apples Bekanntmachung und es wäre auch die eindeutigste Abbildung der aktuellen iCloud-Architektur und dessen, was Apple in China tut.

Natürlich ist diese Interpretation schwer verdaulich. Das liegt teilweise daran, dass einige der neuen chinesischen Regulierungen scheinbar Richtlinien für die Nutzerüberwachung enthalten. Ich bin kein Anwalt und sicherlich kein Experte für chinesisches Recht – deshalb kann ich nicht sagen, ob diese auch auf Backups Anwendung finden. Zumindest aber sollte man sich fragen, ob chinesische Strafverfolgungsbehörden akzeptieren würden, dass sie auf diese Daten nicht zugreifen dürfen, ohne vorher zuhause in Cupertino anrufen zu müssen. Ganz zu schweigen davon, dass Apple die Möglichkeit hätte, sofort alle chinesischen Konten zu löschen. Um diese Probleme (für China) zu lösen, müsste Apple Codes ebenso wie Daten in chinesischen Rechenzentren speichern.

Der kritische Punkt ist, dass diese beiden Interpretationen nicht miteinander kompatibel sind. Die eine impliziert, dass Apple einfach nur wie immer vorgeht. Die andere deutet an, dass das Unternehmen die Sicherheitsmaßnahmen seines Systems – zumindest für chinesische Nutzer – deutlich herabgesenkt hat.

Und hier liegt mein Problem. Wenn Apple die iCloud grundsätzlich neu aufsetzen muss, um chinesischen Vorschriften zu genügen, ist das sicherlich eine Option. Doch Apple sollte explizit und eindeutig sagen, was es tut. Wenn Apple die Dinge nicht klar ausspricht, besteht die Möglichkeit, dass es die gleichen Änderungen für jeden anderen Teil der iCloud-Infrastruktur vornehmen könnte, ohne diese anzukündigen.

Es scheint, als wäre das eine gute Gelegenheit für Apple, einfach mal ein bisschen aufzuräumen.

Ich habe eine Ausnahme erwähnt. Was ist mit iCloud Keychain?

Oben habe ich erwähnt, dass es einen Ort gibt, an dem iCloud den Matschpfützentest besteht. Das ist Apples Cloud-Key-Vault, der zurzeit verwendet wird, um iCloud Keychain zu implementieren. Dabei handelt es sich um einen besonderen Service, der Passwörter und Codes für Anwendungen speichert und eine sehr viel höhere Sicherheitsebene als in der restlichen iCloud bietet. Es ist ein gutes Modell dafür, wie die übrige iCloud eines Tages implementiert werden könnte.

Eine Beschreibung findet ihr hier. Kurz gesagt verwendet Cloud-Key-Vault eine spezielle Hardware namens Hardware-Sicherheitsmodul (HSM), um Verschlüsselungscodes zu speichern. Dieses HSM ist eine physische Box, die sich bei Apple befindet. Nutzer können auf ihre eigenen Codes zugreifen, wenn, und nur wenn, sie ihr Passwort für iCloud Keychain kennen – das normalerweise das gleiche wie die PIN oder der Code auf ihrem iOS-Gerät ist. Wenn jemand jedoch diese PIN zu oft falsch eingibt, löscht das HSM die vom Nutzer gespeicherten Codes.

Das Kritische daran ist, dass der oben erwähnte „Jemand“ auch Apple selbst umfasst. Kurz gesagt: Apple hat einen Key Vault entworfen, den es nicht einmal selbst öffnen kann. Nur Kunden können an ihre eigenen Codes gelangen.

Das Merkwürdige an der neuesten Bekanntmachung von Apple ist, dass Nutzer in China offensichtlich weiterhin Zugriff auf iCloud Keychain haben werden. Das bedeutet, dass entweder (1) zumindest einige Daten für die chinesische Regierung vollständig unzugänglich sein werden oder (2) Apple auf irgendeine Weise die Version von Cloud-Key-Vault, die bei chinesischen Nutzern installiert ist, geschwächt hat. Die zweite Option wäre äußerst unglücklich und würde tiefergehende Fragen zur Integrität von Apple-Systemen aufwerfen.

Vermutlich findet nichts Verwerfliches statt. Dies ist jedoch ein Beispiel dafür, wie Apples vage (und ungenaue) Erläuterungen es erschweren, Vertrauen in ihre globale Infrastruktur zu haben.

Was sollte Apple also tun?

Leider ist das Problem mit Apples Bekanntmachung zu den neuen chinesischen Regulierungen einfach nur eine Version des gleichen Problems, das im gesamten iCloud-Konzept von Apple besteht.

Während Apple eine Fülle an Details über seine besten Sicherheitssysteme (Dateiverschlüsselung, iOS, iMessage) preisgibt, stellt es enttäuschend wenige technische Informationen über die schwächeren Glieder wie die iCloud-Verschlüsselung bereit. Wir wissen, dass Apple auf iCloud-Backups zugreifen und sie sogar den Strafverfolgungsbehörden übergeben kann. Doch was ist mit Apples Partnern? Was ist mit den Keychain-Daten? Wie werden diese Informationen geschützt? Weiß das jemand?

Dieser vage Sicherheitsansatz könnte es Apple einfacher machen, die Auswirkungen auf die Sicherheit durch Änderungen, wie die aktuellen chinesischen Regulierungen sie vorschreiben, einfach wegzufegen („Schaut, keine Hintertüren!“). Doch es verzerrt auch das Bild und lässt an späteren technischen Sicherheitsoptimierungen zweifeln, die Apple möglicherweise für die Zukunft plant. In diesem Artikel von 2016 behauptet der Autor zum Beispiel, dass Apple eine stärkere Gesamtverschlüsselung für iCloud plant. Wurden diese Pläne verworfen? Und wenn nicht: Werden diese Pläne in die neue chinesische Version von iCloud einfließen? Wird es zwei technisch unterschiedliche Versionen von iCloud geben? Wer weiß das schon?

Wenn Apple am Ende des Tages uns nicht genügend vertraut, um zu erklären, wie seine Systeme funktionieren, dann sollten wir Apple vielleicht auch nicht vertrauen.

Anmerkungen:

* Dabei handelt es sich nur um eine Vermutung. Apple könnte die Codes ebenso bei einem Drittanbieter speichern, auch wenn dies keine gute Idee wäre.

** Ein großer Vorbehalt hier ist, dass einige iCloud-Backupsysteme die konvergente Verschlüsselung nutzen, die auch „Message Locked Encryption“ genannt wird. Die Idee hinter diesen Systemen ist es, dass Dateiverschlüsselungscodes abgeleitet werden, indem die Datei selbst gehasht wird. Selbst wenn ein Cloudspeicher-Anbieter nicht die Verschlüsselungscodes besitzt, könnte er möglicherweise testen, ob ein Nutzer eine Kopie einer bestimmten Datei hat. Das könnte ein Problem sein. Jedoch geht aus der Apple-Dokumentation nicht klar hervor, ob dieser Angriff realistisch ist (Dank an RPW für diesen Hinweis).

Dieser Artikel erschien zuerst auf Englisch unter blog.cryptographyengineering.com. Autor des Artikels ist Matthew Green.

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team