Warum der Adobe-Hack noch viel schlimmer ist als bisher angenommen – Und warum du garantiert betroffen bist!

Man könnte meinen, der Adobe-Hack sei schon wieder Schnee von gestern. Zum Zeitpunkt des Bekanntwerdens wanderte die Meldung einmal durch alle gängigen Medien, das war’s dann aber auch. Anscheinend verstehen viele Nutzer und auch Medien die Auswirkungen dieses Vorfalls noch nicht. Gerade nachdem in den letzten Wochen deutlich mehr Details zu den technischen Umständen bekannt geworden sind, kann man erst jetzt verstehen wie unglaublich dramatisch der Vorfall eigentlich war. Wer sich übrigens noch unsicher ist, kann hier auf eigene Gefahr überprüfen, ob seine Mail-Adresse von dem Hack betroffen ist, oder nicht.

Worum geht’s eigentlich?

Eine kurze Zusammenfassung: Am 3. Oktober gab Adobe bekannt, dass Eindringlinge die verschlüsselten Zugangsdaten und Kreditkartendaten von rund drei Millionen Adobe-Nutzern in Form einer Datenbankkopie erbeuten konnten. Inzwischen wurde bekannt, dass noch weit mehr Nutzer betroffen sind. Die ursprüngliche Angabe bezog sich lediglich auf eine von zwei geklauten Datenbanken, bei der Nutzer- und Kreditkartendaten hinterlegt waren. Eine weitere, weitaus größere Datenbank wurde ebenfalls angezapft. In dieser waren rund 153 Millionen Datensätze enthalten. Allerdings keine Kreditkartendaten, sondern „nur“ Benutzernamen, Passwörter und Passwort-Hinweise. Die Benutzernamen (die bei Adobe immer auch E-Mail-Adressen sein müssen) waren unverschlüsselt in der Datenbank hinterlegt, genau so wie die Passwort-Hinweise (falls einem Nutzer sein Passwort nicht einfällt, kann er sich selbst einen Hinweis hinterlassen). Die Passwörter selbst sind bzw. waren verschlüsselt.

Erbeutete Daten sind im Netz aufgetaucht und frei verfügbar

Also alles halb so schlimm, weil die Passwörter verschlüsselt sind? Von wegen! Es wäre schlimm genug, wenn irgendein Hacker oder vermutlich eher eine Gruppe über 153 Millionen E-Mail-Adressen im Klartext verfügen würde. Allein damit ließe sich ein schöner Haufen Geld verdienen. Abnehmer dafür gibt es genug. 153 Millionen für Spam-Dienste weitgehend jungfräuliche E-Mail-Adressen sind eine Menge Geld wert. Es gibt spezialisierte Kontaktlisten-Broker, die den An- und Verkauf solcher Listen regeln. Die Preise variieren sehr stark, je nachdem wie „sauber“ die Adressen sind, also wie oft sie schon an andere Firmen verkauft wurden. Die Liste mit 153 Millionen E-Mail-Adressen ist in dieser Hinsicht vermutlich pures Gold und dürfte bestimmt einige hunderttausend wenn nicht gar Millionen Euro wert sein. Aber das hatten die Hacker anscheinend nicht im Sinn.

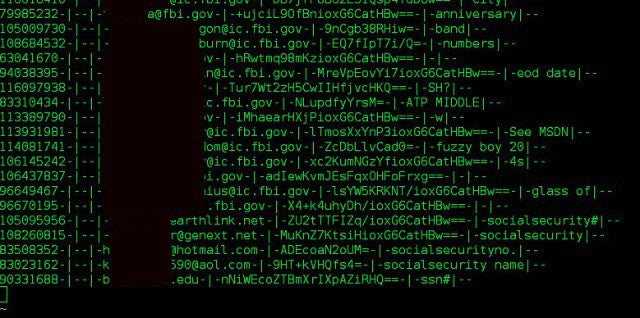

Ein Ausschnitt der entwendeten Datensätze beim Adobe-Hack: Zu sehen sind Benutzernamen, verschlüsselte Kennwörter und Passwort-Hinweise. (Quelle: arstechnica.com)

Es ist eben nicht nur eine Einzelperson oder eine kleine Gruppe von Hackern, die im Besitz von unseren Daten sind, denn die erbeuteten Datenbanken sind letzte Woche öffentlich im Internet aufgetaucht, und verbreiten sich gerade in Tauschbörsen und sozialen Netzwerken. Jeder, der weiß wie man eine Suchmaschine oder Twitter bedient, kann sich die Datenpakete herunterladen und damit Schindluder treiben. Das dürfte auf jeden Fall zu einer deutlichen Erhöhung der Spam-Aktivität bei den betroffenen 153 Millionen Adressen führen. Außerdem kann sich nun die gesamte Welt-Elite an Blackhats (Hacker mit bösartigen Absichten) und Sicherheitsexperten daran machen, die Passwörter zu entschlüsseln. Aber wie wahrscheinlich ist das eigentlich?

Verschlüsselte Passwörter sind doch sicher, oder?

Viele Nutzer sind sich zwar bewusst, dass sie ein Nutzerkonto bei Adobe haben, aber denken bisher auf der sicheren Seite zu sein, immerhin sind die Passwörter und Kreditkartendaten doch verschlüsselt. Was soll also die ganze Aufregung?

Hier kommt Adobes technische Fahrlässigkeit ins Spiel. Bei der besagten großen Datenbank mit den 153 Millionen Datensätzen handelte es sich nicht um ein aktuelles Live-System, sondern um eine ältere oder Backup-Datenbank. Diese arbeitete mit einem Verschlüsselungsverfahren namens „3DES“. Normalerweise sollten Passwörter in einer Datenbank nämlich nicht mit einem solchen, symmetrischen Verschlüsselungsverfahren abgelegt werden. Stattdessen sollten Passwörter nur in Form eines Hashs, also eines Fingerabdrucks des Passwort gespeichert werden. Aus so einem Hash lässt sich das ursprüngliche Passwort nicht reproduzieren. Angreifer können nur durch Ausprobieren tausender und Millionen von Hashes mehr oder weniger zufällig auf das richtige Passwort kommen. Außerdem sollte beim Hashing eine Zufallsvariable („Salt“ genannt) mit einbezogen werden, so dass für ein und dasselbe Wort im Klartext stets andere verschlüsselte Ergebnisse entstehen. Adobe verzichtete aber auf eine Hashing-Funktion, sondern verschlüsselte die Passwörter. Einerseits ist das insofern problematisch, als dass sich daraus auch wieder die Klartext-Passwörter generieren lassen. Andererseits ist eine solche Verschlüsselung relativ schwierig zu umgehen und der zugehörige Schlüssel scheint nicht entwendet worden zu sein. Dennoch dürfte in Anbetracht der großen Brisanz der Daten daran gearbeitet werden, die Daten zu entschlüsseln.

Nutzer helfen unbewusst nach: Fahrlässige Passwort-Hinweise

Und weil das ja viel zu lange dauert, helfen viele User der Hackergemeinde auch noch unbewusst: Es geht um die Passwort-Hinweise. Einige Nutzer sind tatsächlich so blöd (verzeiht den Ausdruck, aber anders kann man es nicht beschreiben) und schreiben ihr Passwort einfach in den Passwort-Hinweis, umschreiben es auf einfache Art und Weise (z. B. „Was ist 2 + 2?“ Passwort: „Vier“) oder nehmen persönliche Informationen als Hinweise, die sich leicht recherchieren lassen (z. B. „Der Name meiner Schwester“ – mit einer Facebook-Suche heutzutage in vielen Fällen leicht zu ermitteln). Deswegen verfügen alle Gruppen und Personen, die gerade an der Entschlüsselung der Passwörter arbeiten, vermutlich bereits über einige hundert Passwörter im Klartext. Außerdem muss man bedenken, dass viele Hacker und Sicherheitsexperten auch selbst unter den Betroffenen waren, so dass sie auch ihre eigenen Passwörter kennen. Mit jedem Passwort, dass die Angreifer im Klartext und im verschlüsselten Zustand kennen, wird die Entschlüsselung einfacher, weil es hilft den Algorithmus zu analysieren und schneller zu verifizieren.

Adobe-Hack: 50 Millionen Passwörter sind nicht länger als 7 Zeichen

Ach, und falls das noch nicht einfach genug ist, kann man ja auch immer darauf vertrauen, dass die Mehrheit der Nutzer wahnsinnig faul ist. Deswegen wurden inzwischen die Passwort-Längen der entwendeten Datenbank untersucht. Von 153 Millionen Datensätzen verfügten 127 Millionen über ein Passwort (Datensätze ohne Passwort waren wohl alte Nutzerkonten oder nicht abgeschlossene Registrierungen). Von diesen 127 Millionen Passwörtern waren 50 Millionen maximal sieben Zeichen lang. 80 Millionen hatten eine Länge zwischen 8 und 15 Zeichen und nur 63.600 Passwörter hatten eine Länge von mehr als 16 Zeichen. Natürlich gilt: Je kürzer das Passwort, desto einfacher ist es durch Bruteforce-Mechanismen zu entschlüsseln.

Spulen wir die Zeit also einfach mal ein bisschen vor und sehen die rund 130 Millionen Passwörter als entschlüsselt an. Das kann innerhalb von ein paar Tagen, Wochen, Monaten oder Jahren geschehen. Der Schaden ließe sich ja soweit noch in Grenzen halten: Mit Zugängen zu Adobe-Konten kann inzwischen niemand mehr etwas anfangen, da alle betroffenen Nutzer ihre Passwörter ändern mussten. Und der angesprochene E-Mail-Spam ließe sich bestimmt auch noch irgendwie bekämpfen.

Das eigentliche Problem: Passwörter, die nicht nur bei Adobe verwendet werden

Das eigentlich Problem ist das nicht vorhandene Sicherheitsbewusstsein der Menschen: ein Passwort-Manager wärmstens empfohlen. Würde jeder diese Regel beachten, wäre der Schaden durch den Adobe-Hack überschaubar.

So ist der Adobe-Hack aber mit potenziell 127 Millionen betroffenen Personen der größte Diebstahl von privaten Nutzerkonten, den es jemals gab. Glaubt man den Analysen von Experten, könnten etwa die Hälfte, also 64 Millionen Menschen, das Opfer von Identitätsdiebstählen werden. Wer nur in einem Spam-Verteiler landet oder Ziel einer automatisierten Attacke wird, hat Glück gehabt. Viel größeres Potenzial lauert in einzelnen und manuell ausgeführten Attacken mit den Adobe-Daten als Basis. Fähige Hacker dürften durch den Hack noch jahrelang Futter für potenzielle Angriffsziele haben. Ganze Hacker-Armeen könnte man mit diesen Daten versorgen und Tag und Nacht Identitäten recherchieren und ausbeuten lassen. Eine Google-Suche hier, eine Graph-Search-Abfrage dort, und schon ist ein weiterer Account gekapert und kann finanziell oder rufschädigend missbraucht werden.

Ich hatte gar keinen Adobe-Account, also habe ich doch nichts zu befürchten – falsch!

Es ist unwahrscheinlich, dass irgendjemand den Artikel bis hier hin gelesen hat, ohne selbst vom Hack betroffen zu sein. Trotzdem sei an dieser Stelle noch gesagt, dass auch Nicht-Adobe-Nutzer durch diesen Hack Nachteile zu befürchten haben. Mit den aus den Adobe-Daten gewonnenen Passwort-Listen (z.B. gibt es hier bereits die Top 100 der bei Adobe verwendeten Passwörter) wird die gesamte Hacker-Industrie gestärkt. Die Szene ist immer auf der Suche nach neuen und aktuellen Passwort-Listen. Immerhin unterliegen auch Passwörter gewissen Trends. Je neuer eine Liste, desto höher ihre Erfolgschancen bei Bruteforce-Attacken. Außerdem ist die schiere Größe der Liste ein unschätzbarer Vorteil. Etwa 5,9 Millionen Accounts verwendeten zudem eines der Top-100-Passwörter. Das entspricht einer beachtlichen Trefferquote von etwa 4,6 Prozent, wenn man nur mit diesen 100 Passwörtern bewaffnet und einem Bruteforce-Tool auf die Datenbank losgehen würde. Damit dürfte die Erfolgschance auch bei anderen Angriffszielen außerhalb von Adobe extrem hoch sein. Mit der Adobe-Passwortliste wird jeder zukünftig von Hackern erbeutete Datensatz und jedes Login-Formular im Internet ein Stück unsicherer.

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

Was ist denn bitte das für ein Unsinn?

„Asymmetrisch bedeutet, dass sich die Klartext-Passwörter nur verschlüsseln, nicht aber entschlüsseln lassen. Es kann immer nur in eine Richtung verschlüsselt werden. Der von Adobe verwendet „Triple DES“-Algorithmus ist aber leider symmetrisch, das heißt er funktioniert in beide Richtungen“

Hat Adobe auch bekannt gegeben, zu welchen Diensten genau die Daten gehörten?

Oha, da hat der Autor symmetrische und asymmetrische Verschlüsselung selber noch nicht ganz verdaut. =)

@napcae und Hans: Ihr habt vollkommen recht. Ich habe schlecht recherchiert, und die Unterscheidung symmetrisch/asymmetrisch mit der Salt-Funktion verwechselt. Ich habe den Artikel korrigiert, und hoffe, dass es jetzt stimmt!

Adobe hatte doch aufgefordert die Passwörter zu ändern. Also selbst wenn sie die entschlüsseln, kommen sie doch eh nicht mehr an den Account, sofern man sein PW geändert hat, richtig?

@Danny: Adobe hat nach dem Hack dazu aufgefordet. Wenn also die Datenbank-Dumps entschlüsselt werden haben die Angreifer dein Passwort zum Zeitpunkt des Angriffs.

tja, da würde ich mal sagen, dass ist ganz, aber wirklich ganz dumm gelaufen. Aber letztlich doch auch nicht verwunderlich. Ist die „Hürde“ hoch, springt der Sportler höher. Sicher wird es nicht geben – das ist Fakt.

Ein unverantwortlicher Tipp der hier im Text gegeben wird:

„Wer sich übrigens noch unsicher ist, kann hier auf eigene Gefahr überprüfen , ob…“

Bei Eingabe meiner E-Mail Adresse, erhielt ich nach kurzer Wartezeit als Antwort eine ähnliche E-Mail Adresse zurück inklusive unverschlüsseltem Passwort!!!

Also ich erhielt direkt Zugangsdaten von jemandem der so ähnlich heißt wie ich!

Das geht ja wohl gar nicht, der Link sollte sofort deaktiviert werden. Dieses Tool ist unmöglich!

Warum ICH garantiert betroffen bin, verrät der Artikel trotz reisserischer Ausuferung auch bis zum Ende nicht. Wer für jeden Zugang ein neues Passwort mit einem Zufallsgenerator auswürfelt, hat nichts zu befürchten. Wer nicht bei Adobe angemeldet war, hat nichts zu befürchten.

Hacker arbeiten täglich an der Entschlüsselung wesentlich komplizierterer Sachen als einer höchstwahrscheinlich billigen Passworttabelle von Adobe, die einen in die Jahre gekommenen, möglicherweise auch noch internen, unsicheren Chiffre verwendet.

Seit Jahren wird für die Anwenderseite empfohlen Passwörter sensibel zu behandeln. Seit Jahren wird für die Anbieterseite empfohlen moderne und nicht dechiffrierbare Hashes zum Speichern von Passwörtern zu verwenden, anstatt einer umkehrbaren Verschlüsselung. Wer jetzt durch diesen Vorfall Stress bekommt, ist selbst schuld. Wer für die Anmeldung an verschiedenen Diensten die gleiche Mailadresse verwendet, ist selbst schuld.

Das Internet ist nicht mehr die freundliche, harmlose Umgebung wie noch vor 15 Jahren. Deal with it.

Also, laut Heise[1] hat Adobe die Passwörter mit 3DES verschlüsselt. Das ist eine symmetrische Methode. Die Methode, die der Artikel hier beschreibt, ist ein Hash. Das ist genaugenommen keine Verschlüsselung, sondern eine Einweg-Funktion, in welcher aus Passwort+Salz eine eindeutige Zahl generiert wird. Das Salz wird in der Datenbank mit dem Hash gespeichert und die Login-Routine nimmt vom Nutzer das Passwort, kombiniert es mit dem Salz und führt dann seine Hash-Funktion darauf aus. Das hat für die Sicherheit den Vorteil, dass der Angreifer beim durchprobieren von Passwörtern jeden Versuch auf exakt die gleiche Weise durchführen muss. Ist die Hash-Funktion auch noch langsam, erhöht das den Aufwand gewaltig (eine Sekunde Wartezeit beim Login ist verkraftbar, wenn man für Millionen von Versuchen jeweils eine Sekunde warten muss, zieht sich das Knacken aber extrem in die Länge).

Der 3DES-Algorithmus, den laut Heise Adobe benutzt hat, braucht dagegen einen geheimen Schlüssel. Das ist auch sicher, solange der Schlüssel geheim bleibt (nur Adobe kennt ihn und hat ihn hoffentlich in einer eigenen, extra gesicherten Datenbank, die nicht mitgeklaut wurde, gespeichert). Ohne den Schlüssel müsste man also Schlüssel+Nuzterpasswort durchprobieren, was ebenfalls ewig dauert, wenn mindestens eines der beiden sicher sind (mehr als 15 zufällige Zeichen) und da Adobe die Accounts gesperrt hat, kann man auch nicht einfach Versuche auf der Seite ausprobieren.

Asymmetrisch hingegen nutzt man beispielsweise bei PGP: Es gibt immer zwei Schlüssel, etwas das mit dem einen verschlüsselt wurde, kann man nur mit dem jeweils anderen Schlüssel wieder entschlüsseln. So kann man den einen Schlüssel bedenkenlos veröffentlichen, und jeder kann einem eine Nachricht schicken, die nur der Inhaber des zweiten, geheimen Schlüssels lesen kann. Das wird aber normalerweise nur für Kommunikation, nicht zum Schutz von Passwörtern benutzt.

Also, die erste Behauptung mit der symmetrischen Verschlüsselung war schon richtig, nur die Erklärung dafür nicht. Wie es jetzt hier steht, beschreibt es die gängige Prozedur zum speichern von Passwörtern, aber nicht das was Adobe genutzt hat.

[1] http://www.heise.de/newsticker/meldung/Passwoerter-von-Adobe-Kunden-geknackt-2039972.html

@Boerner: Das kann ich nicht bestätigen. Ich habe 3 E-Mailadressen geprüft. Bei allen 3 Auswertungen bekam mich nur das verschlüsselte Passwort zu sehen. Und auch niemals irgendwie von einer anderen, ähnlichen Adresse.

Interessant ist, bei einem Account wurde von einem Kollegen damals der Hinweis für das Passwort eingegeben. Den Hinweis (z.B. „Name des Haustiers“) konnte man in der Auswertung sehen.

@Wind: Vielen dank für deine konstruktive Kritik! Du hast recht damit, ich habe hier die Begriffe Hash und Verschlüsselung gleichgesetzt. Ich habe es diesbezüglich noch einmal überarbeitet!

Ich kann mich nicht erinnern welches Passwort ich verwendet habe aber wahrscheinlich ist es mehrfach benutzt. Wie kann ich das jetzt noch heraus finden, damit ich es künftig nicht mehr benutze? Ich habe nach „3des generator“ gesucht doch wenn ich die Liste der Top100 (http://stricture-group.com/files/adobe-top100.txt) Passwörter eingebe komme ich nicht auf den gleichen Schlüssel. Kann mir jemand bitte einen Generator nennen mit dem es funktioniert?