E-Mail-Verschlüsselung leicht gemacht: So setzt du PGP und GPG richtig ein

E-Mail-Verschlüsselung mit PGP oder GPG. (Grafik: divvector)

E-Mails sind wie Postkarten: Jeder, der an ihrer Zustellung beteiligt ist, kann sie lesen. Deshalb ist es auch nicht erst seit dem PRISM-Skandal sinnvoll, seine E-Mails zu verschlüsseln. Das Ausspähen der digitalen Post geschieht zum Teil automatisch (etwa durch Viren- und Spamfilter), zum Teil manuell (durch neugierige Admins) und zum Teil sehr weitreichend – etwa durch Abhör-Programme wie Tempora, die den Internet-Verkehr direkt anzapfen.

Für die Verschlüsselung von E-Mails gibt es im Wesentlichen zwei Verfahren: S/MIME und Pretty Good Privacy (PGP). S/MIME nutzt Schlüssel, die man bei offiziellen Zertifizierungsstellen (CAs) erwerben muss. Dabei lässt sich natürlich nicht auszuschließen, dass die jeweiligen Geheimdienste diese kompromittieren, die Schlüssel also nicht wirklich sicher sind. Bei PGP erstellt jeder Anwender seinen Schlüssel selbst. Deshalb gilt PGP auch als sicherer.

Bislang ist kein Verfahren bekannt, das den PGP-Algorithmus direkt angreift. Alle Attacken richten sich bislang gegen die Schlüssel. Zwar kann man den PGP-Schlüssel über Primfaktor-Zerlegung ableiten, doch das ist extrem aufwändig: Es würde Millionen von Jahren dauern, bis man eine aktuelle Schlüssellänge von 2048 Bit (617-stellige Dezimalzahl) geknackt hätte. Laut Bundesamt für Sicherheit in der Informationstechnik sollen 2048-Bit-lange Schlüssel noch bis 2019 ausreichen.

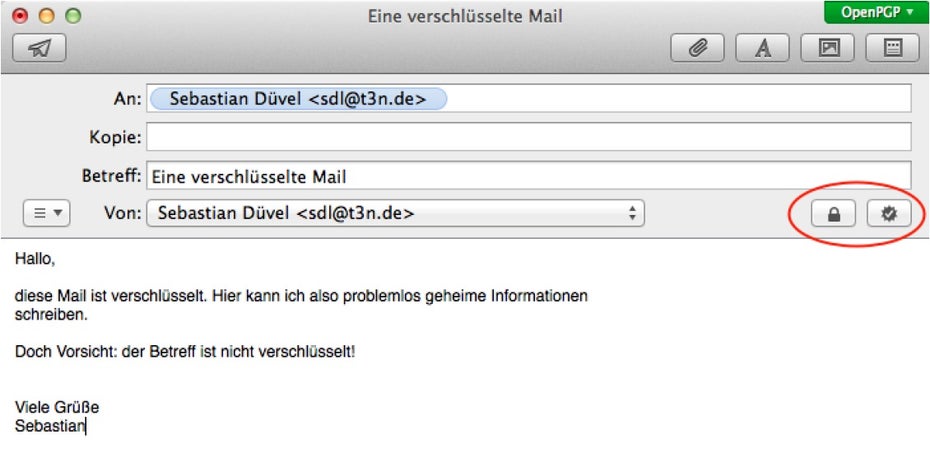

Allerdings verschlüsselt PGP nur E-Mail-Inhalte. Meta-Daten wie Sender, Empfänger und Betreffzeile sind für jeden offen. Zudem kann nach wie vor Schadsoftware entschlüsselte Texte abfangen oder Passwörter mitloggen. Bei Open-Source-Software ist jedoch davon auszugehen, dass im Vergleich zu kommerziellen Produkten keine versteckten Hintertüren eingebaut sind.

Asymmetrische Verschlüsselung

Die klassische Verschlüsselung ist symmetrisch. Das heißt, sie verwendet den gleichen Schlüssel zum Ver- und Entschlüsseln, meist ein einfaches Passwort. Da es schwierig ist, den Schlüssel ungelesen vom Sender zum Empfänger zu bekommen, hat sich die asymmetrische Verschlüsselung durchgesetzt. Hierbei gibt es zwei Schlüssel pro Person: einen privaten und einen öffentlichen. Den privaten Schlüssel muss der Nutzer in jedem Fall geheim halten. Man sollte ihn also nicht bei Cloud-Diensten speichern, sondern nur lokal. Den öffentlichen Schlüssel können Nutzer problemlos verteilen – etwa per E-Mail.

PGP verwendet die asymmetrische Verschlüsselung: Es verschlüsselt die E-Mail mit dem öffentlichen Schlüssel des Empfängers, dieser entschlüsselt sie dann mit seinem privaten Schlüssel. Das funktioniert, weil der öffentliche und private Schlüssel mathematisch zusammenhängen.

Die PGP-Signierung

E-Mails lassen sich mit Hilfe von PGP auch signieren. Die Signatur identifiziert eine Person eindeutig und garantiert, dass niemand die Inhalte verändert hat. Dass sich die Signatur nur per privatem Schlüssel einsetzen lässt, macht sich PGP auch bei der Authentifizierung der öffentlichen Schlüssel zu nutze. Damit der Inhaber eines öffentlichen Schlüssels nicht unbedingt per Telefon und so genanntem Fingerabdruck – also einer Prüfsumme seines Schlüssels – identifiziert werden muss, haben sich die Erfinder von PGP eine andere Methode ausgedacht: das so genannte Web of Trust. Hierbei bestätigen sich die Teilnehmer gegenseitig die Echtheit der Schlüssel, indem sie den öffentlichen Schlüssel eines ihnen bekannten Nutzers mit der eigenen Signatur (also dem eigenen privaten Schlüssel) unterzeichnen.

Ab in die Praxis: Welche Tools für welches System?

Die Open-Source-Lösung GnuPG (kurz GPG) hat mittlerweile die kommerzielle PGP-Version verdrängt, da PGP das patentierte Verschlüsselungsverfahren RSA enthielt, das man bis 2000 nicht aus den USA exportieren durfte. Zudem befürchteten viele, dass PGP eine Hintertür enthält. Deshalb ist 1998 eine Open-Source-Lösung entstanden, die nur patentfreie Algorithmen enthielt. 2000 lief das RSA-Patent allerdings ab, weshalb GPG mittlerweile auch RSA enthält.

Am einfachsten lässt sich GPG über eine Distribution installieren. Für Mac OS X ist das GPGTools mit GPGMail für die Integration in Mail. Windows-Nutzer verwenden Gpg4Win mit GpgOL oder das „Outlook Privacy Plugin“ für die Integration in Outlook. Thunderbird-Nutzer nutzen Enigmail, das es für Mac OS X und Windows gibt.

Auf mobilen Betriebssystemen ist es komplizierter. Android-Nutzer können einfach einen E-Mail-Client verwenden, der PGP unterstützt – etwa K-9 Mail im Zusammenspiel mit Apps wie APG oder OpenKeychain, das aktiv weiterentwickelt wird. Für iOS-Nutzer gibt zwar Apps, die PGP-Verschlüsselung ermöglichen. Doch da PGP nicht in Mail integriert ist, muss man verschlüsselte E-Mails kopieren und in einer Entschlüsselungs-App wie oPenGP einfügen. Komfortabel ist das nicht. Daneben gibt es auch erste Plugins für Web-Mailer, wie Mailvelope oder WebPG. Sie liegen vom Funktionsumfang her allerdings noch deutlich hinter den Desktop-Plugins.

Installation

Wer GPG in der Firma einsetzen will, kann einen zentralen, internen Schlüssel-Server installieren, über den sich die Schlüssel einfach austauschen lassen. Bewährt hat sich dafür SKS.

Im Fall eines Schlüssel-Servers erzeugt der Admin für jeden Nutzer ein Schlüsselpaar und signiert den öffentlichen Schlüssel, damit alle Mitarbeiter-Clients ihn problemlos akzeptieren. Die öffentlichen Schlüssel lädt der Admin dann auf den Schlüssel-Server. Die Mitarbeiter können sie dann komfortabel zentral abfragen. Anschließend installiert er bei allen Nutzern GPGTools (Mac), Gpg4Win (Windows) und Enigmail (Thunderbird) und importiert jeweils das passende Schlüsselpaar.

Alternativ kann man auf einen eigenen Schlüsselserver verzichten. Im Folgenden wird anhand von GPGTools erläutert, wie Nutzer einen öffentlichen Schlüssel-Server nutzen oder die Schlüssel lokal tauschen.

1. Installation und Schlüssel einrichten

Nachdem GPGTools heruntergeladen und installiert ist, öffnet man den GPG-Schlüsselbund und legt einen neuen Schlüssel per Klick auf den Knopf „Neu“ an.

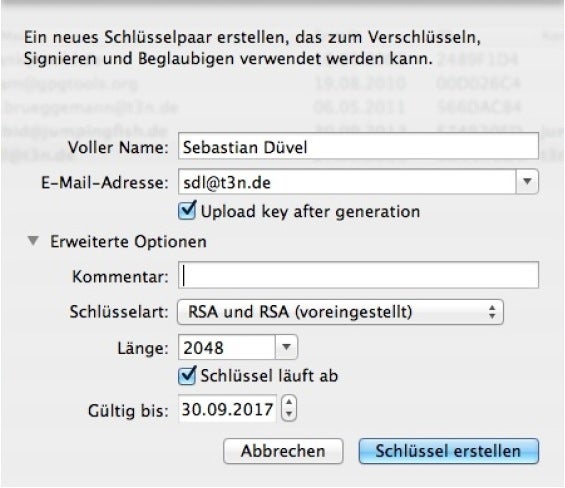

Bevor man PGP einsetzen kann, muss man zunächst einen Schlüssel erstellen (Abbildung 1).

Im Fenster, das sich daraufhin öffnet, gibt der Nutzer den Namen des Schlüsselinhabers und seine E-Mail-Adresse an. Außerdem sollte die Option „Upload key after generation“ (siehe Abbildung 1) aktiviert sein, sobald der dazu passenden Schlüssel-Server in den Einstellungen eingetragen ist. Doch Vorsicht: Einmal hochgeladene Schlüssel können nicht wieder vom Schlüssel-Server gelöscht werden.

In den erweiterten Optionen sollten GPG-Nutzer die Standardwerte mit einem RSA-Schlüssel von 2048 Bit Länge beibehalten. Wer möchte, kann seinen Schlüssel zeitlich limitieren, sodass er nach einer vorgegebenen Zeit abläuft. Im Normalfall ist das aber nicht notwendig. Sobald man ein ausreichend langes und komplexes Passwort eingeben hat, ist der Schlüssel geschützt.

2. Eine Sicherungskopie anlegen

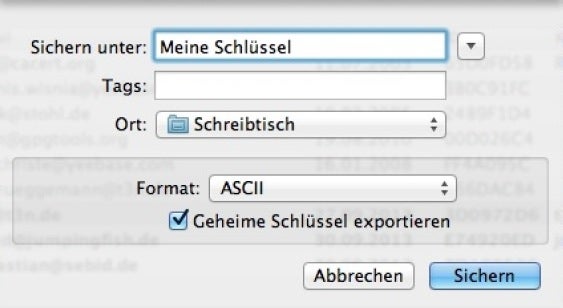

Nun sollte der Nutzer eine Sicherungskopie seines privaten Schlüssels anlegen. Dazu ruft er per Klick mit der rechten Maustaste das Kontextmenü auf und wählt die Option „Exportieren…“. Dann gibt man seinen Schlüssel im ASCII-Format und mit aktivierter Option „Geheime Schlüssel exportieren“ aus (siehe Abbildung 2). Die gesicherte Datei lässt sich nun mit einem Text-Editor öffnen und ausdrucken. Den Ausdruck sowie eine Kopie der Datei auf einem nicht beschreibbaren Datenträger sollte jeder GPG-Nutzer an einem

sicheren Ort aufbewahren.

Sobald der PGP-Schlüssel erstellt ist, sollte man eine Sicherheitskopie erstellen und ausdrucken (Abbildung 2).

Außerdem sollte man darauf achten, dass man mit Hilfe des Befehls „Generate Revoke Certificate…“ ein Widerrufszertifikat sowohl erstellt als auch sichert und ausdruckt. Das ist nützlich, denn mit diesem Widerrufszertifikat kann jeder GPG-Nutzer seinen eigenen Schlüssel für ungültig erklären, sobald dieser kompromittiert wurde oder er seinen Schlüssel nicht mehr braucht. Erstellen lässt sich dieses Zertifikat ebenfalls über das Kontextmenü, das sich über einen Mausklick mit der rechten Taste aufrufen lässt.

3. Fremde Schlüssel importieren

Wer nun per GPG mit anderen kommunizieren möchte, braucht deren öffentliche Schlüssel. Das funktioniert über den GPG-Schlüsselbund. Hat der Kommunikationspartner seinen Schlüssel auf einen Schlüssel-Server geladen, funktioniert GPG relativ einfach: Im Menü „Schlüssel“ wählt man „Nach Schlüssel suchen…“ und gibt die entsprechende E-Mail-Adresse ein.

Für firmeninterne E-Mails sollten sich hier alle Adressen finden lassen. Um externe Adressen zu erreichen, muss man den Schlüssel-Server in den Einstellungen ändern, am besten auf hkp://pool.sks-keyservers.net. Dabei handelt es sich um einen Verbund von vielen Schlüssel-Servern. Es ist also sehr wahrscheinlich, dass man dort den richtigen PGP-Schlüssel findet. Natürlich lassen sich Schlüssel auch per E-Mail versenden und manuell importieren.

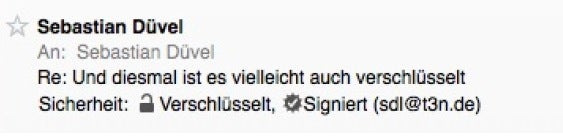

Ein kleiner Hinweis in E-Mails zeigt an, ob sie per GPG verschlüsselt oder signiert sind.

4. E-Mails verschlüsseln

Apple-Mail-Anwender können über die beiden Buttons mit dem kleinen Vorhängeschloss (Verschlüsselung) und dem kleinen Kreis mit dem Häkchen (Signatur) rechts neben der Absender-Adresse wählen, ob sie ihre E-Mail verschlüsseln und signieren möchten (siehe Abbildung 3). Dies funktioniert allerdings nur, wenn man den öffentlichen Schlüssel des Empfängers besitzt und man ihm vertraut.

Über die zwei Icons rechts unter der Betreffzeile kann man E-Mail sowohl verschlüsseln als auch signieren (Abbildung 3).

5. E-Mails entschlüsseln

Empfängt man eine verschlüsselte oder signierte E-Mail, so entschlüsselt Apple Mail diese direkt und zeigt sie im Klartext an. Darüber hinaus befindet sich unter der Betreffzeile ein Hinweis auf die Verschlüsselung oder Signatur. Treten Fehler auf, warnt Mail mit einem Hinweis.

Fazit: einfache Installation, jedoch wenige Nutzer

Am PC lässt sich PGP beziehungsweise GPG mittlerweile ziemlich einfach einsetzen. Für Mobilsysteme gilt das leider noch nicht. Gegen PGP/GPG spricht eigentlich nur, dass so wenige Nutzer die Verschlüsselungstechnologie nutzen – und das, obwohl PGP bereits seit 1991 existiert. Die Installation und Nutzung von PGP/GPG ist jedoch so einfach, dass erste Schritte sicher nicht schaden. Wer weiß: Vielleicht lassen sich diejenigen ebenfalls vom Sinn des Verschlüsselungs-Tools überzeugen, mit denen man häufiger korrespondiert – zumal, wenn es dabei um vertrauliche Informationen geht. In den Zeiten nach PRISM und Tempora dürfte sich zudem die Sensibilität für Privacy und Datenschutz erhöhen. Dann sollte man in jedem Fall bereit sein, eine verschlüsselte PGP-E-Mail zu empfangen.

Sebastian Düvel ist iOS- und Mac-Entwickler. Bekannt ist unter anderem seine Mensa-Speiseplan-App

Sebastian Düvel ist iOS- und Mac-Entwickler. Bekannt ist unter anderem seine Mensa-Speiseplan-App

Hier mit Hilfe von kostenlosen Videos PGP Verschlüsselung erlernen: http://pgpfueralle.wordpress.com

Die Nachteile:

– „leicht gemacht“ is nicht leicht für Mutti

– Kein „DNS“ für key server

– Man muss auf wirklich gute Apps verzichten (gmail zB)

– keine Webclients, wenn dann nur von einem eingerichteten Gerät

– Wie bekommt man den Key sicher aufs iPhone, und liegt er da überhaupt sicher?

– Wenn man den Key verliert ist das Archiv futsch

– Läuft der Schlüssel ab, muss man die alten Mails neu kodieren?

– Eingeschränkte Suchfunktion

– Eingeschränkte Filterung

– Email Notifier funktionieren nur eingeschränkt

Also mit 4 Geräten, die alle meine Email empfangen und senden sollen ist das viel zu mühsam.

Oder einfach Mynigma benutzen.

Wir entwickeln ein E-Mail-Programm, das E-Mails automatisch verschlüsselt. Damit kann auch Mutti ihre E-Mails verschlüsseln.

Bisher gibt es Mynigma nur für Mac. iOS ist schon in der Entwicklung und alle anderen Plattformen kommen hoffentlich auch bald.

Und wer ist wir und warum sollte ich „Euch“ vertrauen?

Wir sind 2 Mathematiker aus Berlin und du solltest uns nicht vertrauen.

Wir arbeiten hart an der Sicherheit und der Funktionstüchtigkeit unserer App und sobald wir Zeit und Mittel haben, werden wir den Quellcode publizieren.

Dann kannst du dich gerne selbst von der Sicherheit überzeugen.

Mehr Infos hier: https://mynigma.org

„Die klassische Verschlüsselung ist symmetrisch. Das heißt, sie verwendet den gleichen Schlüssel zum Ver- und Entschlüsseln, meist ein einfaches Passwort.“

Mit Verlaub – das ist einfach Unsinn. Ein Passwort hat mit Verschlüsselung gar nichts zu tun. Ein Passwort ist ein Mittel der Authentifizierung. Ein Passwort kann verschlüsselt abgelegt werden (meist wird es gehasht), die Datensicherung selbst gewährleistet es nicht.

Für ein Verschlüsselungsverfahren ist ein Algorithmus entscheidend, geheim ist dabei ein Schlüssel oder das Verfahren selbst.

Auch sonst ist der Artikel eher Lala. Z.B. fehlt mir als erster Schritt die Integritätsprüfung der beteiligten heruntergeladenen Komponenten. Z.B. die Sicherstellung über die Prüfsumme, dass GnuPGP und Konsorten überhaupt original sind. Auch dass die Installationsumgebung und der Download nicht kompromittiert sein sein dürfen, wird mit keinem Wort erwähnt. Dass eine Sicherungskopie, die einmal auf Platte landet (wenn auch nur zum Öffnen und Ausdrucken/Brennen) bereits nur noch so sicher ist, wie der Zugang zum System.

Und was soll die Beschränkung auf „AppleMail“ später im Artikel? Alles nicht zu Ende gedacht.

Anstatt APG empfehle ich unter Android OpenKeychain – das ist aktueller – APG macht meist nur Backports.

„Wir arbeiten hart an der Sicherheit und der Funktionstüchtigkeit unserer App und sobald wir Zeit und Mittel haben, werden wir den Quellcode publizieren.“

Hmm, bis dahin ist einen Download anzubieten aber irgendwo auch recht fahrlässig. Aber hey, ist ja nur für Mac, die beschäftigen sich eh nicht mit Ihrem System :)

dns gibts vielleicht nicht für pgp, aber http://keybase.io ist ganz praktisch

Mir gefällt der Artikel!

Und es kann IMHO nicht genug davon geben, um auch den letzten zu überzeugen, Mail-Verschlüsselung zu verwenden.

Da man es den *Gralshütern der reinen Lehre und korrekten Benamsung* unter den Kommentatoren eh nicht recht machen, sollte man das wohl nicht zu hoch hängen.

Das mit PGP – Phil Zimmermann kenn ich ein wenig anders.

Das Problem war meines Wissens nicht ein Patentproblem mit RSA, denn das hätte es auch schon vorher *inlands* gegeben, sondern dass starke Verschlüsselung damals noch unter das Kriegswaffenkontrollgesetz, genauer das CoCom-Gesetz fiel.

Damals konnte/durfte US-Software die legal im Ausland verfügbar sein konnte, nicht mehr als 56bit (symmetrisch) haben. Da manche Standards auch in Europa aber bereits auf 64b liefen, wurde das bald ein Problem.

Die damalige Maximallänge für asymmetrische Methoden weiß ich nicht mehr. PGP war aber in allem darüber.

Ein anderes Beispiel war, dass die beiden damaligen Browser-Riesen Netscape und Microsoft In- und Auslandsversionen bauen mussten.

Zimmermann umging das Problem, indem er den Source komplett ausgedruckt hat, als Buch gebunden und somit legal nach Europa (Skandinavien?Schweden?) gebracht und dort wieder mit Freiwilligen eingelesen und neu compiliert hat.

Danach konnte er PGP in die USA reimportieren, aber auch sonstwo verkaufen.

Die Folgen einer restriktiven Anti-Krypto-Politik konnte man in Frankreich sehen, wo es lange verboten war, Daten in veränderter/verschlüsselter Form elektronisch zu übertragen.

Dazu gehörte dämlicherweise auch Archivverfahren, wir ZIP oder ARC. Das führte angesichts der damaligen Bandbreiten (anfangs 1200/75 Halb- bis 4800 Vollduplex alles in Baud wohlgemerkt) zu Problemen, und Frankreich hinkte lange der IT-Szene hinterher.

PGP hat Probleme. Aber: Wichtig hervorzuheben ist, dass PGP ein wirksames Tool ist und die Verschlüsselung (zu mindest bekannter weise) ungebrochen. Ich benutze es und habe es allen meinen Freunden aufgedrängt. Wenn einige als Multiplikator dienen werden andere nachzihen und mitmachen! Ein Hoch auf GnuPG, GPG bzw. PGP! :-)

https://www.teleschirm.info/150/262/pgp-ist-vitaler-denn-je/