Was ist eigentlich S/MIME?

S/MIME oder PGP?

S/MIME (Secure / Multipurpose Internet Mail Extensions) ist ein Standard zur E-Mail-Verschlüsselung. S/MIME gibt es seit 1995, PGP seit 1991. Sie können also beide als „gut abgehangen“ angesehen werden. Außerdem ist es in dieser Zeit nicht gelungen, eine von beiden Verschlüsselungen zu knacken, also können sie als sicher gelten.

Beide Verfahren beruhen auf dem gleichen Prinzip, der hybriden Verschlüsselung. Es gibt jeweils einen privaten Schlüssel und einen öffentlichen Schlüssel. Um jemandem eine verschlüsselte Nachricht zu schicken, braucht man dessen öffentlichen Schlüssel und seinen eigenen privaten Schlüssel.

Obwohl vom Funktionsprinzip gleich, verwenden PGP und S/MIME unterschiedliche Schlüsselformate und sind deshalb leider nicht kompatibel. So muss man entweder alle seine Kommunikationspartner von einem Verfahren überzeugen oder zweigleisig fahren und beide variabel einsetzen.

S/MIME bietet neben der Verschlüsselung auch eine Signaturfunktion. Hierbei bleibt eine Mail für alle sichtbar, es wird allerdings eine kryptographische Signatur hinzugefügt. Sie wird über den Inhalt der Mail berechnet und kann vom Empfänger verifiziert werden. Ist die Signatur in Ordnung, bedeutet das, dass der Mail-Inhalt nicht verändert wurde.

Ob man letztlich S/MIME oder PGP verwendet, ist Geschmackssache, allerdings hat S/MIME einen großen Vorteil: Es ist bereits in vielen Mail-Programmen und Smartphones eingebaut.

Was sind S/MIME-Zertifikate und woher bekomme ich eins?

S/MIME-Zertifikate gibt es beispielsweise bei der Sparkasse. (Screenshot: s-trust.de)

Um S/MIME einzusetzen, benötigt man das besagte Schlüsselpaar privat/öffentlich. Dafür braucht man X.509 Zertifikate. Prinzipiell kann man sich die selbst erstellen, allerdings muss der Empfänger dann erheblichen Aufwand treiben, damit sie als korrekt akzeptiert werden. Sinnvoller ist es, das Zertifikat einer offiziellen Zertifizierungsstelle zu benutzen. Sie werden von den meisten Betriebssystem als vertrauenswürdig eingestuft und machen somit keine Probleme.

Es gibt vier Klassen von diesen Zertifikaten. Sie unterscheiden sich in der Form der Überprüfung des Antragstellers. Bei Klasse 1 wird nur überprüft, ob die E-Mail-Adresse existiert und nur diese in das Zertifikat übernommen. Klasse 2 enthält neben der E-Mail-Adresse den Namen sowie die Organisation oder Firma. Hierbei wird schriftlich bestätigt, dass die gemachten Angaben korrekt sind. Dann gibt es noch Klasse 3, bei der auch der Handelsregisterauszug beziehungsweise der Personalausweis überprüft wird (zum Beispiel per Post-Ident). Und dann gibt es noch die Klasse 4, dabei muss man persönlich bei der Zertifizierungsstelle erscheinen und wird anhand der Originaldokumente verifiziert. Das wird allerdings von niemandem angeboten, da es zu teuer ist – wäre aber natürlich die sicherste Variante.

Die meisten kostenlosen Angebote bieten nur Klasse-1-Zertifikate an, aber auch die reichen vollkommen zur sicheren E-Mail-Verschlüsselung. Die Klassen sagen schließlich nur etwas darüber aus, ob derjenige, dem man schreiben will, auch wirklich die Person ist, die sie vorgibt zu sein. Die Verschlüsselung ist bei allen vier Klassen dagegen gleich stark.

Es gibt mehrere kostenlose Anbieter, zum Beispiel StartSSL, Comodo und etliche mehr. Kostenpflichtige Zertifikate bieten unter anderem die PSW Group, die Sparkasse oder auch die beiden oben genannten an.

Natürlich könnte man sich die Schlüssel nun irgendwie zuschicken, aber zum Glück braucht man das nicht. Es reicht, wenn man eine signierte Mail von einem anderen erhält. Jetzt weiß das Mail-Programm, dass dieser S/MIME kann und hat auch dessen öffentlichen Schlüssel.

Wie richte ich S/MIME bei Apple Mail unter OS X ein?

Ich habe mir ein Zertifikat über Comodo eingerichtet. Darum beschreibe ich deren Prozess hier. Im Prinzip läuft es aber bei allen Anbietern ähnlich.

-

- Geh auf Comodo und klick den großen blauen Button an.

- Im folgenden Formular muss man nur seine Daten inklusive der E-Mail-Adresse, für die das Zertifikat gelten soll, eingeben. Achtung: Umlaute sind verboten. Außerdem muss man ein Revocation-Passwort eingeben. Damit kann man ein Zertifikat für ungültig erklären (zurückziehen/revoke), wenn es zum Beispiel von jemandem kopiert oder sonstwie kompromittiert wurde. Die Key-Size sollte man bei 2048 Bits belassen.

- Danach bekommt man eine E-Mail mit weiteren Instruktionen.

- Nach einem Klick auf den roten Button „Click & Install Comodo Email Certificate“ öffnet sich eine Webseite und lädt direkt das Zertifikat herunter.

- Unter OS X kann man diese .p7s-Datei einfach doppelklicken, worauf sich die Schlüsselbundverwaltung öffnet und das Zertifikat installiert.

- Damit ist die Installation fertig. Damit man S/MIME jetzt auch nutzen kann, muss man nun einmal Apple Mail neustarten.

- Am einfachsten kann man das Ganze testen, indem man sich selbst eine verschlüsselte Mail schickt.

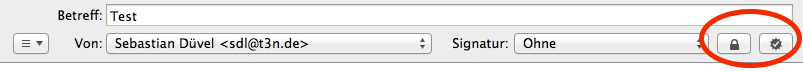

- Gibt man in Mail eine Empfängeradresse ein, die S/MIME unterstützt bekommt man zwei neue Buttons im Mail-Fenster:

-

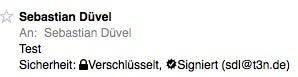

- Der rechte Button signiert eine Mail, der linke verschlüsselt sie. Empfängt man so eine Mail, gibt es eine neue Zeile, die anzeigt ob alles ok ist:

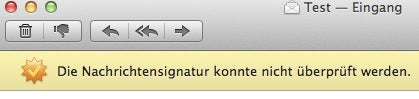

Hier sieht man also, dass die Mail verschlüsselt und signiert wurde. Der Text der Mail wird automatisch unverschlüsselt angezeigt, man merkt also außer durch diese Zeile nicht, dass man mit verschlüsselten Mails arbeitet. Ist ein Fehler aufgetreten, konnte also zum Beispiel das Zertifikat nicht verifiziert werden, zeigt Mail das in einer deutlichen Mitteilung an:

- Hinter dem „Details-einblenden“-Button kann man sehen, woran das liegt – in meinem Fall daran, dass die Mail von einer anderen Adresse gesendet wurde, als im Zertifikat angegeben.

Wie richte ich S/MIME auf dem iPhone/iPad ein?

Hier geht es leider nicht ganz so einfach, denn das iPhone kann mit den .p7s Dateien nichts anfangen. Deshalb müssen wir unser Zertifikat in einem anderen Format exportieren.

-

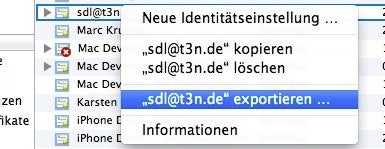

- Öffne das Programm „Schlüsselbundverwaltung“

- Suche nach deiner E-Mail-Adresse, denn das Zertifikat ist danach benannt.

- Nun Rechtsklick und dann Exportieren.

-

- Hier muss man nun einen Speicherort sowie das Format (.p12) auswählen.

- Er möchte noch ein Passwort wissen, mit dem das Zertifikat verschlüsselt wird, damit es niemand sonst öffnen kann.

- Jetzt schickt man sich das Zertifikat einfach per Mail an sein iPhone. Keine Sorge, das ist sicher, solange man ein ausreichend starkes Passwort gewählt hat.

- In der Mail auf dem iPhone einfach auf die Datei drücken und die darauffolgenden Dialoge bestätigen.

- Jetzt muss man S/MIME nur noch aktivieren. Dazu geht man unter Einstellungen » Mail, Kontakte, Kalender » der Mail-Account » Account » Erweitert (ganz unten) » S/MIME (ganz unten)

Die Einstellungen für S/MIME auf dem iPhone.

- Jetzt noch bei „Signieren“ und „Verschlüsseln“ jeweils auf „Ja“ stellen und schon ist man fertig. Mails, die man an eine unterstützte Adresse schickt, werden jetzt automatisch signiert und verschlüsselt, wenn man das so eingestellt hat. Pro Mail separat einstellen, kann man das leider nicht.

Wie richte ich S/MIME unter Windows ein?

Ich beschreibe das hier am Beispiel von Google Chrome und Mozilla Thunderbird unter Windows 8, denn leider kann Microsofts mitgeliefertes Mailprogramm kein S/MIME mehr. Dafür müsste man sich dann Office kaufen, um Outlook zu benutzen. Außerdem musste ich Chrome benutzen, da mit dem Internet Explorer keine Installation des Zertifikats möglich war.

-

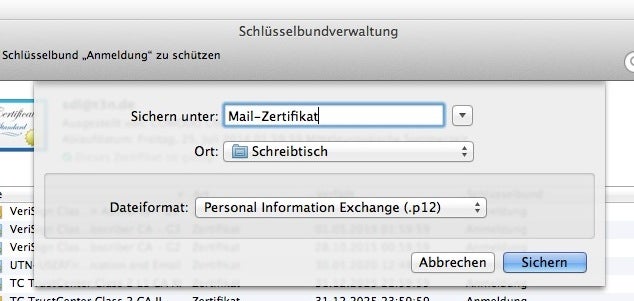

- Führe zuerst die ersten vier Punkte wie bei Mac OS X beschrieben aus. Geht man mit Chrome auf die Comodo-Download-Seite, die man per Mail bekommen hat, lädt dieser das Zertifikat automatisch herunter und installiert es lokal in Chrome.

-

- Um es in Thunderbird zu nutzen, muss es man es zuerst exportieren.

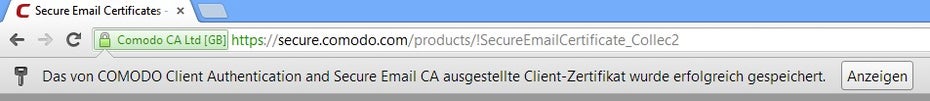

- Dazu öffnet man Chromes Einstellungen, scrollt ganz nach unten, öffnet die Erweiterten Einstellungen und klickt den Button „Zertifikate verwalten …“ unter dem Punkt HTTP/SSL.

- Im folgenden Fenster wählt man unter „Eigene Zertifikate“ sein neues E-Mail-Zertifikat aus und klickt „Exportieren …“.

-

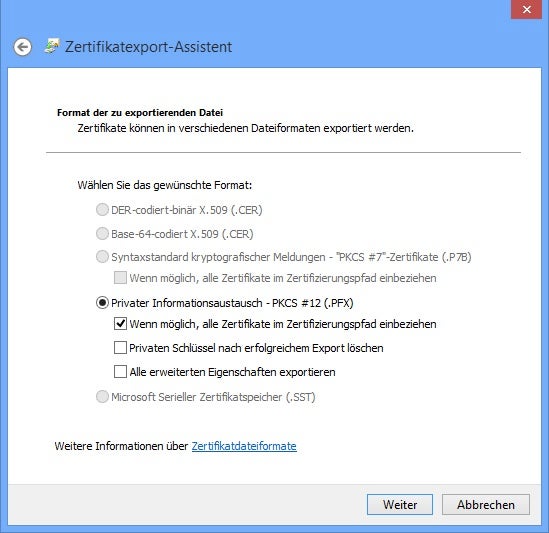

- Es öffnet sich ein Assistent. Dort muss man unbedingt anklicken, dass man auch den privaten Schlüssel mit exportieren möchte.

- Im nächsten Dialog kann man die Optionen so lassen wie auf dem Bild:

-

- Danach vergibt man noch ein Passwort für das Zertifikat und speichert es irgendwo.

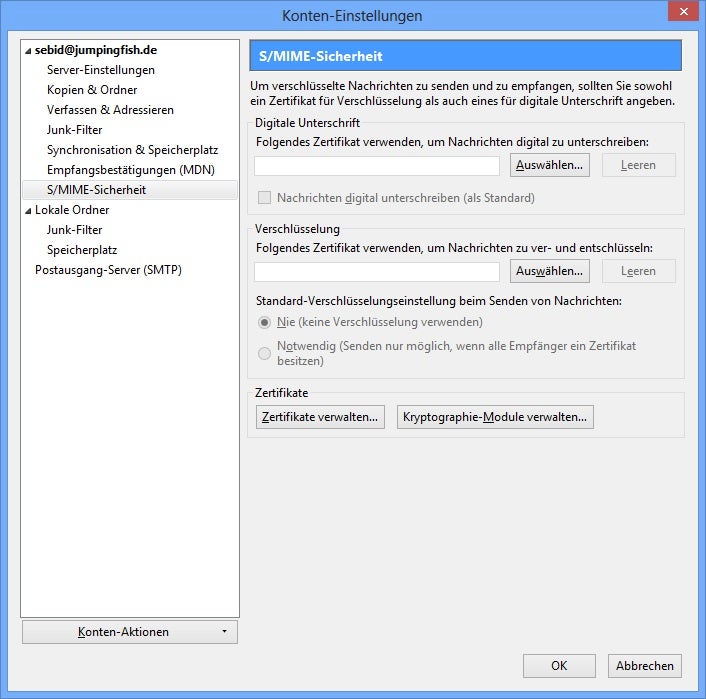

- Jetzt öffnet man in Thunderbird die Konten-Einstellungen.

- Dort unter dem passenden E-Mail-Konto öffnet man den Punkt „S/MIME-Sicherheit“.

- Hier nun auf „Zertifikate verwalten …“ klicken

-

- Dort zum Tab „Ihre Zertifikate“ wechseln und auf „Importieren …“ klicken.

- Hier nun das vorhin gespeicherte Zertifikat auswählen, das Passwort eingeben und schon ist es importiert.

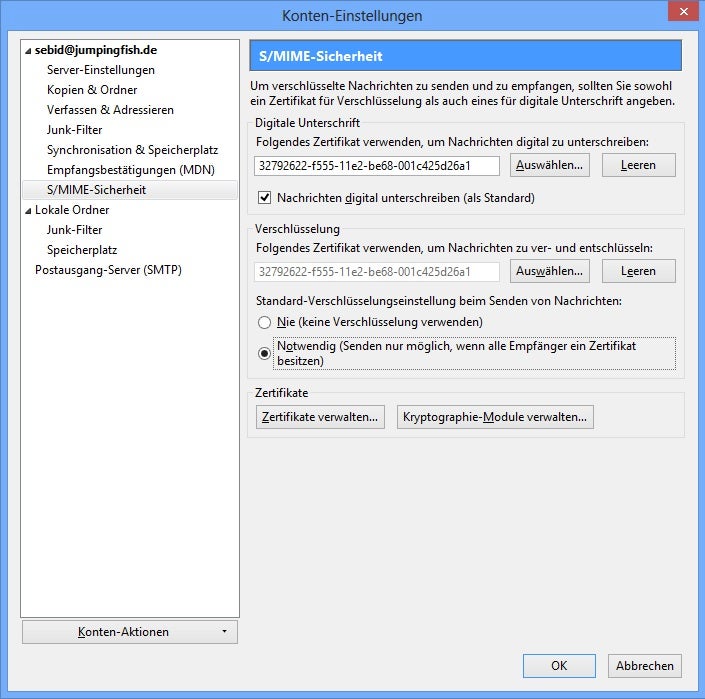

- Zurück im vorherigen Fenster kann man nun unter „Digitale Unterschrift“ über den Button „Auswählen …“ das eben importiere Zertifikat auswählen.

- Thunderbird fragt nun, ob er das Zertifikat auch zum Verschlüsseln verwenden soll. Das bestätigen wir.

- Nun noch die Option „Nachrichten digital unterschreiben“ und unter Verschlüsselung „Notwendig …“ wählen.

-

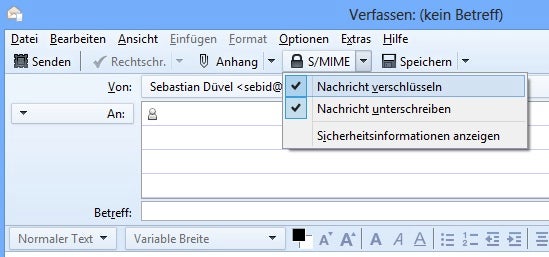

- Schreibt man nun eine neue Mail, gibt es in der Toolbar einen S/MIME-Button, wo man separat pro Mail wählen kann, ob sie verschlüsselt und/oder unterschrieben wird.

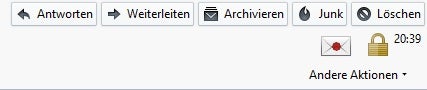

- Empfängt man eine S/MIME-Mail, zeigt Thunderbird das über folgende Symbole an:

Eine Bemerkung: Es wird immer nur der Mail-Text verschlüsselt, der Betreff bleibt also weiterhin lesbar. Sensible Informationen daher niemals in den Betreff schreiben! Selbstverständlich kann auch weiterhin gesehen werden, wer Sender und Empfänger sind. Anonym ist man damit also auch nicht. Diese Einschränkungen sollten einem bewusst sein.

Jetzt muss man nur noch alle seine Mailkontakte davon überzeugen, auch S/MIME zu verwenden. Als Anfang kann man zumindest schon mal alle seine Mails signieren.

P.S.: Wenn Ihr S/MIME auf einem Android-Phone einrichten wollt, schaut doch mal bei NETWAYS vorbei – da findet ihr einen guten und ausführlichen Artikel dazu.

Weiterführende Links zum Thema „Sicherheit“

- Private Cloud mit NAS: So wirst du dein eigener Hoster (Teil 1) – t3n News

- ZenMate: Deutsches Chrome-Plugin verschlüsselt und anonymisiert Internetverkehr kinderleicht – t3n News

- PRISM Break: Diese Tools und Dienste schützen eure Privatsphäre – t3n News

- S/MIME Emailsicherheit auf Android – NETWAYS

Bildnachweis für die Newsübersicht: © Denys Rudyi – Fotolia.com

Grmpf… Muss ich wohl doch mal zu einem richtigen Smartphone wechseln? :-(

„S/MIME is not supported in current versions of Windows Phone 8.“

http://social.msdn.microsoft.com/Forums/wpapps/en-US/f7f9d05c-1273-440d-8406-021e2ffaa8c1/how-to-create-an-smime-message-in-windows-phone-8

Genau das ist das von mir zitierte Problem: Komplizierte Schlüsselverwaltungen überfordern die User.

Auch sollten Schlüssel nur begrenzten Zeitraum nutzbar sein und z.B. jedes Jahr bei Vollkauflauten ersetzt werden statt sich Keys mit 30jähriger Ablaufzeit holen zu können.

Und aus den Key-Prblemen bei Browsern bzw. den zurückgezogenen Trust-Centern sollte klar sein, das mehr als als einen Truster geben muss. Ein guter Browser bzw. Email-Programm merkt sich die Truster bei Websites und zeigt sofort an, wenn sich was geändert hat. Das wird dann sofort automatisch von Firefox an google/bing/… gemeldet und die Sites automatisch aus dem Index genommen und auf Warning-Listen gesetzt die vom Browser je nach Einstellungen oft genug bei jeder Site abgefragt werden. Gehackte Site-Zertifikate wie sie bisher immer wieder auftraten helfen Hackern dann also nicht lange.

Bisher waren Browser ja dumm und wenn sich das Onlinebanking andere Schlüssel gegeben hatte oder andere neue falsche Zertifikate untergejubelt wurden, wurden sie klaglos akzeptiert.

Nur mal so eine Frage die mir grade einfällt: Schaut mal bei MacOS ob Spotlight (MacOS bzw. iOS) eure gecrypteten Emails (nicht die abgesendeten sondern was an Euch geschickt wurde und bei Empfang verschlüsselt war) indiziert. Oder ob ihr nur im Email-Programm danach suchen könnt.

Wenn man Sicherheit länger beobachtet (Heise-Newsticker lesen o.ä.) merkt man schnell, das triviale Dinge die man sich oft selber fragen müsste, von vielen Programmierern ignoriert werden… Da braucht man sich nicht wundern wenn die Kreditkarten-Daten in vielen Onlineshops vermutlich nicht vernünftig geschützt sind. Vielleicht schliessen im SEPA-Zusammenhang dann auch Sites weil das zu kompliziert ist und bieten nur noch über Ebay-Sofortkauf, Rakuten, Amazon-Marketplace und vor Ort an.

Aber Comodo muss ich dann wohl vetrauen, korrekt? Dass sie den private Key wegwerfen und nicht noch schnell an den BND oder die NSA schicken.

Das macht alles wieder sehr pseudo-sicher.

Hmmm… Funkioniert einwandfrei auf meinem MacBook mit Apple Mail unter OS X 10.8.4.

Jedoch auf dem MacPro (1. Generation) in Mail.app unter OSX 10.7.5 bekomme ich die beiden zusätzlichen Schaltflächen beim Erstellen einer Mail leider nicht angezeigt…

Jemand ne Idee, woran das liegen könnte?

@Lukas: Nein, der private Schlüssel wird bei dieser Methode im Browser erzeugt und verlässt Deinen Rechner nicht. Alles andere wäre fahrlässig.

Bei „windigen“ Produkten wie beim E-Postbrief ist das teils anders. Da erzeugt der Anbieter auf dem Server die Schlüssel für Dich und verkauft das als Service. Denn dann hat der Anbieter immer ein Backup des Schlüssels (auch für BKA, NSA & Co). Da sollte man einen Bogen rum machen.

An den Autor: Sich den privaten Key bzw. das .p12 File per zu unverschlüsselter Mail zu schicken, ist eine schlechte Idee, auch wenn die Passphrase noch so gut wäre.

Als alternative Zertifizierungsstelle bietet sich CAcert an, siehe http://cacert.org . Die ist nicht kommerziell und Community-basiert. Und man kann Class 3 Zertifikate bekommen, die 2 Jahre gültig sind. Siehe auch http://www.kruedewagen.de/blog/2013/07/22/sichere-e-mail-eine-kleine-anleitung/

Mich interessiert auch die Frage von „Auch mal suchen“:

>>>

Nur mal so eine Frage die mir grade einfällt: Schaut mal bei MacOS ob Spotlight (MacOS bzw. iOS) eure gecrypteten Emails (nicht die abgesendeten sondern was an Euch geschickt wurde und bei Empfang verschlüsselt war) indiziert. Oder ob ihr nur im Email-Programm danach suchen könnt.

>>>

Hat das jemand ausprobiert? Funktioniert

a) die Suche innerhalb von Apple Mail? Wenn ja, funktioniert das nur, wenn ich sie lokal speichere oder auch, wenn sie auf dem Server liegen bleiben (was momentan mein Standard ist)?

b) funktioniert die Indizierung mit Spotlight?

c) funktioniert die Suche mit iOS?

Vielen Dank für Infos!

Ihr schreibt: “ Außerdem ist es in dieser Zeit nicht gelungen, eine von beiden Verschlüsselungen zu knacken, also können sie als sicher gelten.“ und: “ Sinnvoller ist es, das Zertifikat einer offiziellen Zertifizierungsstelle zu benutzen. Sie werden von den meisten Betriebssystem als vertrauenswürdig eingestuft und machen somit keine Probleme.“

Und genau da liegt das Problem. Die NSA setzt inzwischen die Zertifizierungsstellen unter Druck, Generalschlüssel für ihre Zertfikate auszugeben. Anders ausgedrückt: Es gibt KEINE vertrauenswürdigen Zertifizierungsstellen mehr! S/MIME-Zertifikate dieser Art müssen daher GRUNDSÄTZLICH als kompromittiert und NICHT mehr als sicher gelten! Denn wozu knacken, wenn ich einen Generalschlüssel haben kann? Das Problem stellt sich bei PGP nicht, weil man da die Schlüssel selbst erstellt und die Vertrauenswürdigkeit über Unterschriften anderer läuft. Das ist in diesen Zeiten als wesentlich sicherer anzusehen. Aus diesem Grund – und natürlich auch, weil viel mehr Menschen PGP nutzen – ist von S/MIME strikt abzuraten und zu PGP zu raten!

@Alex

Lieder ist diese Neuigkeit nicht bei allen Mainstream-Medien angekommen – ist wahrscheinlich auch zu kompliziert zur erklären.

Was man diesbezüglich auch leider vergisst ist, dass durch die Erpressung der CAs auch SSL inzwischen für die Tonne ist…

@Alex:

Danke für solche Infos! Aber sind die irgendwie zu belegen? Das ist ja echt traurig! Wie sieht es denn bei deutschen Zertifizierungsstellen aus?? Die Sparkasse bietet ja zum Beispiel auch Zertifikate an? Oder nutzen die auch nur einen ausländischen Anbieter?

Danke!

Danke für diesen einfach verständlichen Artikel!

Gibt es unter S/MIME eine/mehrere zentrale Datenbanken mit öffentlichen Schlüsseln, wie bei PGP/GPG?

Es funktioniert NICHT. ALLES so gemacht, wie beschrieben. Unter Mac OS X Mail kommen keine neuen Buttons zum verschlüsseln und signieren von Mails. Das Comodo-Terifikat wird im Schüsselbund angezeigt. Mail neu gestartet, Mac neu gestartet. Nix. Mail bietet keine Verschlüsseling/Signierung an.

Gruß

Andreas

Ist es nicht eigentlich schon grob fahrlässig sich für S/MIME seinen Privaten/Öffentlichen Schlüssel von einem Unternehmen erstellen zu lassen das seinen Sitzt auch noch in den USA hat? Außerdem stecken Apple, Microsoft und Co. ebenfalls mit den Geheimdiensten unter einer Decke bzw. besteht Kontakt.

Und es sollte ja mittlerweile jedem klar sein, dass das schon ausreicht um dem S/MIME Zertifizierungsprozedere zu misstrauen. Also ich tue es.

Lieber GPGtools (Mac) oder gpg4win (windows) verwenden. Sind ebenfalls Open-Source und die Schlüsselpaare werden lokal auf dem Rechner erstellt.

Oder irre ich mich?

Wer sich das Konfigurieren der E-Mail-Clients sparen will, kann auch eine Gateway-Lösung einsetzen. Mit Ciphermail (https://www.ciphermail.info) steht eine OpenSource Lösung zur Verfügung, die als Verschlüsselung PGP, S/MIME und PDF bietet, keine Änderung an den Clients erfordert und mit allen SMTP-Servern zurecht kommt. Ein Webinterface für die Administration gibt es noch dazu.