Inside 5G: Wie gefährlich ist das Netz der Zukunft wirklich?

(Abbildung: Shutterstock / TPROduction)

5G, die Technik, die alles mit allem verbinden soll, sieht unspektakulär aus. „Ich hatte Sie gewarnt“, sagt Martin Beltrop. Wir stehen in einem kleinen Hinterzimmer der Halle 16 des Messegeländes in Hannover. Vor uns summt ein Metallschrank mit Rechnermodulen. Beltrop, Chef der Automotive-Sparte von Nokia, trägt dunklen Anzug, aufgestellte graue Haare und ein Tablet unter dem Arm.

In dem mannshohen Metallschrank vor uns stecken acht Basisstationen, in denen die Daten der 5G-Antennen aus der Halle ankommen. Unscheinbare Kästen mit ein paar Kabeln, die sich auf den ersten Blick kaum von Internetservern unterscheiden. Auf einem Tisch rechts daneben liegen zwei Computer übereinander, sogenannte „Cores“. Sie organisieren das 5G-Netzwerk und sorgen dafür, dass die richtigen Daten auf dem richtigen Handy landen. Sie sehen aus wie große Hartschalenkoffer mit Kabeln und Leuchtdioden an den Kopfseiten.

5G für Roboter: Notaus muss unter zwei Millisekunden gehen

Aus dem kleinen Raum gehen wir rüber zur Halle 16, in der die 5G-Antennen hängen. Bosch hat hier einen sich bewegenden Roboterarm aufgebaut. Wenn man auf dem Tablet daneben einen gelben Knopf drückt, wird ein Notaussignal gesendet: Vom Tablet zur Antenne, zur Basisstation im Hinterzimmer, zu einem der Core-Netzwerke und zurück in den Roboterarm: Stopp. Über 4G oder LTE ginge das auch, nur langsamer. „Notaus muss unter zwei Millisekunden gehen“, sagt Beltrop.

Für Deutschland bedeutet 5G viel. Mehr als nur kabellose Industrie. Das Internet der Dinge, Energienetze, smarte Städte und Äcker – alles soll miteinander kommunizieren. 5G gilt als notwendige Bedingung für Digitalisierung und wirtschaftlichen Fortschritt. Ob 5G funktioniert, kann darüber entscheiden, wie Deutschland international mithalten kann, ob wir unseren Exportmeistertitel verteidigen können – und unseren Wohlstand. Alles mit allem zu vernetzen, macht aber eben auch alles verletzbarer. Wenn alles um uns herum smart ist, bedeutet ein Stromausfall nicht mehr nur „Licht aus“. Dann steht plötzlich alles auf dem Spiel.

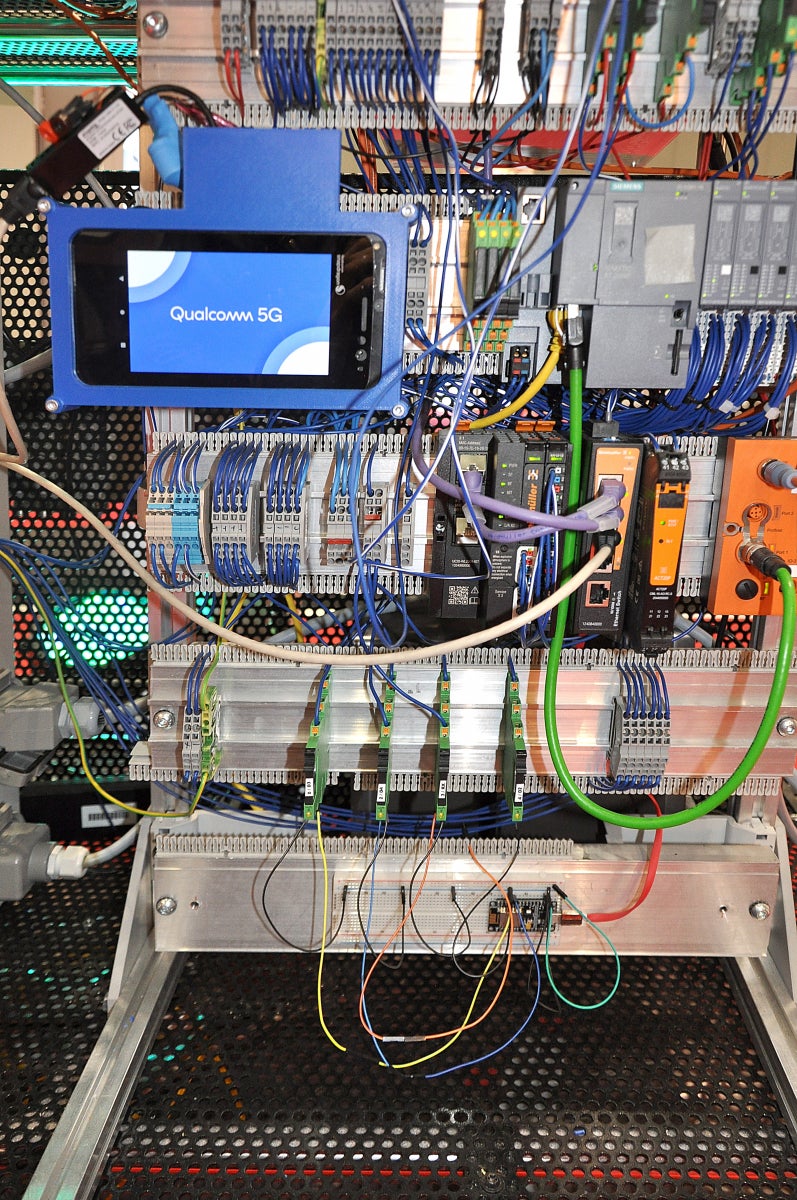

Die Industrie setzt schon voll auf 5G: Volkswagen hat eine Modell-Fertigungsstraße mit 5G Modul von Qualcomm aufgebaut. (Foto: t3n)

Trotz der enormen Bedeutung versteht kaum jemand außerhalb der Branche die Zusammenhänge der Funkfrequenzen Datengeschwindigkeiten und Reaktionszeiten. Ganz zu schweigen von den IT-Sicherheitsfragen. So sind zwischen Dringlichkeit und Halbwissen hitzige Diskussionen entstanden: Forschungsministerin Anja Karliczek (CDU) hat im vergangenen Herbst eine Debatte losgetreten, als sie sagte: „5G ist nicht an jeder Milchkanne notwendig.“ Aber kann die Wirtschaft es sich leisten, auf die Provinz zu verzichten?

Hinzu kommt die weltweite Sicherheitsdebatte um den chinesischen 5G-Ausrüster Huawei: Sollte man 5G-Technik aus einem Land kaufen, das Technologie für seine Überwachungsinfrastruktur nutzt? Ein Big Brother mit KI, Gesichtserkennung und Sozialpunktesystem. Können wir sicher sein, dass dort niemand Hintertüren zur Spionage einbaut oder einen „Killswitch“, der hier das Licht ausgehen lässt?

Die drei Stufen von 5G

Bevor man zu den großen Fragen kommt, muss man sich allerdings erst mit den technischen Details auseinandersetzen. 5G ist komplexer als nur schnelleres 4G: Für die nächsten paar Jahre sind drei verschiedene 5G geplant. Das „Release 15“, eine Standardisierung, die erst Ende 2018 abgeschlossen wurde, soll „Extreme-Mobile-Broadband“ liefern. Statt wie bisher die Funkwellen in alle Richtungen abzustrahlen, sollen die Antennen die Wellen auf die Endgeräte richten können. Das 5G „Release 16“, das etwa 2022 kommen soll, richtet sich an die Industrie. Dabei geht es nicht um Datenraten, sondern um Latenzzeiten: die Millisekunde, die es nur dauern soll, bis der Roboterarm nach dem kabellosen Notaus anhält.

Edge Clouds für kurze Wege

Geschwindigkeit soll 5G aber nicht nur mit neuer Technik erreichen, sondern auch mit kürzeren Wegen: Statt den Stopp-Befehl vom Tablet in Halle 16 zu einem Server im Silicon Valley und zurück zu schicken, wird er auf einer „Edge-Cloud“, einem Server in der Nähe des Core-Netzwerks, bearbeitet. Von dort geht er zurück an den Roboterarm. Edge-Cloud heißt: Server werden mit dem Netz kombiniert und Software liegt dort, wo sie gebraucht wird. Für das autonome Fahren beispielsweise, erklärt Beltrop, würde eine lokalere Architektur mit 4G-Technik erst einmal reichen: „Statt alle Autodaten einmal komplett durch das Mobilfunknetz hoch und wieder runter bis zu zu schicken, schalten wir eine lokale Edge Cloud dazwischen, die alle Daten fürs Fahren verarbeitet.“ Ein Auto in München solle ja nicht mit einem Auto in Kiel kommunizieren, sondern mit den Autos auf derselben Straße. „15 Edge-Clouds würden für Deutschland zunächst reichen“, schätzt Beltrop. „Die Signallaufzeiten zwischen Auto und Edge-Cloud wären dann schon im Millisekundenbereich.“ Auch für Roboter in einer Autofabrik würde ein lokales Campusnetzwerk mit den Qualitäten, die in der Halle gebraucht werden, reichen. Roboter sollen mit geringen Latenzzeiten zuverlässig kommunizieren können. Dafür braucht es keine Zehn-Gigabite-Datenrate.

„Erst machen wir das Rohr breiter, dann kommen neue Funktionen hinzu.“ – Martin Beltrop

Im dritten Schritt, dem 5G „Release 17“, sollen die Datennetze vor allem breiter werden: Eine Million Endgeräte pro Quadratkilometer sollen so versorgt werden können, zum Beispiel Wasserstandsmesser bei Pflanzen auf einem Feld. „Erst machen wir das Rohr breiter, dann kommen neue Funktionen hinzu.“, fasst Beltrop die Strategie der Releases zusammen.

Vom Zweck hängt auch der Aufbau des jeweiligen Netzes ab und welche Frequenzen es nutzt: Hohe Frequenzen im Gigahertz-Bereich eignen sich eher dazu, große Datenmengen zu transportieren. Sie reichen aber nicht weit. Niedrigere Frequenzen im Megahertz-Bereich haben eine geringere Bandbreite, transportieren also weniger Daten, diese dafür aber über längere Distanzen. Die Netze in Städten, in denen viele Menschen große Mengen Daten, etwa für Livestreams, rauf- und runterladen, brauchen eher hohe Frequenzen im Gigahertz-Bereich und somit ein engmaschiges Netz aus Antennen. Im ländlichen Raum ist es schwierig, alle 100 Meter einen neuen Sendemasten aufzustellen. Dort kommen eher die niedrigeren Frequenzen im Megahertzbereich in Frage.

Für Karliczeks Milchkannen bedeutet das: Ja, man kann sie anbinden, aber nur mit geringer Bandbreite. Sonst müsste man in Brandenburg alle 100 Meter einen neuen Sendemasten aufstellen. „Klar, machen wir natürlich gern“, sagt Martin Beltrop dazu. „Aber mit der zehnfachen Anzahl von Antennenstandorten haben wir auch das zehnfache an Investitionsvolumen für die Telekommunikationsunternehmen und damit wesentlich höhere Kosten. Und bisher waren die Verbraucher nicht bereit, für leistungsfähigeres Netz wesentlich mehr zu bezahlen.“ Zumindest für Release 15 ist nicht vorgesehen, in großem Stil neue Sendemasten aufzustellen. Erst mal sollen an den bestehenden Stationen neue Antennen und Basisstationen dazugehängt werden.

In der Industrie macht man sich weniger Sorgen um die 5G-Abdeckung als um die Frage, wann es losgeht: „Brauchen wir das jetzt oder später, kommt erst die Henne oder das Ei, das ist immer ein bisschen Glaskugelschauerei“, sagt der Ingenieur Christian Müller, der am Deutschen Forschungszentrum für künstliche Intelligenz (DFKI) zu autonomem Fahren forscht. „Es gibt viele Aspekte, an denen wir aktuell auch ohne 5G forschen können. Um Steuerung und Kontrollzentren zu testen, können wir 5G auch einfach erst mal simulieren. Aber: Je mehr parallele Entwicklungen wir in Europa an den Start bekommen, desto besser ist das für uns.“

Huawei und Sicherheit

Als wichtiger Faktor beim ersehnten Netzausbau gelten die Kosten: Je niedriger sie sind, desto schneller könnte es gehen. An dieser Stelle kommt Huawei ins Spiel. Der chinesische Technologiekonzern gilt als der günstigste 5G-Ausrüster – so manchem allerdings auch als Sicherheitsrisiko, wenn es um die Installation technischer Infrastrukturen hierzulande geht.

Dabei ist die Huawei-Debatte nicht etwa durch Sicherheitspannen bei Huawei entstanden, sondern auf amerikanischen Druck hin: Aus Angst vor Spionage und Sabotage hatten die USA chinesische Ausrüster aus den eigenen Netzwerken weitestgehend ausgeschlossen. Nicht einmal Huawei-Handys werden dort von Verizon und AT&T angeboten. Innerhalb der sogenannten „Five Eyes“ – einer Geheimdienstallianz zwischen USA, Kanada, Australien, dem Vereinigten Königreich und Neuseeland – hatten die USA darauf gedrängt, dass die anderen Mitglieder Huawei-Equipment ebenfalls ausschließen. Erst im März schrieb Richard Grenell, der amerikanische Botschafter in Berlin, einen Brandbrief an Wirtschaftsminister Peter Altmaier. Er drohte, die amerikanischen Geheimdienste könnten keine Geheimnisse mehr mit den deutschen teilen, wenn Deutschland beim 5G-Netzausbau auf Huawei setze. Die deutschen Geheimdienste wie der BND positionierten sich gegen Huawei. Die Telekommunikationskonzerne, allen voran die Telekom, stellten sich auf die Seite des chinesischen Unternehmens. Anfang April sprach sich dann Angela Merkel gegen den Ausschluss einzelner Hersteller aus.

Prüfen wie bei einem 5G-TÜV

In Berlin und im Kanzleramt will man die Risiken von chinesischer Spionage und Sabotage nun umgehen, indem man prüft und zertifiziert, wie mit einer Art 5G-TÜV. In Bonn hat Huawei zusammen mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) schon ein Lab aufgebaut, in dem die BSI-Mitarbeiter Huawei-Technik untersuchen können.

In Berlin, in der Huawei-Vertretung Unter den Linden, treffe ich Michael Lemke und Jörg-Alexander Albrecht. Lemke ist ein Mann mit kurzen grauen Haaren und solidem Auftritt. Der Physiker ist für die technischen Fragen zuständig. Albrecht ist jünger, trägt Scheitel, weißes Hemd und eine Brille in Hornoptik. Er hat selbst mal im Außenministerium gearbeitet und ist für die politischen Fragen zuständig.

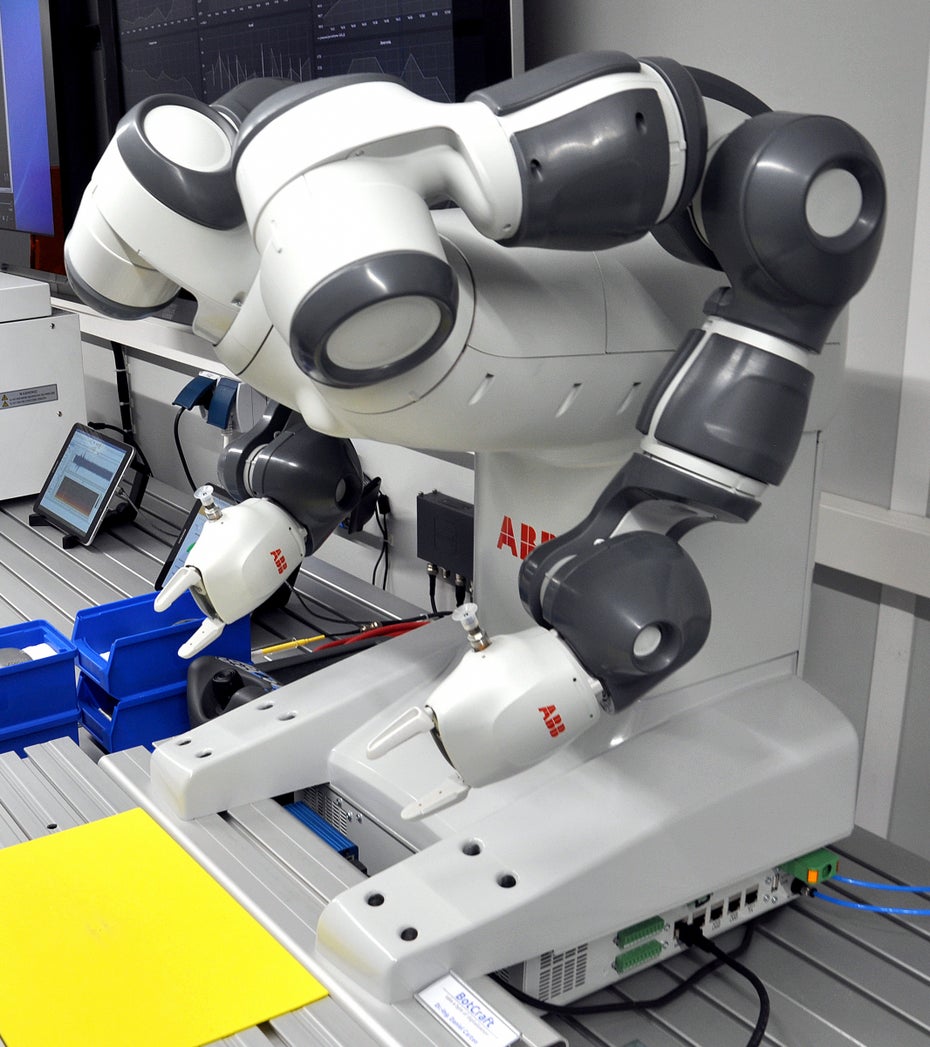

Nokia hat eine „Factory in a Box“ mitgebracht: 3D-Drucker und ABB-Roboter sollen ihre Arbeit über 5G koordinieren. (Foto: t3n)

In Deutschland gibt es 74.000 Sendeanlagen, erzählt Lemke. „40 Prozent der Netzzugänge in Deutschland laufen über Huawei“, erklärt er. „Weltweit ist es ungefähr ein Drittel der Menschheit“, ergänzt Albrecht. „Wir sollten das Produkt selbst anschauen und nicht nur, wo es herkommt“, sagt Albrecht, als ich das Thema Sicherheit anschneide. Mittlerweile, sagt Albrecht, hätten sowieso alle Hersteller globale Lieferketten. „Auch bei uns kommen nur 30 Prozent der Komponenten vom chinesischen Festland. Der Rest kommt von überall her: Europa, Südkorea, USA. Und unseren Wettbewerbern geht es genauso. Die Herkunft der Produkte ist nahezu identisch.“ Im Moment könne es gar keine 5G-Ausrüstung nur aus europäischen Teilen geben: Es gebe keinen Chiphersteller in Europa mehr, bei dem Nokia oder Ericsson Chips für 5G-Produkte einkaufen könnten.

„Standardisierung, Verifizierung und Zertifizierung“

„Wir setzen auf den Dreiklang aus Standardisierung, Verifizierung und Zertifizierung. Das ist der Weg, den viele einschlagen und den wir unterstützen. Wir sind auch in der Transparenz schon weiter als andere, weil nicht jeder dynamische Sourcecode-Analyse zulässt“, sagt Albrecht. Bei einer Sourcecode-Analyse wird der Quellcode, also die innere Funktionsweise der Software, untersucht. Quellcodes sind die wichtigsten Geschäftsgeheimnisse der Techuternehmen. Es ist dieser Code, den das BSI im Bonner Labor untersuchen kann.

Huawei gibt sich Mühe. Es gibt dabei nur ein Problem: Egal, ob es um Hintertüren oder Einhörner geht – es ist fast unmöglich, zu beweisen, dass etwas nicht existiert. Man weiß immer nur, dass man es bis jetzt nicht gefunden hat.

Am Berliner Ernst-Reuter-Platz, im 16. Stock der Technischen Universität, sitzt Jean-Pierre Seifert, Professor der Universität, an seinem Schreibtisch. Seifert trägt Dreitagebart und T-Shirt, sein Spezialgebiet ist Hardwaresicherheit. Als ich Seifert frage, was er von der Huawei-Debatte hält, führt er mich ein Büro weiter zu einem Tisch, auf dem eine offene Platine liegt: „Sehen Sie, hier sind die CPU, RAM, Karten. Jetzt stellen Sie sich mal vor, da wäre nicht nur eine CPU drauf, sondern die Platine wäre vollgeballert mit Chips, die Billionen von Transistoren haben. Und darauf laufen dann noch x Gigabyte Software. Nur, damit Sie mal eine Vorstellung von der Komplexität der Sache kriegen.“ Mit Sicherheit auszuschließen, dass hier irgendetwas manipuliert worden ist, hält Seifert für unmöglich. Er läuft weiter in den 15. Stock, in einen Serverraum. Von hier aus werden Testantennen betrieben, die die Telekom auf dem Dach des Hochhauses installiert hat. Seifert deutet auf die Serverschränke: „Sehen Sie, voll mit solchen Platinen.“ Der Raum ist erfüllt vom Summen der Schränke.

„Wenn Sie hier einen Killswitch oder einen Trojaner suchen wollen – selbst mit einem Spezialisten an der Hand: keine Chance! Und das ist ja nur der Kram von meinem Institut. Wenn Sie irgendwo anders hingehen, dann sind das Hallen von solchen Maschinen.“

Auf dem Weg zurück in sein Büro sagt Seifert: „Ich fand es schon lustig, dass sich die Telko-Chefs im Bundestag getroffen und gesagt haben, sie könnten garantieren, dass da nichts drin ist. Wer so naiv sein kann, hat noch nie einen solchen Schrank gesehen.“ IT-Sicherheit ist selten eine eindeutige Sache. Die meisten komplexen Systeme haben irgendwo Schwachstellen. Es ist schwer, sie zu finden. Es ist noch schwerer, nachzuweisen, dass sie absichtlich eingebaut wurden. Ähnlich wie bei einer neu gebauten Villa. Kann man dem Bauherren Böswilligkeit unterstellen, wenn die Kellerfenster nicht vergittert sind?

Der renommierte Wirtschaftsnachrichtendienst Bloomberg erschienen im Oktober 2018 mit der Titelstory: „Der große Hack: Wie China einen kleinen Chip genutzt hat, um US-Firmen zu infiltrieren.“ Die Spionagechips aus China seien bei Apple genutzt worden, hieß es im Artikel. Apple dementierte damals sofort. Bloomberg steht bis heute zu seiner Version. „Die Security-Szene ist immer noch 50/50 geteilt bei der Geschichte“, sagt Seifert. „Aber die Hürden, so etwas nachzuweisen, sind hoch. Sie bräuchten erst mal die Blaupause, wie das Bauteil überhaupt aussehen soll. Dann müssten Sie beweisen, dass die Abweichung nur aus perfiden Gründen da drin verbaut wurde.“

„Wenn Sie hier einen Killswitch oder einen Trojaner suchen wollen – selbst mit einem Spezialisten an der Hand: keine Chance!“

„Ich gebe Ihnen einen Tipp“, sagt Seifert, als wir mit den Hardwarefragen durch sind. „Die brauchen da gar nichts einbauen. Fragen Sie mal bei den drei großen Telko-Anbietern: Die haben alle Wartungsverträge.“ Und wie das funktioniere? Techniker einzufliegen, um zu reparieren oder Updates einzuspielen, sei jedenfalls nicht praktikabel. Nein, Probleme würden remote behoben. Und wer remote Probleme behebe, habe auch Zugriff auf die Maschine. Wie lässt sich diese Abhängigkeit vermeiden? „Durch einen einfachen Trick“, erklärt Seifert. „Robustes Kombinieren: Die Geräte müssen standardisiert arbeiten, dann können wir einen Mix von allen Herstellern einsetzen. Durch welches Gerät die Kommunikation letztlich läuft, wird dann zufällig entschieden.“

Eine Frage der Politik

Oft wird das US-Engagement gegen Huawei als Förderung der amerikanischen Wirtschaft gedeutet. Doch die einzige US-Firma, die von der Blockade gegen Huawei profitieren könnte, ist Cisco. Cisco aber ist längst kein Vollausstatter, der Antennen, Basisstationen, Core-Netzwerke, Software und alles drum herum anbietet. Und was 5G angeht, spielt das Unternehmen aus San José in einer anderen Liga als Nokia, Ericsson oder Huawei. Wozu also der Aufwand?

Plausibler als die Theorie der Wirtschaftsförderung scheint eine andere Erklärung: IT, Wirtschaft und militärische Macht sind in den letzten Jahren immer näher zusammengerückt und beeinflussen sich gegenseitig. Mittlerweile reichen die Forschungsbudgets der großen Techkonzerne an die der Militärs heran. In einem Projekt namens Maven half Google dem amerikanischen Militär, Drohnenbilder auszuwerten. Microsoft hält einen 480-Millionen-Dollar-Vertrag, um die Hololens für den Einsatz auf dem Schlachtfeld umzubauen. Tim Lenoir, ein Professor an der Universität von Kalifornien, hat dafür den Begriff „Military Entertainment Complex“ geprägt.

„China fördert den Austausch zwischen zivilen Konzernen und Militär sehr bewusst“, erklärt die Chinaexpertin Kristin Shi-Kupfer. „Selbst neue Technik von Haier, die eigentlich Kühlschränke und Waschmaschinen bauen und sich jetzt vermehrt mit Chips und KI beschäftigen, wird in China als Erfolg von zivilmilitärischer Integration gefeiert.“ Erst vor Kurzem wurde ein Gesetz erlassen, das den chinesischen Geheimdiensten den Durchgriff auf die Daten ziviler Konzerne erlaubt. Im Gesetz ist keine Ausnahme für Telekommunikationskonzerne vorgesehen. Gleichzeitig hat Huawei mit juristischen Gutachten in Europa immer wieder versichert, dass das Unternehmen vom Staat unabhängig ist.

„In den seltensten Fällen ist man in China ganz Privatkonzern“, so Shi-Kupfer. Gerade bei Huawei und ZTE, sagt die Expertin, würde sie von „eng an den Parteistaat angelehnten Unternehmen“ sprechen. Der Huawei-Gründer Ren Zhengfei hat eine Karriere in der chinesischen Armee hinter sich. „Es gibt nach solchen Karrieren Verbindungen zu hohen Beamten, die man nicht verliert“, erklärt sie. Die Abhängigkeit sei aber gegenseitig: „Mit dem Prestige, dem Geld und dem Wachstum, das die Techkonzerne nach Peking bringen, haben sie auch politisches Gewicht“, so Shi-Kupfer.

Alles, was man Huawei vorwirft, könnte man auch amerikanischen Tech-Konzernen vorwerfen, kann man einwenden. Mit den Snowden-Dokumenten wurden die USA auch schon einmal beim schamlosen Schnüffeln erwischt. „Andererseits gibt es in China eine ganz andere Intransparenz. Es gibt keinen mit den USA vergleichbaren Rechtsstaat oder vergleichbare Medien als Aufpasser“, gibt Shi-Kupfer zu bedenken. Außerdem zeigt die chinesische Regierung, dass sie keine Skrupel hat, Technologie auch für Überwachung und Kontrolle der eigenen Bevölkerung einzusetzen.

In einer weiträumigen Lobby vor dem Plenarsaal des Bundestags sitzt die parteilose Abgeordnete Anke Domscheit-Berg in einer tiefen Ledercouch. Vor ihrem Bundestagsmandat war sie Beraterin für Accenture und McKinsey, hat für Microsoft gearbeitet und ein Unternehmen zum Glasfaserkabelausbau gegründet. „Es geht ja immer nur um Risikomanagement. 100-prozentig kannst du Risiken niemals ausschließen“, sagt sie, wenn man sie nach Huawei fragt. „Aber wir könnten das Risiko klein halten: Zum Beispiel durch Redundanz mit Technik verschiedener Hersteller, wir könnten Software prüfen und mit kryptologischen Hash-Funktionen sicherstellen, dass auch nur die geprüfte Software genutzt wird, wir könnten Fernwartungen ausschließen.“

Langfristig hat Sicherheit bei 5G aber vielleicht weniger mit den Details von möglichen Backdoors und vermeintlichen Killswitches zu tun. „Letztendlich“, so der CDU-Politiker Thomas Jarzombek, „geht es darum, mit der eigenen Industrie wettbewerbsfähig zu bleiben. Der Verlust der sogenannten Systemfähigkeit geht schnell. Und wenn Sie keine Industrie mehr haben und vollständig abhängig sind, dann ist die Gefahr größer, dass Sachen eingebaut werden.“

Die sinnvollste Antwort auf 5G-Sicherheitsfragen ist damit vielleicht eine, die weniger mit Huawei zu tun hat als mit der deutschen und der europäischen Position auf dem Markt.

„Niedrigere Frequenzen im Megahertz-Bereich haben eine geringere Bandbreite, transportieren also weniger Daten, diese dafür aber über längere Distanzen.“

Das ist technisch nicht korrekt. Niedrigere Frequenzen haben keine geringere Bandbreite, sondern eine geringere Datenrate bei gleicher Bandbreite. Nimmt man ein Signal mit der Bandbreite von einem Hertz und moduliert die Information analog auf die Schwingung auf, so können pro Welle exakt so viele Informationen (I/=) übertragen werden, wie die Welle Umpolungen hat (also der Sinus den Nullpunkt kreuzt; Durchgang). Höhere Frequenzen haben mehr Durchgänge, weil die Welle länger ist. Die Länge einer Welle ergibt sich immer aus den Faktoren Lichtgeschwindigkeit und Schwingungen in Hz.

„Wie gefährlich ist das Netz der Zukunft wirklich?“ fragt die Überschrift.

Was dann folgt ist ein Händeschütteln mit den üblichen Nasen, und nicht ein Sterbenswörtchen zu den gesundheitlichen Risiken einer Dauerbestrahlung mit 5G in Ballungsgebieten, von Kindern usw.

Artikel Fail.

Es gibt nach allen seriösen wissenschaftlichen Untersuchung keine Risiken. Als die Polizei und DVB auf diesen Frequenzen mit mehreren Kilowatt gesendet haben, sind weder Bäume gestorben, noch Vögel vom Himmel gefallen. Leider gibt es genug technisch ungebildete Amateure die blind den Rattenfängern nachlaufen weil sie den Unterschied zwischen ionisierender Strahlung und elektromagnetischen Feldern nicht kennen.

Digitalisierung ?

Ob sich die immensen Investitionen für den LTE-Nachfolger am Ende auszahlen, bleibt jedoch abzuwarten. Im Zuge der Digitalisierung werden in

Deutschland mehrere Millionen 5G-Stationen und -Zellen und schätzungsweise 10 bis 20 Milliarden Funkanschlüsse von Kühlschränken, Waschmaschinen, Überwachungskameras, selbstfahrenden Autos, Bussen etc. Teil des Internets der Dinge sein. Dadurch wird in nahezu allen Lebensbereichen eine erhöhte Strahlenbelastung durch Mikrowellen verursacht.

Längst ist bekannt, dass neben der Erwärmung von Körpergewebe durch hochfrequente Strahlung auch weitere unterschiedlich gut abgesicherte Beobachtungen zu anderen biologischen, wissenschaftlich zweifelsfrei schädlichen Effekten vorliegen. Die existierenden Immissionsgrenzwerte sollen vor den bekannten Wärmeeffekten schützen. Darüber hinaus wird auch die Beeinflussung der Hirnströme als wissenschaftlich ausreichend nachgewiesen angesehen. Für weitere Effekte, wie beispielsweise die Beeinflussung der Durchblutung des Gehirns, die Beeinträchtigung der Spermienqualität, eine Destabilisierung der Erbinformation sowie für Auswirkungen auf die Expression von Genen, den programmierten Zelltod und oxidativen Zellstress werden deutliche Hinweise gesehen. Manschmal ist schneller icht besser finde ich.

Nun fehlen leider immer wieder die Quellenangaben für die Bestätigung von Wechselwirkung zwischen verwendeten Funkfrequenzen, deren Feldstärken und den angesprochen biologischen Wirkungen.

Schreiben kann man viel…

Das jeder ungezügelt sein LTE – Smartphone verwendet und dabei noch nie von besonderen Hirnstrom-aktivitäten oder verminderter Zeugungsfähigkeit berichtet hat, bleibt seltsam.

Eine biologische Wirkung ist aber unumstritten: Durch das ständige Glotzen auf das Smartphone wird der Sehnerv geschädigt…