Alles, was du über Quantencomputer wissen musst

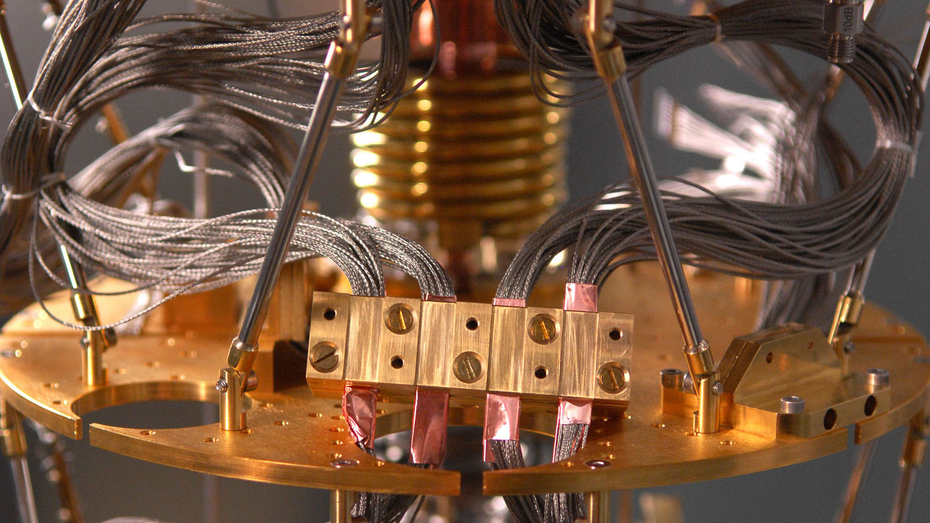

Im IBM Q-Lab in New York arbeiten Ingenieure und Wissenschaftler am universellen Quantencomputer, der eines Tages auch kommerziell vertrieben werden soll. (Foto: Connie Zhou für IBM)

In dem Roman „Diabolus“ von Dan Brown betreibt der amerikanische Geheimdienst NSA in einem Keller – versteckt vor der Öffentlichkeit – einen Supercomputer. Er ist dazu in der Lage, alle Verschlüsselungscodes der Welt zu knacken. Die NSA kann jegliche Kommunikation weltweit damit abhören. Wie der Rechner genau funktioniert, lässt der Autor zwar offen. Aber als vor Kurzem die Nachricht die Runde machte, dass die reale NSA an Quantencomputern forschen lässt, schien das Szenario aus Dan Browns düsterem Thriller gar nicht mehr so weit weg. Denn ein Quantenrechner würde die heutigen IT-Sicherheitsstandards aushebeln. Aufgrund seiner gewaltigen Rechenleistung könnte er mehr der Daten, die User im Internet tagtäglich hinterlassen, schnell und umfassend auswerten.

Nicht nur Geheimdienste sind an solchen Rechnern interessiert: IBM, Microsoft, Google oder kleinere Firmen wie Novarion und D-Wave – sie alle wollen die Ersten sein, die einen markttauglichen Quantencomputer fertigstellen. In der Informationstechnik gilt die Methodik dahinter als der nächste Quantensprung: Schon mit 50 Quantenbits (Qubits) sollen die Rechner schneller sein als die besten bisherigen Supercomputer – 17 Qubits haben Firmen wie IBM bereits erreicht. Die Rechner ermöglichen eine Vielzahl neuartiger Anwendungen, von der Simulation komplexer chemischer Vorgänge bis hin zur Echtzeitsuche in riesigen Datensätzen – sei es im E-Commerce oder in der Medizin, für die Rechner heute Tage oder Wochen bräuchten. Trotz des Interesses der Geheimdienste könnte sogar die Privatsphäre im Internet von Quantenrechnern profitieren. Falls Unternehmen die Entwicklungen nicht verschlafen, könnten neue kryptographische Verfahren die Kommunikation nahezu unknackbar machen.

Im IBM Q-Lab in New York arbeiten Ingenieure und Wissenschaftler am universellen Quantencomputer, der eines Tages auch kommerziell vertrieben werden soll. (Foto: Connie Zhou für IBM)

Aber wann sind diese Rechner so weit? Sollten sich IT-Unternehmen mit dieser Technik wirklich schon beschäftigen, um frühzeitig Vorteile gegenüber der Konkurrenz zu haben und sicherheitstechnisch kein Risiko einzugehen? Forscher würden diese Fragen mit Ja beantworten, weil die Veränderungen in der IT-Landschaft zwangsläufig kommen und sie darauf vorbereitet sein wollen.

Die große Stärke der Quantenrechner liegt in ihrer Funktionsweise. Heutige Rechner arbeiten auf der Basis von Bits. Alles, was ein Computer macht, lässt sich auf simple, logische Verknüpfungen zurückführen, die in der Informatik durch 0 und 1 repräsentiert werden. Dass einfache Berechnungen mit Bits komplexe Software wie Textverarbeitung, Videospiele, das Internet oder gar maschinelles Lernen ermöglichen, liegt daran, dass sie Rechner millionenfach innerhalb einer Sekunde bewältigen können. Andererseits stoßen selbst leistungsstarke Supercomputer irgendwann an ihre Grenzen. Wollen Forscher zum Beispiel ein Molekül auf atomarer Ebene mit allen möglichen Zuständen und Wechselwirkungen simulieren, wären Supercomputer länger beschäftigt, als ein Menschenleben andauert.

Quantenrechner hingegen nutzen die seltsamen Effekte der Quantenmechanik, die sogenannte Superposition: Qubits können nicht nur die zwei Zustände 0 und 1 annehmen, sondern auch beide Zustände gleichzeitig: In Bits entspräche es den Zuständen 00, 01, 10 und 11. Quantenrechner können mit diesen vier Zuständen gleichzeitig rechnen und somit auch mehrere Rechenwege parallel einschlagen.

Ein Beispiel, bei dem das nützlich ist, ist das Problem des Handlungsreisenden – ein komplexes Optimierungsproblem der Informatik, das zum Beispiel in der Logistik und bei der Routenplanung eine große Rolle spielt. Bei diesem Problem soll ein Rechner die kürzeste Strecke für eine Rundreise durch mehrere Städte ausfindig machen. Klingt leicht und ist bei drei Städten noch überschaubar, aber bei zehn Städten steigt die Zahl der möglichen Routen auf mehrere Hunderttausende, bei 15 Städten schon auf Millionen. Ein Quantencomputer könnte mehrere Wege gleichzeitig berechnen – statt hintereinander – und so die optimale Reiseroute deutlich schneller finden. Ein weiteres Beispiel wäre die Suche in großen, nicht sortierten Datensätzen, etwa die Suche nach einem Namen im Telefonbuch, wenn man nur die Nummer kennt. Bei einer Million Einträgen müsste ein normaler Rechner mehrere 100.000 Vergleiche machen, während ein Quantenrechner mit seinen parallelen Rechenwegen mit etwa 1.000 Schritten auskäme.

Da Quantencomputer auf Quantenphysik basieren, können sie diese zudem exakt simulieren. Wollen Chemiker zum Beispiel neue Wirkstoffe oder Materialien am Rechner entwerfen, müssen sie die möglichen Eigenschaften deutlich abstrahieren, damit heutige Rechner damit zurechtkommen. Ein Quantenrechner wäre nicht auf mathematische Modelle angewiesen. Er würde das Molekül sozusagen in seiner Hardware imitieren und die Wechselwirkungen realistisch simulieren.

Diese Beispiele verdeutlichen, wo die Firmen IBM und Google die künftigen Einsatzgebiete ihrer Quantenrechner sehen. „Für uns gibt es drei große Themen: Pharmazie und Materialforschung, Supply Chain Management und Logistik und das Finanzwesen“, sagt IBM-Sprecher Michael Kiess. Ein weiteres Anwendungsgebiet sieht Georg Gesek von der Wiener Firma Novarion, die ebenfalls an Quantenrechnern forscht, bei sogenannten Digital Twins, dem exakten Nachbau großer Objekte am Rechner. Gesek sagt: „Will ich als Flugzeugbauer wissen, ob mein Flugzeug einen Looping fliegen kann, kann ich das am Rechner ausprobieren, weil ich es physikalisch korrekt abbilden kann.“ Auch Windräder ließen sich nachbauen. So könnte man den digitalen „Zwilling“ des Windrads mit dem realen in Echtzeit vergleichen, Abweichungen erkennen und Ausfälle vermeiden. Volkswagen interessiert sich für Quantenrechner bei den sogenannten Verkehrsflussvorhersagen: Wenn Autos künftig autonom auf Straßen unterwegs sind, könnten die Rechner den Verkehr in Echtzeit optimieren, beispielsweise die Autos so umleiten, dass deutlich weniger Staus auftreten.

Quantencomputer in der Praxis

So vielversprechend die Quantenrechner erscheinen, so mühsam ist es allerdings, sie für diese Anwendungen fit zu machen. Die heutige Situation erinnert an die Anfangsjahre des klassischen Computers, als Techniker mit Lochkarten raumgroße Maschinen bedienten. Wann die Quantenrechner ihre Versprechungen einhalten, ist also weit schwieriger zu beantworten als die Frage nach dem „ob“. Es ist sogar völlig unklar, welche Hardware sich durchsetzen wird.

Google und IBM nutzen supraleitendes Material für ihre Quantenbits. IBM kommt damit derzeit auf Rechner mit 16 bis 17 Qubits. Google ist bemüht, bis Ende des Jahres auf 50 zu kommen. Die Qubits existieren als kleine Inseln – oder isolierte Ladungen – auf einem Halbleitermaterial. Sie bleiben dort in einem stabilen Zustand, solange sie keine Energie haben, um sich zu verändern. Temperaturen von etwa minus 273 Grad Celsius sind notwendig, um die Qubits zumindest für kurze Zeit zu kontrollieren. Ein IBM-Forscher sagt: „Bei uns ist es kälter als im Weltraum.“

Darin zeigt sich eines der größten Hindernisse bei der Entwicklung universeller Quantenrechner: Um komplexe mathematische Probleme zu lösen, müssten selbst Quantencomputer viele Billionen Operationen abwickeln, was je nach Anwendung einer Laufzeit von einigen Minuten entspricht. Das ist zwar extrem schnell, aber die Systeme von IBM und Google schaffen wegen der Instabilität ihrer Qubits derzeit nur Laufzeiten von wenigen Mikrosekunden. Diese Laufzeiten können zwar nach und nach verlängert werden. Aber dafür benötigt der Rechner wiederum für jedes logische Qubit, mit dem ein Algorithmus arbeitet, mehrere physische Qubits, die lediglich ein Fehlerkorrektur-Verfahren leisten. Das treibt die benötigte Anzahl an Qubits und somit die Größe der Quantenrechner extrem in die Höhe. Die Kühlungstechnik ist zudem teuer. Der IBM- und Google-Ansatz hat allerdings den Vorteil, dass die Unternehmen bei der Herstellung der Chips auf herkömmliche Verfahren aus der Halbleiterindustrie zurückgreifen können.

An der Universität in Sussex arbeiten Forscher um Winfried Hensinger an einer Technik, mit der sie Ionen gefangen halten und mit Lasern befeuern, um die Ionen zu kühlen und als Qubits zu verwenden. Traditionell brauchte man für jedes Qubit einen eigenen Laserstrahl, um logische Operationen durchzuführen. Inzwischen gelang es den Forschern, logische Operationen der Qubits mittels elektrischer Spannungen durchzuführen, ähnlich wie bei klassischen Transistoren. Der Ansatz mit Ionen hat auch den Vorteil, dass das System bei Zimmertemperatur arbeitet. Auf der anderen Seite muss die Technik von Grund auf neu gebaut werden. „Alle Komponenten sind ungewöhnlich, und das erfordert harte Arbeit“, sagt Hensinger. Solche Komponenten arbeiten natürlich erst einmal nicht perfekt. Ein erster Prototyp werde zwei Jahre zur Fertigstellung brauchen.

Ein dritter Ansatz, den die Firma Novarion verfolgt, nutzt Photonen als Qubits. Auch diese Technik käme bei Zimmertemperatur aus und wäre nicht so fehleranfällig wie die Qubits von Google und IBM. Aber weit fortgeschritten ist die Technik ebenfalls nicht. „Wir haben sechs verschränkte Qubits in Clustern“, sagt Georg Gesek. „Der Nachteil ist, dass auch wir es mit neuen Technologien zu tun haben, die wir in der Effizienz steigern müssen.“ Andere Forscher finden für diesen Ansatz deutliche Worte: Sie sagen, dass es bei Photonen zu vieler physikalischer Durchbrüche bedarf, bis optische Quantenrechner mit hoher Qubits-Zahl machbar wären – falls überhaupt.

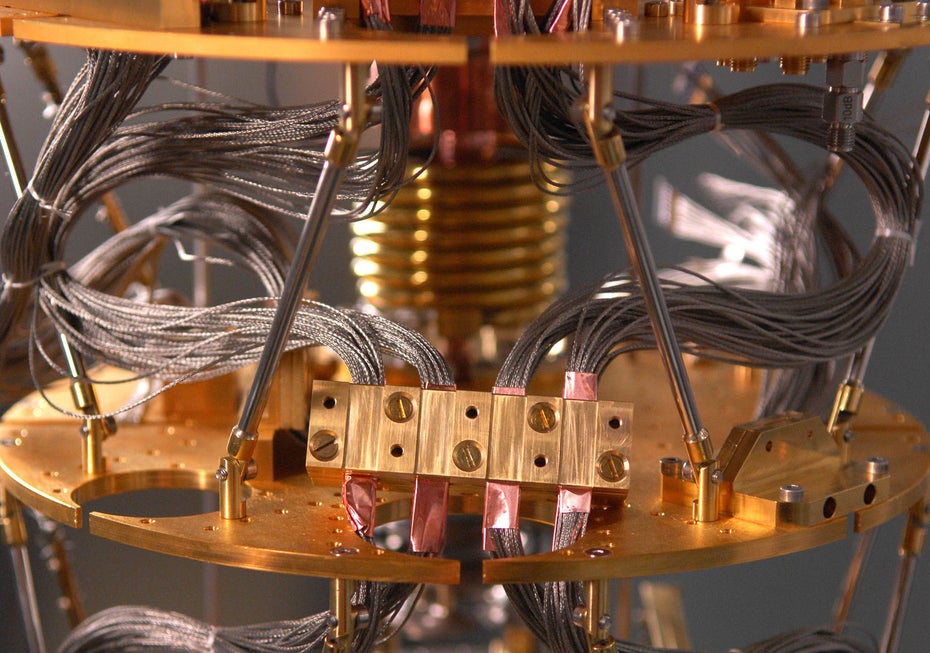

Je nach Konstruktionsweise sind Quantencomputer extrem abhängig von der Temperatur. Teils brauchen sie ein Kühlsystem, wie das Modell von D-Wave. (Foto: D-Wave)

Es ist somit nicht ganz einfach, zwischen Hype und Fakt zu unterscheiden. Nirgendwo wird das deutlicher als bei der US-amerikanischen Firma D-Wave. Die hat kürzlich bekannt gegeben, dass sie 2.000 Qubits erreicht habe – das klingt erst einmal sensationell. Aber viele Forscher wie Hensinger lehnen es ab, eine solche Maschine mit einem universellen Quantencomputer zu vergleichen. „Das System ist interessant“, sagt er. „Aber es handelt sich um supraleitende Schaltkreise, die so gebaut wurden, dass sie ausschließlich maßgeschneiderte Probleme lösen können. D-Waves Rechner kann nicht als universeller Quantenrechner bezeichnet werden.“

Leider steht nicht nur die Hardware noch am Anfang: Ein Quantenrechner erfordert auch neue Algorithmen. Die bisherigen Ansätze beim Programmieren funktionieren mit Qubits nicht. Ein großes Problem ist, dass sich die Superposition zwar für parallele Berechnungen eignet, aber sobald Qubits gemessen werden, löst sich die Superposition auf und es stellt sich ein fester Zustand ein – also wieder nur 0 oder 1. „Man kann schneller rechnen als bisher, aber man erhält auf seine Fragen sozusagen nur eine mögliche Antwort – die parallelen Rechenwege sind bei der Messung zerstört“, sagt Hensinger. Quantenrechner werden aus diesem Grund bisherige Computer nie vollständig ersetzen, sondern nur spezifische Probleme lösen. Programme wie zur Textverarbeitung oder Buchhaltung werden auch in Zukunft nicht auf Quantensystemen laufen. Möglich ist jedoch, dass herkömmliche Software aufwendige Rechenvorgänge auf Quantenrechner auslagern wird.

Forscher wie Thomas Häner von der ETH Zürich bauen auf Basis der Programmiersprache Python erste Compiler und Programmier-Bibliotheken für Quantenrechner auf. IBM ermöglicht den Forschern in Form einer „Quantum Experience“ zudem einen Online-Zugang auf den eigenen Quantenrechner. Mit einem Editor können sie Algorithmen erstellen, indem sie logische Gatter hin- und herschieben – so ähnlich wie bei grafischen Programmier-Lernprogrammen mit ein paar rudimentären Bausteinen für Kinder. Viel mehr ist derzeit für Entwickler nicht drin.

„Das System von IBM ist noch zu klein und die Fehlerrate ist zu groß“, sagt Häner. „Hohe Fehlerraten machen es schwierig herauszufinden, ob die richtige Lösung nur durch Zufall gefunden wurde. Daher arbeiten wir zusätzlich zur Theorie auch mit Quantenrechner-Simulationen auf klassischen Rechnern, um komplexere Algorithmen zu testen.“ Aber da heutige Superrechner höchstens etwa 50 Qubits als Simulation schaffen, können die Forscher gewisse Algorithmen erst dann testen, wenn auch die Quanten-Hardware voranschreitet. Dies betrifft vor allem heuristische Algorithmen, welche etwa Optimierungsprobleme annäherungsweise zu lösen versuchen.

Lohnt sich der Einstieg für Unternehmen?

Unter diesen Voraussetzungen fragen sich zu Recht Unternehmer und Entwickler, ob sie sich überhaupt schon mit den Vorteilen von Quantenrechnern befassen müssen. Das Interesse der Industrie in Deutschland an Quantenrechnern ist bisher eher unterdurchschnittlich. Es gibt kaum Firmen, die in die Hardware investieren oder Bauteile anbieten. Selbst Internet-Provider interessieren sich zwar für Quantenkryptographie, damit die Kommunikation abhörsicher bleibt. Aber die Devise lautet auch dort: Erst einmal schauen, was sich tut, dann auf den Zug aufspringen.

Eine gute Idee ist das nicht, sagt jedenfalls Ruben Niederhagen vom Fraunhofer-Institut für Sichere Informationstechnologie in Darmstadt. Unternehmen sollten sich sogar dringend mit sogenannten Post-Quantum-Verfahren und der möglichen Bedrohung durch Quantencomputer beschäftigen sowie zeitnah einen Plan erarbeiten, wie sie mit dem Thema umgehen. „Sie müssen in der Lage sein, agil auf Bedrohungen zu reagieren und bei Bedarf kryptographische Verfahren oder Parameter schnell und sicher anzupassen“, sagt Niederhagen. Die IT-Security könnte nämlich bedroht sein, bevor Quantenrechner markttauglich sind.

„Wann das genau der Fall sein wird, dafür gibt es zwei entscheidende Faktoren: die Anzahl der Qubits, die ein Quanten-Algorithmus benötigt, und die Dauer, wie lange der Quantenrechner stabil rechnet“, sagt Niederhagen. Die Anzahl der benötigten Qubits, um heutige kryptographisches Verfahren wie RSA und ECC zu brechen, sei recht genau bekannt. Ein Angriff mit Hilfe des sogenannten Shor-Algorithmus benötige 2.300 bis 4.000 Qubits. „Wichtiger als die Anzahl der Qubits ist aber womöglich die Länge der Zeitspanne, in der ein Quantencomputer stabil rechnen kann.“ Um den Shor-Algorithmus zum Brechen von RSA und ECC verwenden zu können, brauche ein Quantenrechner einige Minuten. Da er bisher nur für einige Mikrosekunden stabil bleibt, wird die Frage, wann heutige Verfahren unsicher werden, meist mit einem Zitat des kanadischen Mathematikers Michele Mosca beantwortet: Demnach liegt die Wahrscheinlichkeit, dass dieses Ziel im Jahr 2026 erreicht wird, bei 1:7 und für das Jahr 2031 bei 1:2.

Dennoch sei es wichtig, schon jetzt Alternativen zu entwickeln und zu implementieren. „Zunächst sollten Unternehmen eine Inventur darüber erstellen, wo sie Kryptographie in ihren Produkten oder Prozessen verwenden und welche Verfahren und Parameter, damit sie im Notfall wissen, welche Geschäftsbereiche von einer Bedrohung betroffen sind“, sagt Niederhagen. „Zudem müssen kryptographische Verfahren so eingebunden sein, dass sie bei Bedarf leicht ausgetauscht und Parameter leicht verändert werden können.“ Schließlich, empfiehlt er, sollten Unternehmen einen langfristigen Plan erstellen, wann neue Verfahren wie die Post-Quantum-Kryptographie in Produkte und Prozesse aufgenommen würden.

Die Post-Quantum-Kryptographie basiert wie bisherige kryptographische Verfahren auf schweren Problemen der Mathematik. Im Gegensatz zu RSA und ECC werden solche verwendet, zu denen keine effizienten Quantencomputer-Algorithmen bekannt sind. Das Gute ist: Die Post-Quantum-Verfahren können mit heutigen Rechnern bereits verwendet werden. Man muss also nicht warten, bis Quantenrechner gefährlich werden, um sich gegen sie zu schützen.

Als sichere Verfahren gelten sogenannte hashbasierte Verfahren wie XMSS oder SPHINCS. Für asymmetrische Publik-Key-Verschlüsselung sind Code- und Gitter-basierte Verfahren empfehlenswert. „Aber letzten Endes wird es nicht einen Gewinner bei den Post-Quantum-Verfahren geben, sondern eine Palette von Algorithmen mit verschiedenen Eigenschaften je nach Anwendung“, sagt Niederhagen. Wichtig sei, eine baldige Standardisierung zu schaffen, damit Entwickler und Industrie Algorithmen und Parameter bereitgestellt bekommen.

Abseits der Security wird es noch dauern, bis die Quantentechnik sich durchsetzt. Das sagt Ralf S. Engelschall, Leiter Msg Applied Technology Research. Sein Unternehmen – die Msg Systems Unternehmensgruppe – ist einer der zehn größten deutschen IT-Dienstleister. Die Firma entwickelt individuelle Software-Lösungen für Konzerne aus verschiedenen Branchen, sei es Versicherung, Automotive oder Finance, und berät sie zur IT-Infrastruktur. Engelschall sagt: „Natürlich verfolgen wir die Forschungen um Quantenrechner, aber noch fehlt die Praktikabilität. Damit Unternehmen sich jenseits der Kryptographie mit der Technik beschäftigen, müssen Quanten-Rechner außerhalb von Laborumgebungen verfügbar sein, ebenso die für Applikationen notwendigen Software-Zwischenschichten aus Betriebssystem, Compiler und Bibliotheken. Bis es soweit ist, nutzen wir bei großem Bedarf von Rechenleistung lieber die aktuellen Möglichkeiten des Cloud-Computing.

Das kann zwar noch Jahre dauern. Doch das heißt nicht, dass sich Unternehmen mit den potenziellen Veränderungen durch Quantenrechner nicht beschäftigen sollten. „Die Zukunft tritt in uns ein, um sich in uns zu verwandeln, lange bevor sie geschieht.“ Dieses leicht abgewandelte Zitat des Lyrikers Rainer Maria Rilke nutzt der Microsoft-CEO Satya Nadella in seinem Buch „Hit Refresh“, um uns schon einmal vorzuwarnen, dass es mitunter schneller zu einem Umbruch kommt als wir glauben. Er geht davon aus, dass Quantenrechner in Kombination mit künstlicher Intelligenz (KI) sowie Mixed Reality die Zukunft der IT wesentlich bestimmen werden.

KI und Mixed Reality sind auf immense Rechenleistungen angewiesen, daher werden Quantenrechner die heutigen Grenzen beider Technologien deutlich verschieben: Sie können neue immersive virtuelle Welten und Datenbrillen ermöglichen, die weit realistischer die virtuelle und reale Welt verschmelzen lassen, als das bisher denkbar war. Unternehmen wie Microsoft, IBM und Google arbeiten an diesen Visionen – sie sind keine Magie mehr. Es lohnt sich also, sich mit allen Facetten des Quantenrechners zu beschäftigen. Besser früher als später.

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team