Eine Hackergruppe aus China hatte offenbar schon zwei Jahre früher Zugang zu einem der NSA-Schadprogramme. (Foto: Shutterstock.com)

Wie gefährlich es sein kann, wenn staatliche Organe bislang unbekannte Sicherheitslücken horten, um sie zu Spionagezwecken auszunutzen, zeigte sich spätestens 2016. Damals begannen Unbekannte unter dem Namen The Shadow Brokers, Informationen zu Sicherheitslücken und Hacking-Software zu veröffentlichen, die Experten zufolge höchstwahrscheinlich vom US-Geheimdienst NSA entwendet worden waren. Ein Teil der Schadsoftware wurde später zur Verbreitung der Wannacry-Ransomware genutzt, die einen weltweiten ökonomischen Schaden von bis zu vier Milliarden US-Dollar anrichtete.

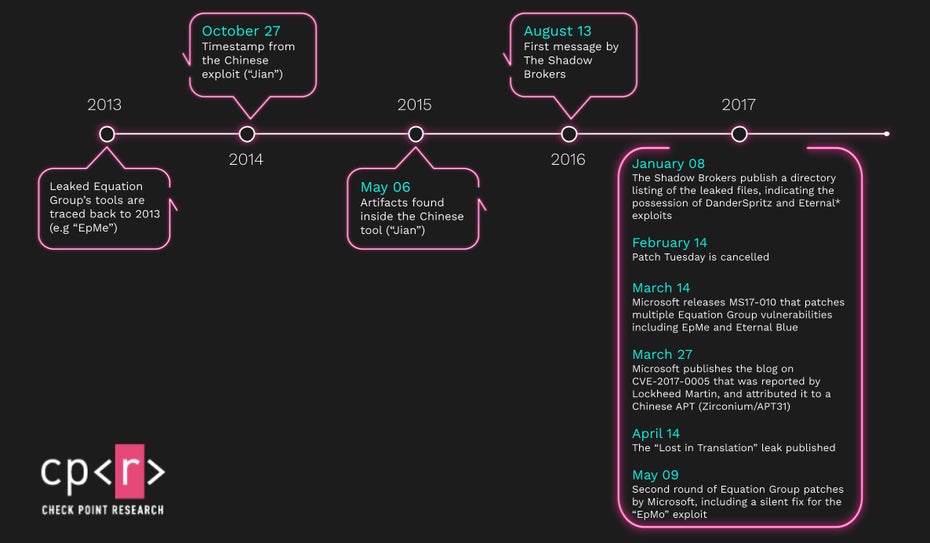

Chinesische Hacker nutzten laut Checkpoint schon 2014 eine angepasste Version eines NSA-Exploits. (Grafik: Checkpoint Research)

Jetzt zeigt eine Untersuchung der Cyber-Sicherheitsfirma Checkpoint, dass eine als APT 31 bekannte Hackergruppe aus China offenbar schon zwei Jahre früher Zugang zu einem der NSA-Schadprogramme hatte. APT 31 arbeitet Experten zufolge für die chinesische Regierung und ist auf Firmenspionage spezialisiert. In zumindest einem Fall scheinen die chinesischen Hacker die mutmaßlich vom US-Geheimdienst entwickelte Software gegen einen amerikanischen Rüstungskonzern eingesetzt zu haben.

„Wir haben schlüssige Beweise dafür gefunden, dass einer der Exploits, die die Shadow Brokers durchsickern ließen, bereits in die Hände von chinesischen Akteuren gelangt ist“, erklärt Checkpoints Forschungschef Yaniv Balmas gegenüber der US-Publikation Wired. „Und es ist nicht nur in ihre Hände gelangt, sondern sie haben es umfunktioniert und eingesetzt, wahrscheinlich gegen US-Ziele.“

NSA-Tools finden sich nicht zum ersten Mal in der Hand chinesischer Hacker

Schon 2019 stieß der Antiviren-Software-Hersteller Symantec auf Hinweise darauf, dass eine chinesische Hackergruppe eine Schadsoftware aus dem NSA-Arsenal noch vor dem Shadow-Brokers-Leak eingesetzt hatte. Damals gingen die Sicherheitsexperten des Unternehmens allerdings davon aus, dass sie das Tool auf Basis von abgefangen Netzwerk-Traffic nachgebaut hatten.

„Im vorliegenden Fall haben wir jedoch eindeutige Beweise dafür, dass APT31 Zugriff auf die tatsächlichen Exploit-Dateien hatte“, heißt es in einem Blogbeitrag von Checkpoint. Wie chinesische Staatshacker an die Software ihrer US-amerikanischen Gegenspieler geraten sind, bleibt indes unklar. Checkpoint spekuliert, dass die Schadsoftware möglicherweise während einer US-Operation auf ein chinesisches Ziel ergattert wurde, oder direkt bei einem Angriff auf die Hacker der NSA.

Ebenfalls interessant: IT-Security in Europa: Mit Sicherheit nicht genug