Chrome: Google schützt Zugangsdaten-Liste endlich mit Passwort

Sicherheitsrisiko: Komfort-Feature zum automatischen Einsetzen von Passwörtern

Moderne Webbrowser umgarnen den Nutzer mit jeder Menge Komfort-Features. Dazu gehört zum Beispiel das Speichern und Einsetzen von Passwörtern. Wer nicht jedes mal sein Facebook- oder E-Mail-Passwort eintippen möchte, der kann die Zugangsdaten im Browser speichern, und anschließend sind die Felder schon ausgefüllt, wenn der Nutzer eine Seite besucht. Dieses Feature bieten sowohl Firefox, Internet Explorer, als auch Safari und Chrome.

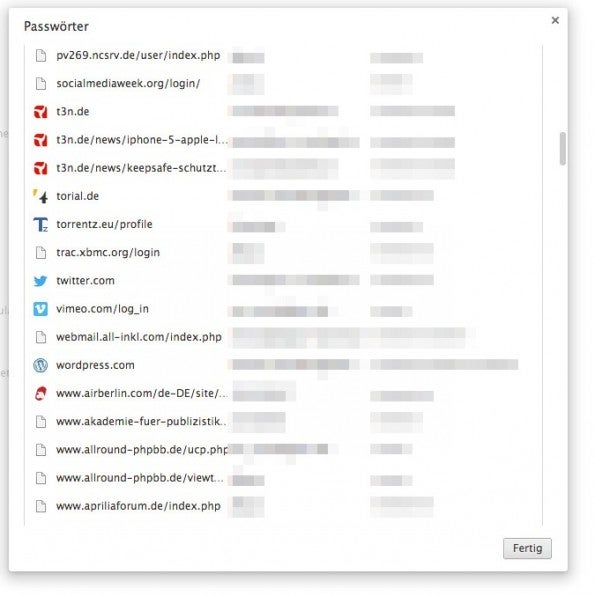

In den Einstellungen zeigt Chrome immer alle gespeicherten Passwörter im Klartext an – eine Sicherheitslücke in den Augen vieler Anwender.

Anzeige der Passwörter bei Chrome ohne Passwort möglich

Bei Firefox, Chrome und Safari kann sich der Nutzer auch die Liste aller gespeicherten Passwörter und Benutzernamen anzeigen lassen. Das geschieht im Einstellungsmenü des Browsers, bzw. bei Safari in der Mac-OS-eigenen Schlüsselbundverwaltung. Um die Passwörter im Klartext anzuzeigen ist bei Safari das Systempasswort eines Administrators nötig, Firefox bietet die Funktion ein Masterpasswort festzulegen um die Passwörter anzuzeigen. Und Chrome? Chrome bietet eben keine Möglichkeit die Passwörter vor unerwünschten Blicken zu schützen.

Das heißt, wenn jemand seinen Computer unbeaufsichtigt lässt, und sich nicht vom Rechner abmeldet, dann kann jeder Störenfried in den Chrome-Einstellungen die Passwörter des Nutzers ausspionieren. In Anbetracht der Tatsache, dass viele Nutzer ein und dasselbe Passwort bei vielen Diensten verwenden gleicht dies einer riesigen potenziellen Sicherheitslücke.

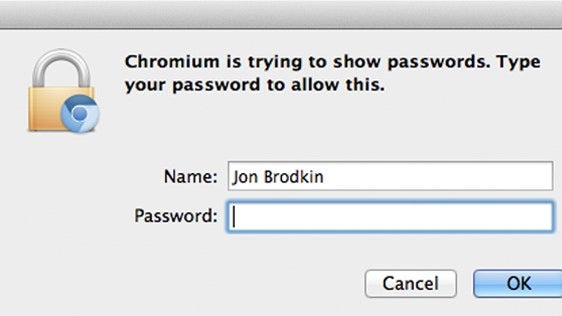

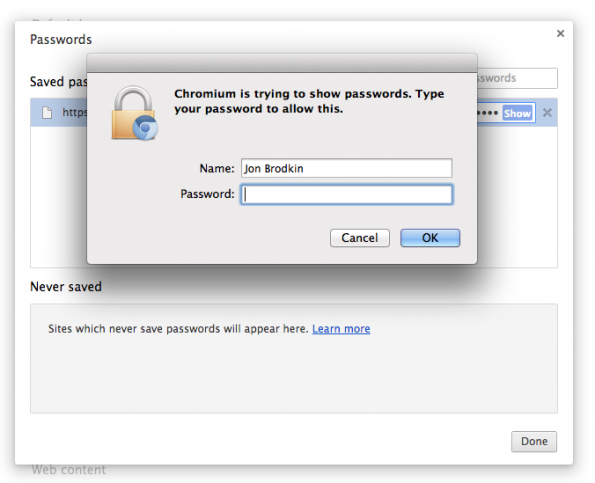

Chromium fragt Mac-Nutzer nun erneut nach dem Systempasswort, bevor Chrome-Passwörter im Klartext angezeigt werden. (Quelle: arstechnica.com/)

Google: Nutzer müssen sich vom System abmelden, wenn sie abwesend sind

Google-Entwickler argumentierten bisher, dass es viel weitreichendere Möglichkeiten gibt, einen Computer zu manipulieren, wenn Nutzer sich nicht vom System abmelden. Deswegen wollte man das Feature bisher partout nicht umsetzen. Im August wurde die Diskussion neu entfacht, nachdem sich viele Medien auf das Thema stürzten.

„Die Tatsache ist einfach, dass du deinen Account sperren musst, wenn du Informationen schützen willst. Wenn du das nicht machst, ist alles andere auch egal, weil das nur Theater ist und niemanden davon aufhält, der bereit ist ein bisschen Aufwand zu betreiben.“

Google-Mitarbeiter Justin Schuh bei Hacker News

Nun hat der Google-Entwickler Patrick Dubroy das Feature für Mac zu Googles Chromium hinzugefügt (Chromium ist die Code-Basis aus der auch Chrome entsteht). Bisher existiert das Feature nur in der Mac-Version und es heißt auch nicht unbedingt, dass der Code letztendlich auch in einer finalen Chrome-Version landen wird, es ist jedoch ein Zeichen von Fortschritt, und vielleicht entschließt sich Google das Feature auch in Browser einzubauen. Immerhin muss das Feature in jedem Fall separat aktiviert werden, und ist standardmäßig deaktiviert.

via arstechnica.com

Gibt ja nicht sowas wie Cookies. ;)

Vergaß! Sind doch nur zum essen da. ;(

Hallo „hihiho“,

es ist unglaublich jemandem aus der Steinzeit anzutreffen. Du hast irgendetwas von Cookies gehört und hast keine Ahnung davon, aber prahlst hier herum, als wenn diese Technik aus der Internetsteinzeit für etwas angeblich super sei.

Wenn du wüsstest, was Cookies sind und wie sie funktionieren, würdest du so etwas dämliches nicht für permanente Authentifizierung vorschlagen.

Cookies werden vom Webseiten im Browser unverschlüsselt gespeichert. Du könntest eine SSL-Verbindung erfordern, damit der Übertragungsweg sicherer wird (nicht 100%ig, weil die Gültigkeit von Zertifikaten durch gehackte DNS-Server vorgetäuscht werden kann und dann durch man in the middle die Daten leicht entschlüsselt werden können). Doof ist, dass es dann aber weiterhin nicht verschlüsselt auf dem Rechner lagert. Und es ist keine Seltenheit, dass Win infiziert wird. Man könnte die Authentifizierung so umformen, dass die Originaldaten nicht erkennbar sind wie Hashes. Das kann aber dennoch leicht berechnet werden, weshalb sie zumindest gesalzen sein sollten. Jetzt besteht aber weiterhin das Problem, dass die originalen Zugangsdaten egal sind, wenn salted hashes als Alternative von jedem dennoch zum Zugang verwendet werden könnte.

=> Der Webseitenbetreiber wäre geistig ziemlich krank, falls er Cookies verwenden würde. Wenn dann, kann man sie nur als session id’s nutzen. Durch Cookies wird die Sicherheit erniedrigt, aber der Gewinn an Komfort ist ernorm, weshalb darauf mit session id’s nicht verzichtet wird. Die Frage ist dann, wie lange solche session id’s gültig sein dürfen. Gute Betreiber lassen die session id nur kurze Zeit gültig sein und tauschen es immer wieder in gewissen Zeitabständen aus, solange man sich nicht abmeldet oder aufgrund von Nichtaktivität ein Time Out geschieht.

=> Insofern wären möglichst nur Cookies für alles Mögliche zu verwenden, eine dämliche Idee. Falls es nur Cookies und keine Zugangsdaten gibt, da ja so viel bequemer, wie willst du dich dann von einem anderen Rechner oder Browser anmelden?

Wie gut, dass du kein IT-Berater bist …

@Dirk: Hossa, haben wir schlecht geschlafen? Kein Grund hier dermaßen loszupöbeln, nur weil eine vermeintliche Fehlinfo – wie unschwer zu erkennen im Scherz – gegeben wurde.

@Dirk:

Wie gut dass du einen offensichtlichen Spaß nicht verstehst ;)

Wichtig wäre auch ein logfile das anzeigt wann man auf die Sachen (passwort-liste oder auch Web-Dienste) zugegriffen hat.

Beim Onlinebanking oder Amazon, Ebay, Mail-Providern usw wird oft nur der letzte erfolgreiche Login und vielleicht noch letzter unerfolgreicher Login-Versuch angezeigt. Sowas sollte aktiver mitgeteilt werden damit Opfer schneller mitbekommen ob jemand sich auf ihrem Konto eingeloggt hat. Speziell wenn man den Provider/IP-Netz mitteilt (die komplette Adresse braucht man nicht mal) würden die Leute sofort sehen das jemand von weit woanders am Konto war. Bluetooth-Geräte sind teilweise auch quasi persönlich so das man auch sowas mitloggen und z.B. in der chrome-Passwort-History anzeigen könnte. Klar sind manches nur Indizien aber mancher erkennt dann schneller das jemand auf das Konto zugegriffen hat.

Wer 100stellige Passworte mit Sonderzeichen benutzt braucht sowas natürlich nicht.

Bei M$ gibts wohl schon ewig crypto-Karten für die Mitarbeiter. Sowas hat sich bei Endusern leider bisher nicht durchgesetzt. Laptops, SmarTVs und Handies haben ja oft Kameras und könnten beim Einloggen ein Foto machen. Oder der Postbote wenn er jemandem ein Paket gibt oder der Ladenbesitzer wenn jemand mit Kreditkarte bezahlt. Leider wird das noch nicht gemacht. Bisher leider wohl fast nur Geldautomaten fotografieren beim Abheben und manchmal sieht man Fahndungsbilder in der Zeitung.