Hacker-Angriffe: So schlecht steht es um die Cybersecurity vor den US-Wahlen

(Abbildung: Shutterstock / kovop58)

Robert Dannenberg schreibt nur auf Papier. Der ehemalige Chief of Operations des Counterterrorism Center der CIA sitzt zwischen Kollegen mit iPads und Laptops. Alle tippen oder schreiben digital, aber er hat nur einen kleinen Notizblock vor sich. „Nur das ist sicher“, sagt er. Es geht hier um sehr Vertrauliches: Vertreter der „Elbe-Group“, alles Ex-Militärs und Ex-Agenten, einst im Dienst der USA oder Russland, erzählen bei ihrem Treffen an der Harvard Kennedy School von ihren Bemühungen, den Kreml davon zu überzeugen, seine Cyber-Attacken gegen die USA einzustellen. Oder dabei zumindest gewisse Grenzen einzuhalten. Keiner der Anwesenden will namentlich zitiert werden. Das Bekenntnis zum Notizblock mal beiseitegelassen.

Vor den US-Wahlen sind alle nervös, denn es gilt als sicher, dass russische Staats-Hacker beim letzten Urnengang 2016 ihr Unwesen getrieben und die Wahlen beeinflusst haben. Der russische Staat soll etwa E-Mails von Präsidentschaftskandidatin Hillary Clinton geleakt und möglicherweise auch Wahlinfrastruktur gehackt haben – oder hat es zumindest so aussehen lassen, um das Vertrauen in die US-Demokratie zu erschüttern.

Im Verlauf des Treffens wird klar: Auf digitaler Ebene sind die USA so verwundbar, dass es einer Einladung an feindliche Staaten gleichkommt. „Wir haben noch analoge Räume, die physikalisch geschützt sind, aber bei euch reicht ein Klick, um euch empfindlich zu treffen“, soll beispielsweise ein russischer Delegierter gesagt haben. Bei solch verheerenden Aussagen fühlt sich Dannenberg mit seinem Papierblock bestätigt.

Die Entscheidung, alles zu digitalisieren – inklusive der Wahlinfrastruktur – bringt Probleme mit sich. Vor allem, wenn diese Systeme schlecht geschützt sind. Das zeigt sich auch bei industriellen Kontrollsystemen: „Wir haben beispielsweise 30.000 Wasseraufbereitungsanlagen in diesem Land“, stöhnt ein US-Behördenvertreter in einem anderen Hintergrundgespräch. „Sie sind eine Hintertür ins System.“ Wie soll man Hunderttausenden Mitarbeitern kleiner Anlagen, die alle in irgendeiner Form mit dem Internet verbunden sind, sicherheitsrelevantes Verhalten vermitteln? Dann sind da noch die 5G-Infrastruktur und das Internet der Dinge und die damit einhergehenden Sorgen um Chinas wachsenden Einfluss. Dieses Dilemma betrifft jeden einzelnen US-Bürger, der seine Videoüberwachung per App steuert und etwa auf Smarthome-Heizung setzt.

Selena Larson vom Sicherheitsunternehmen Dragos warnt jedoch davor, alle Angreifer über einen Kamm zu scheren oder vorschnell stets alles dem russischen Staat zuzuschreiben. Jede der Hacking-Gruppen im Bereich kritischer Infrastrukturen, die sie beobachtet, hat ihren eigenen Bereich und ihre eigenen Schwerpunkte. Wenn die Analystin für Cyber-Bedrohung über die Eigenschaften der verschiedenen Angreifer berichtet – Gruppen mit illustren Namen, die hier nicht genannt werden dürfen –, dann hat das etwas von einer Biologin, die über die Unterschiede verschiedener Tierarten spricht. Jede hat ihr Habitat und ihre Strategie, ihre Nische im Ökosystem.

Angriffe auf Öl- und Gasanlagen, ob im Nahen Osten, der Ukraine oder den USA, scheinen dabei sehr beliebt. Die neue Generation von Angriffen auf kritische Infrastrukturen sei dabei sehr aufwendig und exakt zugeschnitten auf ganz bestimmte Komponenten. Im Fall des sogenannten „Trisis-Angriffs“ auf eine saudi-arabische Petrochemie-fabrik war das Einfallstor ein Steuerungsgerät von Siemens. Der Angriff, der zentrale Sicherheitssysteme außer Kraft setzen sollte und im schlimmsten Fall zu einer verheerenden Explosion hätte führen können, wurde in letzter Minute vereitelt, da ein weiteres Sicherheitssystem ansprang. Doch offenbar endet die Geschichte nicht dort: Die Gruppe hinter der Trisis-Malware haben Larsens Kollegen von Dragos jüngst wieder aktiv gesehen. Vor der US-Wahl könnte ein guter Zeitpunkt sein, wenn es darum geht, durch weitere Attacken Unsicherheit und Misstrauen zu streuen.

Alles offline nehmen ist auch keine Lösung

Was hilft dagegen? Es lässt sich wohl kaum alles wieder offline nehmen. Die Elbe-Group versucht, es nun zu richten. Man könne in der Gruppe wirklich sehr offen miteinander reden, berichten die Delegierten. Die russische Seite habe diesmal sogar durchblicken lassen, dass sie 2016 Clintons E-Mails gehackt habe. Am Rande eines Abendessens habe ein russischer Elbe-Group-Teilnehmer Folgendes fallen lassen: „Ich weiß gar nicht, was ihr habt. Wir haben die E-Mails doch nicht geschrieben, wir haben sie lediglich der Öffentlichkeit zugänglich gemacht. Wir haben nur Transparenz in den politischen Prozess gebracht.“ Geheimdienstkreise hatten freilich schon lange zuvor die Spuren der Hacker-Gruppe Fancy Bear des russischen Militärgeheimdienstes GRU entdeckt.

„Beim Thema Cyberspace stehen wir ganz am Anfang. Wir haben noch keinerlei Einigungen“, muss allerdings Kevin Ryan im gesonderten Interview einräumen. Er ist Brigadegeneral a. D. und ehemaliger US-Verteidigungsattaché in Moskau. Dabei ist Cyber-Security zum wichtigsten Thema auf der Agenda geworden – und gleichzeitig zu einem der schwierigsten in der Geschichte der Gruppe. „Wir haben die Gruppe 2010 gegründet, um nuklearen Terrorismus zu verhindern“, sagt Ryan. „Wir wollten den Dialog aufrechterhalten, selbst wenn die Regierungen der beiden Länder nicht miteinander sprechen.“ Die Gruppe heißt so, weil sich am Ende des Zweiten Weltkriegs russische und amerikanische Soldaten an der Elbe in Deutschland trafen, „vereint gegen den gemeinsamen Feind“. Ein symbolträchtiger Name – nur dass der gemeinsame Feind heute fehlt.

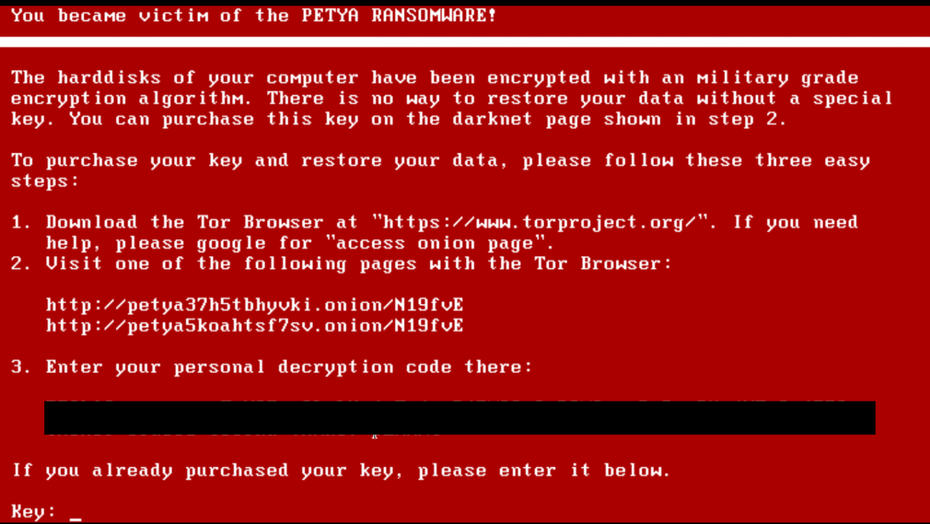

Die verheerende Cyber-Attacke Notpetya, die eigentlich der Ukraine gelten sollte, schließlich aber einen weltweiten Milliardenschaden verursachte, zeigt, was die Verwundbarkeit der USA und letztlich der ganzen Welt ausmacht: Die mutmaßlich russischen Angreifer nutzten eine Sicherheitslücke im Windows-Betriebssystem, die zwar zu dieser Zeit schon geschlossen war, doch lange nicht jeder Computer war auf einem aktuellen Stand. Gerade bei kritischen Infrastrukturen ist der schwierige Update-Prozess der operativen Technologie problematisch – jener Computer-Systeme also, die mechanische Prozesse in den Anlagen steuern. Hinzukommt der fehlende sogenannte „Air-Gap“: Sie haben keine physische Trennung von Systemen, die mit dem Internet verbunden sind.

Mutmaßlich russische Hacker wollten mit der Cyber-Attacke Notpetya die Ukraine lahmlegen und verursachten am Ende weltweit einen Milliardenschaden. (Foto: Wikipedia, gemeinfrei)

Man habe gehofft, wenigstens eine Art Hotline etablieren zu können wie zu Zeiten des Kalten Krieges, sagt ein Elbe-Group-Vertreter, sodass man im Falle eines drohenden Atomkrieges zumindest vorher noch einmal bei Putin anrufen und verhandeln könne. „Wir könnten in Fällen wie bei Notpetya anrufen und sagen: ‚Hört auf!‘ Das könnte Leben retten“, sagt einer der Beteiligten. Doch davon ist die Welt weit entfernt.

Welche Prioritäten im Cyberspace gesetzt werden, zeigt sich in einem weiteren Hintergrundgespräch mit Behördenvertretern: Die Wahlsicherheit steht ganz oben auf der Agenda – aber gleichzeitig scheint die Lage hoffnungslos angesichts von US-weit mehr als 10.000 verschiedenen Wahlbehörden, die die Präsidentschaftswahl organisieren. Sie verwenden nicht alle dieselben Wahlsysteme, und immer wieder hätten sich diese als nicht besonders robust erwiesen. „Die Wahlinfrastruktur ist ein System aus Systemen“, sagt ein Behördenvertreter, „wenn ich ein Angreifer wäre und dieses System sehen würde, dann würde ich mir ins Fäustchen lachen.“

Sanktionen gegen oder Verhandlungen mit jenen Staaten, die die Angreifbarkeit des Westens schamlos ausnutzen, haben bisher wenig gebracht. „Wir sehen Wahlsysteme als kritische Infrastrukturen“, erklärt Verteidigungsexperte Ryan – und auf solche, so habe man sich mal mit Russland geeinigt, werde es auch in Kriegszeiten keine Angriffe geben. Doch die russischen Vertreter sagten Ryan nun, es gehöre doch zum normalen Hin und Her zwischen Staaten, sich in die Wahlen der anderen einzumischen. „Wir haben uns durch viele Schichten von Missverständnissen und Misstrauen gekämpft, aber wir konnten uns nicht einmal auf die Fakten einigen“, sagt Ryan. „Es ist frustrierend.“

Acht verschiedene Anbieter von Wahlsystemen erfüllen aktuell die Voraussetzungen, um im November ihre Dienste anbieten zu können. Der Platzhirsch ist Election Systems & Software (ES&S), der 50 Prozent aller elektronischen Wahlsysteme stellt: 70 Millionen US-Amerikaner wählen mit dieser Infrastruktur. Und dabei läuft einiges schief: 2018 gingen im Bundesstaat Georgia mehr als 150.000 Stimmen bei der Wahl für den Vizegouverneur verloren. In Indiana wiederum ließ sich nicht mehr nachvollziehen, ob manche Wähler doppelt abgestimmt hatten. Und 2019 versagte das nagelneue Wahlsystem Express Vote XL, das Wählen per Touchscreen mit einem sicheren Ausdruck auf Papier verbinden sollte: Bei einer lokalen Wahl in Pennsylvania verschwanden die Kreuzchen neben den Namen der Kandidaten.

Papier geht vor Blockchain

Zu den technischen kommen „menschliche“ Probleme: Wahlleiter und ihre Mitarbeiter sind in jenen mehr als 10.000 Wahlbehörden dafür verantwortlich, die Registrierungsdatenbanken ihrer Wähler zu pflegen und vor allem zu schützen. Doch kürzlich wurde bekannt, dass viele der Verantwortlichen Passwörter zu Datenbanken in unverschlüsselten E-Mails verschicken oder gar voreingestellte Passwörter nicht veränderten. Das könnte zum zentralen Angriffspunkt werden, weil aufgrund der Pandemie vermutlich viele Menschen per Briefwahl wählen werden.

In der Liste der zugelassenen Anbieter für Wahlsysteme findet sich auch Voting Works. Der ehemalige MIT-Forscher Ben Adida hat die Non-Profit-Organisation gegründet mit dem Ziel, sichere Wahlen zu ermöglichen. Ein Grundproblem sieht er darin, dass die Wahlsysteme veraltet sind: „Die Wahlleiter im Land können es sich vielleicht alle zehn Jahre, manchmal sogar nur alle 15 Jahre leisten, neue Systeme zu kaufen“, sagt er in einer Diskussion an der Harvard Kennedy School. Voting Works arbeitet mit Open-Source-Software, um günstige sowie sichere Systeme anbieten zu können, und lässt diese umfangreich überprüfen.

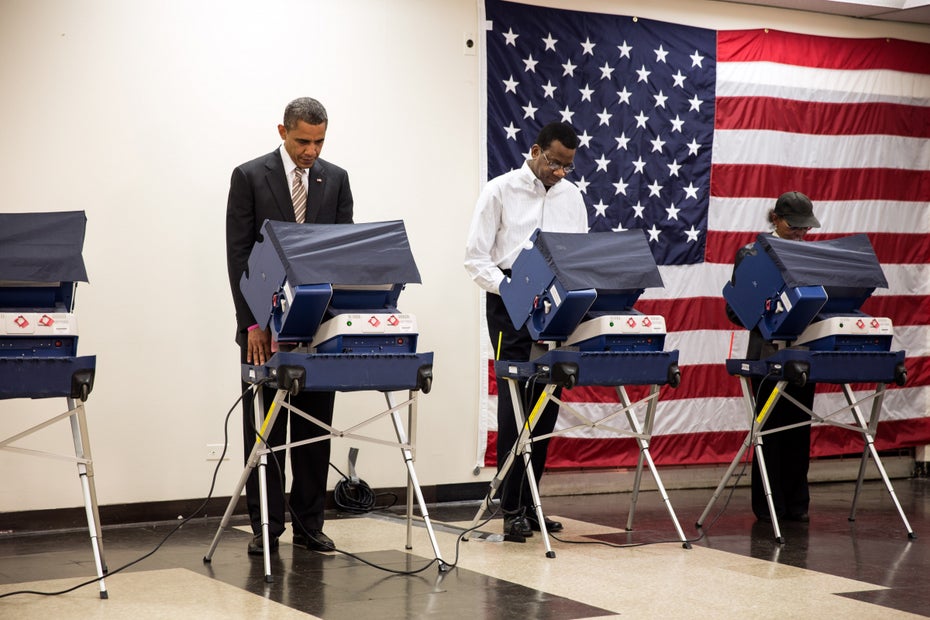

Experten warnen wegen des Sicherheitsrisikos vor reinen Online-Wahlen ohne Papierausdruck. Hier gibt der ehemalige US-Präsident Barack Obama seine Stimme ab. (Foto: Barack Obama votes in the 2012 election gemeinfrei Pete Souza – White House)

Deshalb spielen für ihn Papierausdrucke des jeweiligen Wählervotums eine zentrale Rolle: „Sobald es auf Papier gedruckt ist, gibt es keine Chance mehr, das System zu manipulieren.“ Auch ES&S hat angekündigt, keine Wahlsysteme mehr ohne Papier-Backup herzustellen. Microsoft hat zudem für die aktuelle Präsidentschaftswahl eine Software namens Election Guard herausgebracht, die Wahlsysteme vor Angriffen schützt. Nach eigenen Angaben arbeitet Microsoft mit allen großen Wahlsystemherstellern in den USA zusammen, um die Software in deren Systeme zu integrieren.

In West Virginia gab es erste Versuche, die Online-Stimmabgabe per Blockchain-Technologie so sicher zu machen, dass auch in anderen Ländern stationierte Armeeangehörige online wählen können. Experten raten dennoch grundsätzlich von Online-Wahlen ab: „Wählen per Post ist sehr viel sicherer“, sagt auch Adida. „Mit dem Internet verbundene Datenbanken sind angreifbar. Und alle Kriminellen da draußen wissen, dass Wahlsicherheit ein großes Thema ist“, mahnt der Behördenexperte. Deshalb empfiehlt er Papier-Backups von Wählerregistrierungslisten und auch Wahlunterlagen aus Papier für den Notfall.

Gefährlicher Vertrauensverlust

Inwieweit 2016 tatsächlich Wahlsysteme von Hackern beeinflusst worden sind, lässt sich schwer nachvollziehen. Laut offiziellen Stellen hat es zwar in vielen Bundesstaaten Hacking-Versuche gegeben, diese hätten aber keinen Erfolg gehabt. Doch allein, dass es Gerüchte gibt, laut derer die Wahl womöglich beeinflusst worden sei, hat wertvolles Vertrauen zerstört.

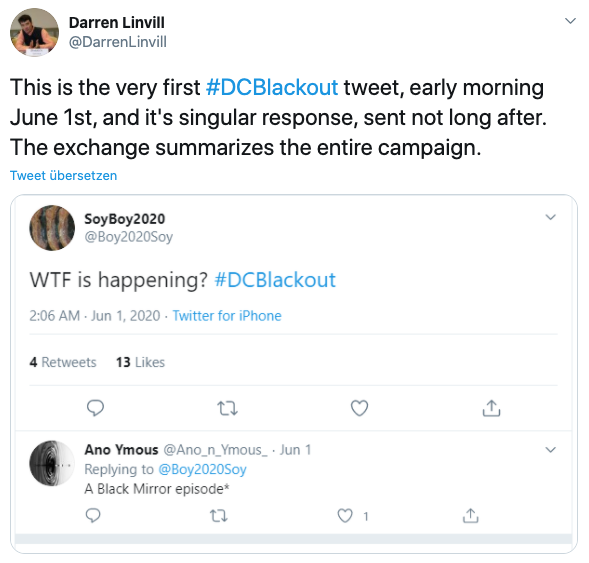

Eine weitere, von der US-Politik unterschätzte Zeitbombe tickt in den sozialen Netzwerken. Auch hier beobachten Wissenschaftler mit großer Sorge, wie sich Angreifer auf Facebook und Twitter mit viel Aufwand Fake-Identitäten aufbauen und Personas kreieren. Dahinter steckt beispielsweise die russische Trollfabrik Internet Research Agency (IRA). Sie hat möglicherweise auch eine Verschwörungstheorie in die Welt gesetzt, die sich im Juni 2020 unter dem Hashtag #DCBlackout massiv auf Twitter verbreitete: Polizei und Geheimdienste hätten das Internet in Washington über Störsender unterbrochen, um die Black-Lives-Matter-Proteste niederzuschlagen.

Der Wissenschaftler Darren Linvill versucht, auf Twitter über Desinformationskampagnen wie #DCBlackout im Sommer 2020 aufzuklären. Mithilfe von Fake-Personas und Bots wurde das Gerücht gestreut, US-Polizei und -Geheimdienste hätten als Schlag gegen die Black-Lives-Matter-Proteste das Internet in Washington gestört. (Screenshot: Twitter / @DarrenLinvill)

Darren Linvill, der sich an der US-amerikanischen Clemson University mit staatlichen Desinformationskampagnen beschäftigt, sieht hier eine neue Qualität erreicht. Die sogenannte #DCBlackout-Kampagne sei besonders ausgefeilt gewesen: Erst wurde das Gerücht verbreitet, nur, um dann mutmaßlich von den gleichen Kräften als falsch entlarvt zu werden. Das Perfide: Sie verwendeten dafür demonstrativ Bot-Accounts oder ließen es zumindest so aussehen. Damit würden alle demokratischen Kräfte unglaubhaft, die jene Kampagne aufdecken wollten, erklärt Linvill. „Dieses Level an Zweifel zu schaffen, das ist ein brillanter, russischer Schachzug.“ Noch sei er nicht sicher, ob tatsächlich Russland dahinterstecke; es könnte auch eine Kopie einer in der Vergangenheit erfolgreichen russischen Strategie sein.

Linvill ist bei seiner Arbeit nach eigener Aussage immer wieder auf die Internet Research Agency gestoßen, die im Auftrag der russischen Regierung staatliche Desinformationskampagnen organisiert. Bereits vor der US-Wahl 2016 hatte er verschiedene Kräfte identifiziert, die versucht hatten, Fehlinformationen in den USA zu streuen. Etwa über Salmonellenausbrüche im Bundesstaat New York oder die verheerende Explosion einer Chemiefabrik in Louisiana. Alle Anwohner erhielten hier zusätzlich zur auf Twitter laufenden Kampagne Textnachrichten. Sogar einige Nachrichten-Websites wurden zur Verbreitung der Fake News originalgetreu nachgebaut. Ein Experiment möglicherweise der IRA, sagt Linvill – doch eines der weniger erfolgreichen. „Das war zu einfach zu überprüfen. Die Menschen vertrauen den klassischen Medien doch mehr, als sie zugeben“, sagt er. Zumindest damals.

Im Januar 2020 hat er beobachtet, wie auf einmal zahlreiche Accounts auf den Rassenkonflikt in den USA aufsprangen. Linvill hat schließlich gemeinsam mit dem US-Sender CNN eine mögliche Außenstelle der IRA in Ghana aufgedeckt: Die 16 Mitarbeiter, die CNN vor Ort antraf, gaben an, sie wüssten nicht, für wen sie arbeiteten, hätten aber den Auftrag, zum amerikanischen Rassenkonflikt, der Schwulen- und Lesbenbewegung und Polizeigewalt in den USA auf Twitter, Facebook und Instagram zu posten – zu amerikanischer Tageszeit. Sie kommunizierten mit ihrem Auftraggeber über die Chat-App Telegram. Facebook und Twitter entdeckten technische Hinweise und CNN fand weitere inhaltliche Evidenz, dass die russische IRA hinter der angeblichen NGO in Ghana steckte – freilich aber keine Beweise. Die Black Lives Matter Global Network Foundation sei sich sehr wohl bewusst, dass ihre Arbeit von fremden Kräften instrumentalisiert werde, sagte deren Direktorin Kailee Scales CNN: „Wir werden das nicht geschehen lassen.“

Auch schon vor der US-Wahl 2016 haben mutmaßlich russische Hacker Desinformationskampagnen verbreitet, wie diese fiktive Explosion einer Chemie-Fabrik in Louisiana. Der hier abgebildete Account ist inzwischen gesperrt. (Screenshot: Twitter / @AnnRussela)

Bei der #DCBlackout-Kampagne im Sommer 2020 sind laut Linvill Accounts genutzt worden, die zuvor als sogenannte „Personas“ aufgebaut wurden und sich zunächst anderen Themen gewidmet hätten. Zum Beispiel K-Pop. Auf Twitter gibt es eine große Community, die sich über koreanische Popmusik austauscht. Hier ist es einfach für Bots, Material wie Songtexte zu finden und zu retweeten. Linvill hat schon sehr häufig die „Geburt“ solcher Accounts rekonstruiert: Sobald sich Desinformationskampagnen wie #DCBlackout anbahnen, würden solche Bots, die bis dahin unerkannt Unwichtiges verbreiteten und deshalb nicht weiter auffielen, von Menschen übernommen, und aufspringen.

Renée DiResta vom Stanford Internet Observatory beobachtet schon länger, wie sich Kräfte hinter der russischen IRA der Anti-Rassismus-Bewegung in den USA annehmen. Sie hat jüngst zahlreiche, teils sehr erfolgreiche Facebook-Seiten entdeckt, die scheinbar aus der Black-Lives-Matter-Bewegung stammen, in Wirklichkeit aber von russischen Fake-Accounts gesteuert werden. „Sie bauen eine massive soziale Beeinflussungsmaschinerie auf, die sie eines Tages nutzen können.“ Aber auch die amerikanische Rechte sei eine Zielgruppe. „Sie haben es auf alle abgesehen, rechts, links, schwarz …“ Als Zielgruppe eignen sich schließlich alle, die ohnehin bereits ein gewisses Misstrauen gegenüber dem Staat und seinen Behörden hätten. Das Ziel sei, die Gesellschaft zu spalten und die Demokratie zu schwächen, so DiResta.

Die Sorge vor der Wucht, die ein solcher orchestrierter Angriff vor der Wahl auslösen könnte, hat kürzlich neue Nahrung bekommen durch den Hack von einigen der wichtigsten Twitter-Accounts. Opfer waren etwa Joe Biden, Barack Obama, Kanye West, Bill Gates und Elon Musk. Die Nutzer sollten Bitcoin auf einen Account überweisen, der die Summe dann verdopple und zurücküberweise. Dahinter steckten mutmaßlich Einzeltäter, die Twitter-Mitarbeiter überzeugten, mit ihnen zusammenzuarbeiten und so Zugang zu den Accounts erhielten. Was aber, wenn kurz vor der Wahl Ähnliches geschieht, diesmal aber mit politischen Botschaften? Joan Donovan vom Shorenstein Center der Harvard University fordert deshalb, dass Tweets von derart großen Accounts künftig unabhängig verifiziert werden müssen, bevor sie online gehen. Und Facebook müsse aktiv nach Desinformation und falschen Accounts suchen: „Sonst werden sie lange Zeit unbemerkt wachsen.“

Eines ist sicher: Vor der US-Wahl wird es Einflussversuche geben – sei es in Form von Desinformationskampagnen, Hacks von Wahl-Software oder kritischen Infrastrukturen. Die Angriffspunkte für Angreifer sind vielfältig und kaum zu schützen. Das könnte auch dem amtierenden US-Präsidenten Donald Trump in die Hände spielen, der seine Abwahl möglicherweise mit Verweis auf Wahlmanipulationen nicht akzeptieren wird.

also wenn man das so liesst, könnte man meinen, primär Russland wäre das Problem, Fakt ist aber, das jeder jeden hackt, jeder überall sich in Wahlen einmischt, je größer und mächtiger ein Land umso mehr

(- ist teilweise ja auch Pflicht, wenn man weiss, das einer der Kandidaten im Falle des Sieges schwere Schäden oder gar Krieg fürs eigene Land bedeuten könnte, wär es ja grob fahrlässig und pflichtvergessend, wenn man nichts täte) .

Oder wie war das mit Merkels Handy, das massive NSA ausspionieren- auch Wirtschatfsspionage soweit ich weiss, oder der USa Angriff auf das russ. Stromnetz, irans zentrifugenattacke? Wer half Jelzin an die Macht, instrumentalisierte Guaido(unser Botschafter zb mischte sich illegalerweise in die venez. Innenpolitik ein), Nawalny, ukrainemaidan? Oder die Brexiteinflussnahmen? 5eyes umgeht die eigenen Gesetze, Spionage über Kreuz…Meinungsmache fakenews ect ist nicht nur rt, ira auch cfr, Atlantikbrücke und co. Syrien ist mit das beste Beispiel für illegale Einmischungen, da waren soviele Akteure beteilig wie sonst nirgends- ippnw haben da mal einen guten Bericht drüber geschrieben.

Und nicht nur Staaten nehmen massiv Einfluss, spionieren und sabotieren, auch Firmen tun dies und Privatakteure wie zb murdoch- wenn fakenews ein Synonym hat ist es wohl foxnews.

Da ist ein gigantisches Problem, das sich nicht lösen lässt indem man sich nur auf einen Akteur von vielen einschiesst, erst wenn man mit einerlei Maß arbeitet kann es Fortschritte geben.