Algorithmus soll vor Quantencomputern schützen – und wird von normalen CPU geknackt

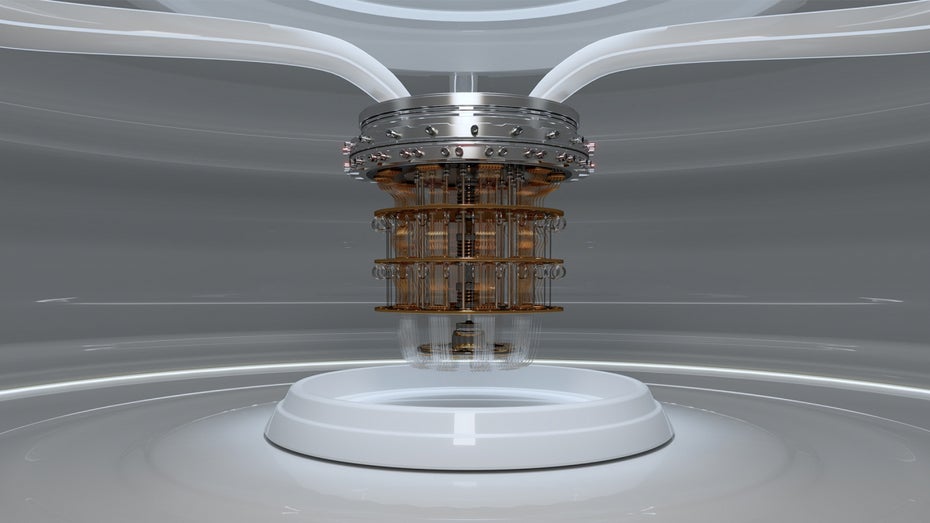

Sind kryptografische Verschlüsselungen vor Quantencomputern sicher? (Foto: Shutterstock / Bartlomiej K. Wroblewski)

Wenn Quantencomputer zur Realität werden, sind heutige Verschlüsselungstechnologien und Algorithmen vor diesen nicht mehr sicher. Da Quantencomputer über weitaus mehr Rechenpower verfügen als heutige PCs, können sie kryptoraphische Verschlüsselungen, die heute als sicher gelten, schnell knacken.

Um das zu verhindern, will die amerikanische Behörde National Institute of Standards and Technology (NIST) vorsorgen. Dazu hat sie einen Wettbewerb gestartet, der sogenannten Post-Quantum-Algorithmen hervorbringen soll, also kryptografische Verschlüsselungen, die auch vor Quantencomputern sicher sind.

Der Wettbewerb läuft bereits seit fünf Jahren und hat erst kürzlich die Gewinner bekannt gegeben, die standardisiert werden sollen. Zu den Gewinnern gehören zwei Algorithmen und zwei Signaturschemata. Neben den vier Gewinnern hat die Behörde zusätzlich noch Nachzügler auserkoren, die zum Einsatz kommen, sollte etwas bei der Standardisierung der Gewinner schiefgehen.

SIKE von 1-Kern-CPU geknackt

Einer dieser Nachzügler, der eigentlich als quantensicher galt, wurde kürzlich geknackt. Allerdings nicht von einem Quantencomputer, sondern von einer eher lahmen Maschine mit einer Ein-Kern-CPU. Die meisten günstigen Office-Laptops haben mehr Rechenpower. Um den Verschlüsselungsmechanismus zu knacken, brauchte der PC nur rund 60 Minuten, wie Ars Technica berichtet.

Bei dem Nachzügler handelt es sich um SIKE, was für Supersingular Isogeny Key Encapsulation steht, was wir grob zu „Supersinguläre Isogenie-Schlüsselkapselung“ übersetzen können.

Möglich gemacht haben das Wissenschaftler aus Belgien. Wie genau, legen Wouter Castryck und Thomas Decru in ihrem 15-seitigen Bericht dar. Der Bericht zeigt, dass SIKE anfällig für ein Theorem ist, das als „kleben und spalten“ bekannt ist. Es wurde 1997 vom Mathematiker Ernst Kani entwickelt, wie Ars Technica berichtet.

Zusätzlich kamen mathematische Werkzeuge der Kollegen Everett W. Howe, Franck Leprévost und Bjorn Poonen zum Einsatz, die im Jahr 2000 entwickelt wurden. Die Technik basiert auf dem „adaptiven GPST-Angriff“, der 2016 beschrieben wurde.

SIKE wohl erst mal keine Option

Nachdem die kryptografische Verschlüsselungsmethode mit der einfachen Technik geknackt wurde, scheidet sie wohl erst mal aus dem NIST-Wettbewerb aus und kommt nicht mehr als möglicher Kandidat infrage.

Ein Miterfinder von SIKE äußert sich gegenüber Ars und möchte erklären, wie es zu der Attacke kommen konnte: „Im Allgemeinen gibt es eine Menge tiefer Mathematik, die in der mathematischen Literatur veröffentlicht wurde, die aber von Kryptographen nicht gut verstanden wird. Ich schiebe mich in die Kategorie der vielen Forscher, die in der Kryptographie arbeiten, aber nicht so viel Mathematik verstehen, wie wir eigentlich sollten. Manchmal braucht es also nur jemanden, der die Anwendbarkeit bestehender theoretischer Mathematik auf diese neuen Kryptosysteme erkennt. Das ist hier passiert.“

Quantencomputer befinden sich zurzeit noch in den Kinderschuhen. Australischen Wissenschaftlern könnte allerdings ein Durchbruch bei der Quanten-Internet-Technologie gelungen sein. Die Briten hingegen wollen Quantencomputer in ihre Panzer stecken.