Stalking: 144 große deutsche Websites setzen auf unlöschbaren Cookie-Nachfolger „Fingerprinting“

(Quelle: teekid - iStock.com)

Die häufigste Methode, Website-Besucher eindeutig zu identifizieren ist sicherlich mithilfe eines Cookies. Dabei werden kleine Datenmengen auf dem Rechner eines Besuchers für einen bestimmten Zeitraum vorgehalten. Kehrt ein Nutzer auf eine Seite zurück, weiß der Betreiber, dass es sich um die gleiche Person handelt. Warenkörbe, Logins und andere individuelle Informationen werden so komfortabel gespeichert.

Einige Nutzer wollen aber nicht, dass ihre Daten von Cookies gespeichert werden, da Werbetreibende durch Cookies ausführliche Nutzerprofile anlegen können. Gerade große Werbenetzwerke, die viele Websites umfassen, können dadurch ein akkurates Profil von einem Nutzer und seinem Surfverhalten erstellen. Daher gibt es gegen Cookies sehr nützliche Browser-Plugins, oder den Inkognito-Modus des Browsers, um sich dagegen zu wehren.

Die größten 100.000 Websites wurden untersucht

Das ist natürlich nicht im Sinne von Vermarktern und Werbenden, weshalb es schon lange einige alternative Techniken gibt, um Nutzer auf der Seite zu identifizieren. Eine neue Studie belegt jetzt, wie häufig diese neueren Techniken schon zum Einsatz kommen. Dabei haben Forscher der englischen Princeton-University und der belgischen Katholieke-Universiteit Leuven die 100.000 größten Websites im Internet (gemäß Alexa-Ranking) untersucht.

Die Forscher haben die Websites dabei auf die Existenz von drei verschiedenen technischen Verfahren untersucht, die allesamt durch den Nutzer nur schwer zu verhindern sind:

Canvas-Fingerprinting: Fingerabdruck mit HTML5

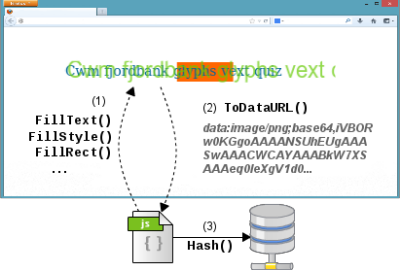

Das am meisten genutzte Verfahren im Testfeld nennt sich „Canvas-Fingerprinting“. Canvas (Deutsch: Leinwand) bezeichnet ein HTML5-Element, das eine einfache Generierung von Bildern mittels Scriptsprachen ermöglicht. Mit solchen Canvas-Elementen werden zum Beispiel Captcha-Bilder dynamisch generiert. Je nach verwendetem Betriebssystem, Grafikkarte, Prozessor, Treiber und Browser variiert die Ausgabe solcher Bilder aber minimal. In manchen Fällen wirkt die Schrift zum Beispiel etwas schärfer, mit einer anderen Browser-Version hingegen etwas verwaschener. Diese Unterschiede können in Form eines Hashes den individuellen Fingerabdruck eines Rechners darstellen.

Die Macher der Studie skizzieren das Canvas-Fingerprinting-Verfahren. (Quelle: securehomes.esat.kuleuven.be)

Eine weitere, verwendete Methode sind sogenannte „Evercookies“ dabei handelt es sich um eine Vielzahl verschiedener Cookies, die sich gegenseitig wiederherstellen können. Löscht ein Nutzer also ein offensichtlich ungewolltes Cookie, kann sein Inhalt mit Hilfe der anderen Cookes wiederhergestellt werden. Die letzte untersuchte Methode ist das „Cookie-Synching“, also das befürchtete Synchronisieren von Cookies über verschiedene Internetseiten hinweg.

144 deutsche Seiten arbeiten mit Canvas-Fingerprinting

Das Ergebnis der Forscher ist beeindruckend: Von den 100.000 untersuchten Seiten verwenden rund 5.550 (rund 5,5 Prozent) das Canvas-Fingerprinting. Darunter befinden sich auch 144 große deutsche Seiten wie T-Online, Kicker, Golem, Computerbild oder n-tv. Dabei kann es durchaus möglich sein, dass die Seitenbetreiber nichts von diesem Verfahren wissen, da die Canvas-Fingerprints meistens von den Vermarktern auf der Seite positioniert werden. 107 Seiten der Top-100.000 verwenden außerdem die selbst-wiederherstellenden Evercookies.

Im Gespräch mit den Kollegen von heise online äußerte sich der am häufigsten erwähnte Vermarkter Ligatus zu den Ergebnissen: Nach Angaben des Unternehmens handele sich dabei um einen anonymisiert durchgeführten Testlauf, der nur Forschungszwecken dienen soll. In einem Statement, das uns vorliegt, heißt es weiter, bei dem Testlauf seien „anonyme ID’s ohne Rückschlussmöglichkeit auf konkrete User“ gesammelt und dabei „keinerlei personenbezogene Daten erhoben“ worden. Auch seien während der Testphase keine Nutzerdaten für operative Zwecke gespeichert worden oder „in die Optimierung beziehungsweise Auslieferung von Werbung“ im Netzwerk des Vermarkters eingeflossen. Der Test sei inzwischen beendet, aktuell gebe es keine Pläne, die Technologie weiter einzusetzen, da sie keinen Vorteil für die eigenen Optimierungs-Algorithmen habe. Diese stützten sich „auf die generelle Erkennung von Mustern im Nutzungsverhalten und nicht auf Cookies oder die Wiedererkennung konkreter User“.

Ein Auszug aus den Ergebnissen der Studie: Es wurden auch bei 144 deutschen Seiten Fingerprinting-Mechanismen entdeckt. (Screenshot: securehomes.esat.kuleuven.be)

Die vollständigen Ergebnisse der Arbeit sind noch nicht auf der Webseite verfügbar, jedoch kann der Text schon im vollen Umfang eingesehen werden.

via www.heise.de

Wieder an paar Hosts mehr für einen 127.0.0.1 redirect.

“ Evercookie: Das fast unlöschbare Cookie “ http://www.golem.de 23. September 2010

Ist also nicht wirklich neu.

Es gibt ja noch weitere Methoden wie Liste aller Fonts&Plugins oder Timer-Drift.

Ghostery zeigt aber, wie einfach und schnell sich gute Plugins durchsetzen können. So gesehen wäre schön, wenn ein Krümelmonster-Plugin sich der Cookies annehmen würde.

Und was trägst Du bei 127.0.0.1 ein ? Die meisten Resolver können ja leider kein

“ * . spamdomain . abc “ oder “ ads . * . com “ o.ä.

Opera kann zumindest “ www. * . sonstwas . * /ad-images/* “ u.ä. relativ bequem.

Im Prinzip ist man wegen Unflexibilität und etwas Mühseligkeit von Proxomitron, Glimmer-Blocker, Adblocker-Listen usw. auf die fertigen Listen angewiesen und bessert nur hin und wieder dort was nach was leider nicht über Feedback wieder in die Listen einfliesst.

als normaluser der hier gerne liest um immer mal solche dinge zu erfahren frage ich mich nun: was tue ich dagegen? technisch gesehen.

mal ehrlich, ich bin auch nicht abgeneigt hier strafrechtlich vorzugehen.

Mit Sandboxie hat auch das Evercookie keine Chance.

Wenn die Sandbox gelöscht wird sind die Cookies auch weg.

@maddin: Kommt drauf an wie wichtig es Dir ist und wieviel Unbequemlichkeit Du bereit bist dafür in Kauf zu nehmen! Meistens scheitert es nämlich daran das die Leute einfach zu bequem sind und auf das „Surf Vergnügen“ nicht verzichten wollen.

Ich als IT-ler werde überall und fortwährend aufgefordert „EierlegendeWollmilchSäue“ zu erschaffen.

Alle wollen das ich ihre Systeme in einen Hochsicherheitstrakt verwandele um mir dann hinterher zu sagen: „Jetzt geht aber das nicht mehr und das funktioniert auch nciht mehr. Und ewig diese nervigen Fragen ob ich das wirklich willl!“

Und das Ende vom Lied ist: Nach kurzer zeit ist überall der Haken bei „Nicht mehr nachfragen“ gesetzt und die Systeme sind wieder genauso unsicher wie vorher.

Und mal ehrlich….strafrechtlich vorgehen ??? *kopfschüttel*

Wenn es in Deutschland nicht einmal möglich ist die NSA wegen ihrer Machenschaften anzuklagen…glaubst Du wirklcih irgendein Staatsanwalt interessiert sich für deine Strafanzeige weil irgendwelche Webseiten dir Kekse auf den Rechner schieben?!

Das glaubst Du jetzt nciht wirklich, oder?!

Ich werde die Netzwerke, zumindest die großen, und die oben genannten, in meiner Fritzbox blacklisten.