Ein sechsköpfiges Forschungsteam der israelischen Ben-Gurion-Universität unter Leitung des für kuriose Forschungsziele durchaus bekannten Ben Nassi hat es geschafft, über einen sogenannten Seitenkanalangriff kryptografische Schlüssel erfolgreich wiederherzustellen, indem es einfach Strom-LED durch handelsübliche Videokameras verschiedener Typen aufzeichnete.

Kryptoschlüssel durch Stromschwankungen zu ermitteln

Die Entdeckung mutet spektakulär an. So lassen sich geheime Schlüssel von einem Gerät aufgrund von Schwankungen in dessen Leistungsaufnahme wiederherstellen. Denn diese Schwankungen werden in der Betriebsanzeige-LED durch geringe Farb- und Helligkeitswechsel dargestellt.

Die Schwankungen reichten aus, um einen 256-Bit-ECDSA-Schlüssel von einer Smartcard sowie einen 378-Bit-SIKE-Schlüssel von einem Samsung Galaxy S8 wiederherzustellen. Per Videoaufnahme wurde dabei die Power-LED eines Logitech-Z120-USB-Lautsprechers beobachtet, der an denselben USB-Hub wie das Galaxy S8 angeschlossen war.

Erhöhung der Messfrequenz liefert Datenfülle

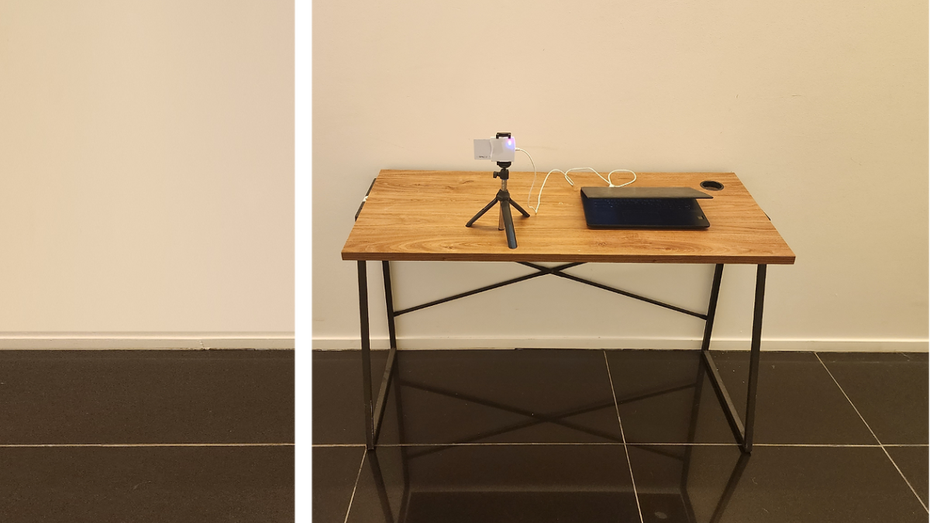

Für den erfolgreichen Angriff war es erforderlich, die LED im Vollbild zu erfassen. Dieses Vollbild nahmen die Forscher:innen und erhöhten die Framerate von 60 FPS auf die Geschwindigkeit des Rolling Shutters von 60.000 Messungen pro Sekunde.

Beim Rolling-Shutter-Verfahren erfasst die Kamera ein Bildsegment in der Regel Zeile für Zeile und nicht das gesamte Bild auf einen Streich. So entsteht ein Komplettbild aus vielen einzelnen Fotos, was eine Fülle auswertbarer Daten bedeutet.

Bild für Bild wertete das Team nun die Daten aus und konnte so RGB-Werte extrahieren, anhand derer wiederum der Stromverbrauch berechnet werden konnte, was im Nachgang reichte, um geheime Schlüssel zu ermitteln.

Dabei reicht ein Abstand von bis zu 16 Metern zum beobachteten Gerät völlig aus. Damit konnte das Forschungsteam die Angriffe Hertzbleed und Minerva auslösen, die erst kürzlich mit relativ neuen kryptografischen Bibliotheken entdeckt wurden.

Gegenmaßnahmen recht einfach

Nassis Team empfiehlt als Gegenmaßnahme zu diesem und anderen neuartigen Angriffen, dass kryptografische Bibliotheken keine Informationen preisgeben und Hardwarehersteller Sicherheitsvorkehrungen treffen sollten. Dazu gehöre die Verwendung statischer LED, die weder den CPU-Status noch die Auslastung melden, und die Entkopplung des Stromverbrauchs von den LED.

Im vollständigen Bericht beschreiben Nassi und seine Forschungskolleg:innen den Angriff im Detail.