Kryptowährung und Cybersicherheit: So schützen Anleger ihre E-Wallets

Beim Auf und Ab der Kryptowährungen bleibt ein Trend konstant: Es strömen immer neue Anleger an die Kryptobörsen. Viele investieren zum ersten Mal in eine digitale Währung – und sind sich der damit verbunden Sicherheitsrisiken nicht bewusst.

Im Darknet und einschlägigen Foren werden immer wieder Methoden diskutiert, um an die digitalen Coins zu gelangen. Hier sind die vier häufigsten Angriffsvektoren von Hackern sowie Tipps und Empfehlungen, wie sich E-Wallets schützen lassen.

Lauschangriff: Reverse-Proxy-Phishing

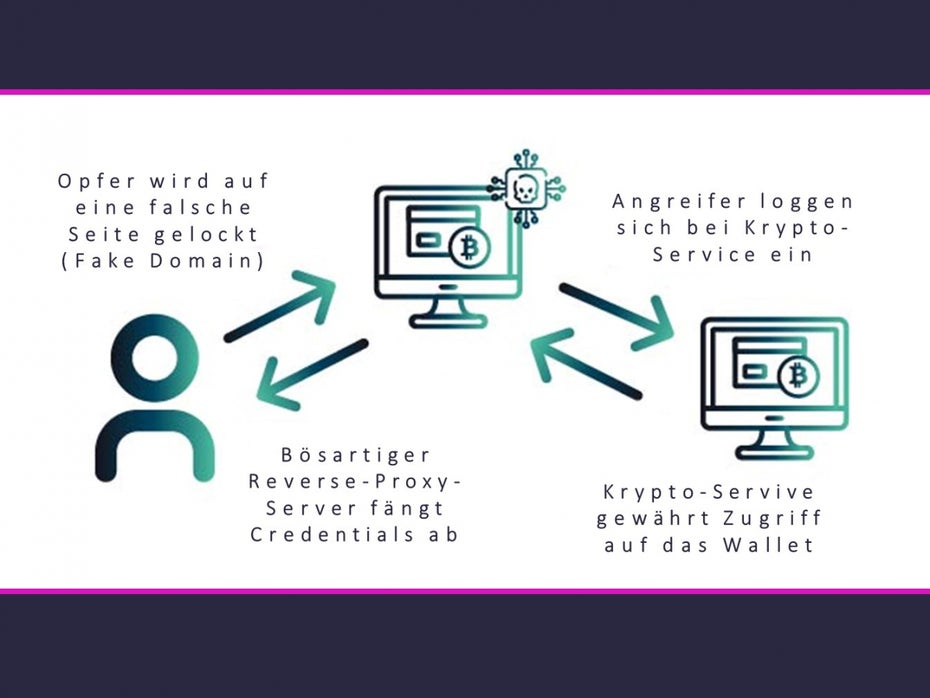

Phishing ist die Betrugsmasche, um sensible Informationen abzufangen und Konten zu knacken. Das ist auch bei Krypto-Wallets nicht anders. Allerdings kommt hier eine spezielle Form zum Einsatz. Reverse-Proxy-Phishing ist eine Art Domain-Spoofing-Man-in-the-Middle-Angriff. Ähnlich wie bei einem Lauschangriff im Spionagefilm hören Angreifer dabei heimlich den Verkehr zwischen zwei ahnungslosen Parteien ab.

Beliebt ist diese Methode, weil Cyberkriminelle dadurch der Zwei-Faktor-Authentifizierung (2FA) ein Schnippchen schlagen können. Das Authentifizierungsverfahren gilt als besonders effektiv, Dritte daran zu hindern, sich mittels geleakter oder gestohlener Logindaten in fremde Geldbörsen einzuhacken. Reverse-Proxy-Phishing nimmt deshalb einen kleinen Umweg in Kauf. Über eine Phishing-E-Mail wird der Besitzer einer E-Wallet auf eine falsche Seite gelockt, die der Originalseite zum Verwechseln ähnlich sieht. Das Problem: Die Fake-Domain wird auf einem bösartigen Reverse-Proxy-Server gehostet. Dieser schaltet sich zwischen den Server des Opfers und den Server der legitimen Anmeldeseite. Daher der Name „Man in the Middle“ (MitM). Einmal positioniert, kann der Reverse-Proxy-Server den kompletten Datenverkehr beobachten.

(Grafik: Digital Shadows)

Als nächstes wird die legitime Anmeldeseite abgerufen und eine Kopie für das Opfer geladen. Gestohlene SSL-Zertifikate sorgen dafür, dass der Browser des Opfers keinen Verdacht schöpft. Nichtsahnend meldet sich der Besitzer bei seiner E-Wallet an – und zwar wie von 2FA vorgeschrieben mit beiden Credentials. Der bösartige Server nimmt die dankend entgegen, loggt sich auf der legitimen Anmeldeseite ein und räumt die E-Wallet leer.

Was tun?

Ist er erst einmal dazwischen geschaltet, lässt sich der Reverse-Proxy-Server nicht so leicht abschütteln. 2FA mit Sicherheitsschlüssel (Hardware-Token) können solche Angriffe meist abwehren. Allerdings werden solche Token eher selten genutzt.

Die beste Verteidigung gegen Phishing: Klickt nicht auf verdächtige E-Mails und Links! Auch wenn es schnell gehen soll, lohnt sich ein zweiter Blick auf Website und URL. Betrüger sind beim Nachbauen legitimer Seiten beängstigend gut. Am besten navigiert man zu seiner E-Wallet direkt über die Homepage des Anbieters – und nie über E-Mails oder Drittseiten.

Kryptojacking: Entführte Rechenpower

Beim Kryptojacking haben es Angreifer auf die Rechenleistung eines Computers abgesehen. Die CPU wird entführt und von Botnets zum Mining von Kryptowährung genutzt. Die Rechner infizieren sich über bösartige Links und verwandeln sich in fremdgesteuerte Zombies. Die Mining-Malware läuft dabei im Hintergrund ab und wird manchmal jahrelang nicht bemerkt – auch nicht von Antiviren-Software.

Bei webbasiertem Kryptojacking werden Skripte verwendet, die auf einer Website oder Domain laufen. Landet man beim Surfen im Web auf dem infizierten Host, läuft das Mining über den Browser ab. 2017 wurden so ein Wi-Fi-Netzwerk von Starbucks-Filialen gehackt. Gäste, die über das kostenlose WLAN ins Internet gingen, schürften so ganz nebenbei auch Kryptowährungen.

Was tun?

Wenn kein Geld abhandenkommt, ist das Fremd-Mining dann überhaupt ein Problem? Ja, denn über kurz oder lang verschlechtert sich die CPU-Leistung des Rechners. Auch die Lebensdauer der Hardware-Komponenten verringert sich.

Es gibt durchaus Anzeichen für verstecktes Mining. Steigt die CPU-Auslastung eures Rechners rapide an, ist er lauter als sonst oder startet er extrem langsam, kann das an Kryptojacking liegen. Browser-Plugins wie Adblock und Minerblock können vor webbasiertem Kryptojacking schützen. Ansonsten gilt auch hier: Finger weg von verdächtig aussehenden E-Mails und Vorsicht beim Nutzen von Public WLAN.

Clipping: Umleiten von Transaktionen

Clipping findet während der Transaktion von einer E-Wallet zur anderen statt. Über einen Backdoor-Trojaner wird zunächst eine spezielle Malware eingeschleust, der Kryptowährung-Clipper, der sich in gängigen Apps (etwa einem PDF-Reader), in Handyspielen und neuerdings in Covid-19-Trackern versteckt.

Wie bei der Banküberweisung muss auch bei Kryptwährungen ein Empfänger beziehungsweise die Wallet-Adresse in Form eines Codes angegeben werden. Beim Eingeben der Daten nutzen viele Anwender der Einfachheit halber die Copy-&-Paste-Funktion. Wer will sich schon lange Zahlenreihen merken und diese händisch eintippen? Darauf hat der Clipper gewartet. Er holt die E-Wallet-Adresse aus der Zwischenablage (dem Clipboard) und ersetzt sie mit der Wallet-Adresse des Angreifers. Beim Einfügen ins Überweisungsformular fällt der Austausch kaum auf und die Bitcoin wandern ungehindert in fremde Hände.

Was tun?

Clipping-Angriffe lassen sich recht einfach entschärfen, indem man immer doppelt überprüft, ob bei der Überweisung die kopierte Wallet-Adresse auch mit der eingefügten Adresse übereinstimmt. Wenn die Adresse als QR-Code zur Verfügung steht, erübrigt sich das Kopieren und Einfügen sogar ganz. Wer bei großen Summen auf Nummer sicher gehen will, kann zunächst nur eine kleine Summe transferieren und prüfen, ob die Coins sicher angekommen sind. Apps fürs Smartphone verlangen immer wieder Zugriff auf die Zwischenablage. Bei den wenigsten ist diese Zugriffsanfrage auch gerechtfertigt. Deshalb beim Download von Apps über die offiziellen App-Stores gehen und dort die User-Bewertungen kritisch hinterfragen.

Dusting: Fährte legen und folgen

Das Dusting von Kryptowährungen ist etwas komplexer. Die Krypto-Wallet wird deanonymisiert. Winzige Mengen von Krypto-Staub werden an eine Wallet gesendet, um sie zu markieren. Angreifer können dieser Spur folgen, Transaktionen beobachten und die Adressen auf der Blockchain analysieren. In der analogen Welt wäre das so, als würde man einen Geldschein zuerst mit einem Tracker versehen, um ihn dann in die Brieftasche einer Person einzuschmuggeln. Sobald mit dem markierten Geldschein gezahlt wird, lassen sich Identität und E-Wallet herausfinden.

(Screenshot: Digital Shadows)

Ein erfolgreiches Dusting ist oft nur der Startpunkt für ausgeklügelte Spear-Phishing-Kampagnen. Angreifer können sich gegenüber Handelsplattformen und Kryptobörsen als reale Anleger ausgeben und eine erneute Überweisung von angeblich nicht erhaltener Bitcoin verlangen. Ausgestattet mit Wallet-Adresse und Transaktionsnummer stehen die Erfolgschancen deutlich höher, damit durchzukommen.

Was tun?

Der beste Weg, um Dusting-Angriffe zu verhindern, ist, für jede Transaktion eine neue Wallet-Adresse zu generieren. Einige Wallets erlauben es auch, Gelder zu parsen beziehungsweise kleinere, verdächtige Einzahlungen zu markieren und sie für Transaktionen zu sperren. Oder um beim Vergleich oben zu bleiben: Man vermeidet es, mit Geldscheinen zu zahlen, die plötzlich in der Brieftasche auftauchen. Wird der „Staub“ nicht bewegt, lässt er sich auch nicht nachverfolgen. Überhaupt sollten Anleger Transaktionen genau beobachten. Wallet-Apps helfen, den Überblick zu behalten und melden selbst Kleinstbeträge.

Fazit

Man-in-the-Middle, Hijacking, Clipping und Dusting – keine der Techniken ist wirklich neu. Sie wurden lediglich auf ein neues Angriffsziel ausgerichtet. Je mehr Kryptowährung zum Mainstream wird, desto lukrativer gestalten sich Angriffe auf digitale Geldbörsen und Kryptomining. Anlegern bleibt hier nichts anderes übrig, als sich über aktuelle Betrugsmaschen und Angriffstechniken auf dem Laufenden zu halten. Wachsam bleiben kann anstrengend sein, ist aber immer noch der sicherste Weg.