Microsoft Exchange: Viele Hackergruppen nutzen „Bedrohungslage Rot“ aus

Es sind immer wieder die gleichen Probleme: Hacker finden eine Schwachstelle in Microsoft Exchange, Microsoft launcht ein Update – und viel zu wenige Unternehmen aktualisieren. Der Riese aus Redmont hat bei der nun grassierenden Hacking-Welle jedoch auch einen Teil dazu beigetragen: Obwohl die Lücke schon im Januar bekannt wurde, konnte er sie erst im März stopfen. Währenddessen stürzten sich Gruppen von Hackern auf ungeschützte Systeme. Der ehemalige Direktor der US Cyber Security Agency, Chris Krebs, geht davon aus, dass alle Exchange-Server, die zwischen dem 26. Februar und dem 3. März 2021 online waren, auch gehackt worden sind.

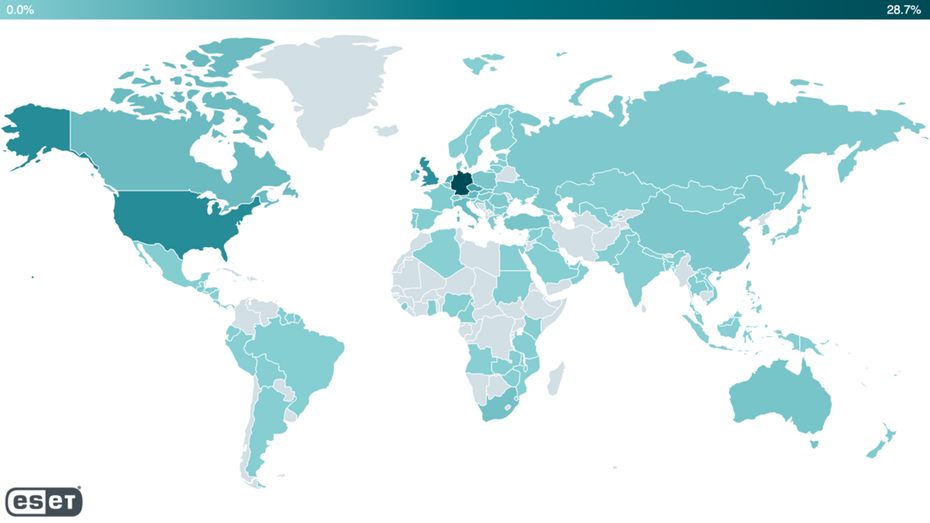

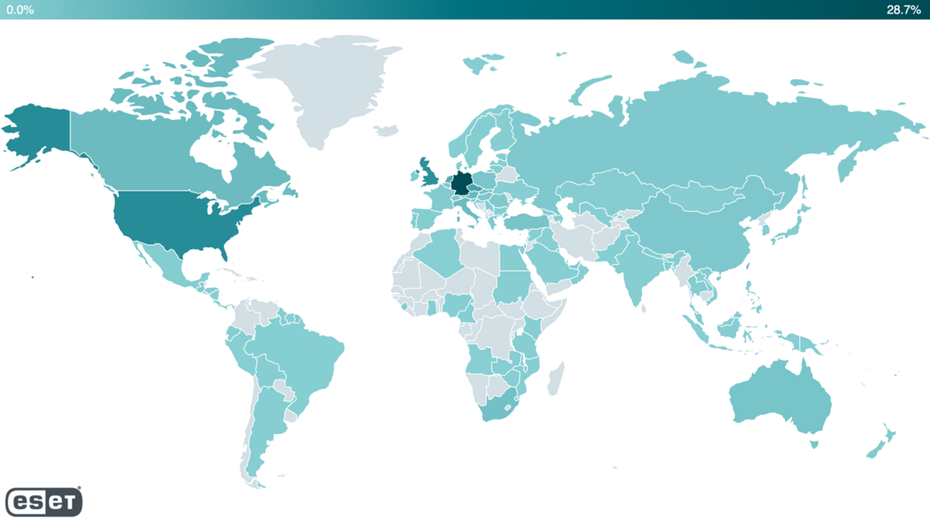

Laut internationalen Experten ist Deutschland weltweit am meisten betroffen. (Grafik: ESET)

26.000 verwundbare Server – Umweltbundesamt legt Mail-Server auf Eis

Das BSI hat bereits im Oktober vor patchbaren Sicherheitslücken in der Suite gewarnt und Warnstufe Orange ausgegeben. Nach der neuen Lücke kam die „Bedrohungslage Rot“ im März hinzu. 26.000 verwundbare Exchange-Server zählte die Sicherheitsagentur, das BSI geht bei der Mehrzahl von einem Befall aus. Bestätig sind die Kompromittierungen von acht Behörden. Das Umweltbundesamt und das Amt für Verwaltungsdienstleistungen haben ihre Mail-Server in Quarantäne geschickt. Bei dieser neuen Variante warnt das BSI, dass Hackergruppen bereits vielerorts Kontrollsoftware auf den übernommenen Systemen installiert haben. Darüber halten sie weitere Wege auf den Server offen und verhindern das Funktionieren der Patches. Das BSI hat eine Sonderseite online gestellt, auf der es Maßnahmen und Software zusammengestellt hat.

Deutsche Infrastruktur besonders angreifbar

Deutsche Unternehmen sind im Verhältnis häufiger von den Angriffen betroffen. In den USA geht man zum Beispiel nur von 30.000 betroffenen Servern aus – bei einer sehr viel größeren Gesamtzahl. Das liegt laut Experteneinschätzungen daran, dass deutsche Organisationen die Cloud meiden und Exchange im eigenen Haus oder angemieteten Rechenzentren betreiben. In der Cloud-Version Exchange Online existieren die besagten Lücken nicht. Außerdem werden die Cloud-Varianten automatisch upgedatet, während hierzulande auch noch viele alte Angriffswege bestehen, weil Administratoren dringend benötigte Patches nicht einspielen. Weltweit spielen leicht zu erratende Passwörter und schleppende Update-Aktivitäten eine große Rolle bei der rasanten Ausbreitung kompromittierter Exchange-Server.

Hackergruppen aus aller Welt

Mittlerweile haben Sicherheitsfirmen die Aktivitäten ausgewertet, die auf die Exchange-Lücken folgten. Zunächst war bekannt geworden, dass eine vermeintlich chinesische Hackergruppe, die Microsoft „Hafnium“ nennt, darüber aktiv US-Server angreift. China hat eine Teilnahme an diesen Aktivitäten bestritten. Mittlerweile veröffentlichte die IT-Sicherheitsfirma ESET eine Liste von über zehn Gruppen, die Tausende Server angegriffen haben sollen. Die meisten davon ordnen die Experten in den Bereich „Spionage“ ein. Eine Gruppe infiltriert Exchange-Server, um darüber Kryptowährung zu schürfen. Die Spezialisten befürchten zudem, dass auch Cyberkriminelle die Lücken ausnutzen, um in der Folge Lösegeld zu erpressen. In der Szene kursieren diverse Szenarien, wie die Übernahme von Systemen in so kurzer Zeit geschehen konnte. Zum Teil nutzten Hacker die Lücken, bevor sie offiziell entdeckt worden waren. Denkbar ist, dass Sicherheitsforscher gehackt worden sind oder es bei Microsoft selbst ein Einfallstor gegeben hat.