Deine Mitarbeiter öffnen keine Phishingmails – sicher?

Erst Anfang des Jahres hat Europol Cyberkriminelle dingfest gemacht, die Phishingmails an Mitarbeiter von Banken verschickt hatten und so mehr als eine Milliarde Euro erbeuten konnten. Das ist nur in diesem Ausmaß eine Ausnahme: Laut einer von Bitkom und Bundesverfassungsschutz vorgestellten Studie waren innerhalb von zwei Jahren acht Prozent der befragten Unternehmen in ihrer digitalen Kommunikation ausgespäht worden. Weitere 20 Prozent nahmen an, betroffen gewesen zu sein. Ihr glaubt, dass so etwas in eurem Unternehmen nicht passieren könnte, weil ihr fest überzeugt seid, dass eure Mitarbeiter nicht auf plumpe Maschen hereinfallen würden? Phishing-Simulationen stellen eure Annahmen auf die Probe.

Die Gefahr: Maßgeschneiderte Phishing-Attacken statt Massenmails

Das Problem: Phishingmails sind längst nicht mehr ungelenke Anfragen vermeintlicher Milliardäre, die ihr Erbe teilen wollen und dafür nur einen Klick erbitten. Eine wesentliche Gefahr liegt nach Angaben des ENISA Threat Landscape Report 2017 in der massiven Zunahme von professionellen Spear-Phishing-Attacken, die exakt auf ihre Angriffsziele zugeschnitten wurden. Der wesentliche Teil der Masche ist jedoch gleich geblieben: Dringlichkeit suggerieren, um den Empfänger unter Stress zu setzen und zu Kurzschlusshandlungen zu animieren. Eine wütende Mail mit Kritik an einem Produkt des Unternehmens im Postfach des Kundensupports? Eine angeblich seit Monaten nicht beantwortete Bewerbung, auf die ein Personaler hingewiesen wird? Gerade bei besonders hohem Nachrichtenaufkommen kann es durchaus passieren, dass nicht jede Mail gründlich auf Auffälligkeiten, zum Beispiel Unstimmigkeiten in der Absenderadresse, überprüft wird.

Mit agilem Recruiting die richtigen Talente finden und binden – in unserem Guide erfährst du, wie es geht!

Das ist menschlich und nachvollziehbar, kann aber teuer werden: Neben den direkten Schäden und den Kosten für die technische Behebung des Problems wird in der Regel eine rechtliche Beratung beziehungsweise Vertretung nötig. Darüber hinaus müssen potenziell betroffene Kunden und Dienstleister kontaktiert und über den Vorfall informiert werden. Gegebenenfalls fallen noch Kosten für Lösungen an, die sicherstellen sollen, dass die Identitäten von Betroffenen nicht missbraucht werden. Und nicht zu unterschätzen: Der Vertrauens- und Reputationsverlust.

Phishing-Simulationen als Teil von Trainings

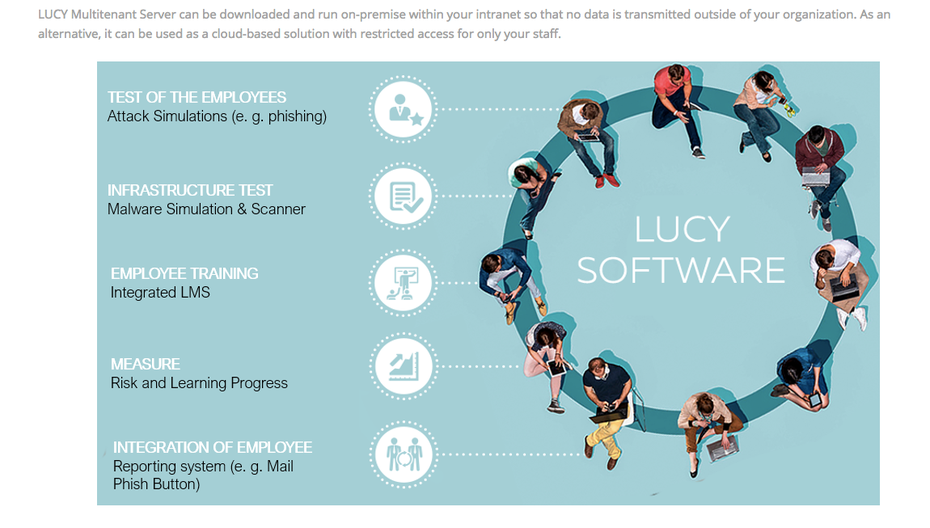

Mitarbeiter und Infrastruktur können mit Tools wie Lucy auf ihre Durchlässigkeit gegenüber Cyberattacken getestet werden. Durch die Integration von Analysen und Trainings ergibt sich ein Lernzyklus. (Screenshot: lucysecurity.com/t3n.de)

Aufmerksame Mitarbeiter, die für mögliche Gefahren sensibilisiert sind, stellen ein wesentliches Element funktionierender IT-Sicherheitsstrategien dar. Dort setzen Phishing-Simulationen wie Sosafe, Lucy, Phish Insight oder Sophos an: Mit ein paar Klicks lassen sich harmlose Phishing-Angriffe erstellen. Meist können auch individuelle Einstellungen vorgenommen, Templates eingespeist und verschiedene Taktiken, Motive und Schwierigkeitsgrade getestet werden. Darauf folgt die Analyse: Wie oft wurden Mails geöffnet? Wurden Links und Anhänge angeklickt? Hat jemand sensible Daten eingegeben? Wichtig: Die Anonymität der Mitarbeiter muss gewährleistet sein. Eigentlich alle Lösungen verknüpfen mit der Simulation auch Trainingsangebote, zum Beispiel Quizze oder Videos. Einige Zeit nach Abschluss der Trainings kann der Fortschritt dann mit erneuten Angriffssimulationen überprüft werden.

Erfahrungsbasiertes Lernen

Hat ein Mitarbeiter im Rahmen der Simulation tatsächlich sensible Daten eingegeben, wird er sich im Nachhinein vermutlich kräftig erschrecken. Immerhin hätte er seinem Arbeitgeber möglicherweise erheblichen Schaden zugefügt, wenn es sich nicht um einen harmlosen Test gehandelt hätte. So wird sehr eindrücklich vermittelt, warum es wichtig ist, sich mit geeigneten Vorsichtsmaßnahmen auseinanderzusetzen und dass jeder einzelne Mitarbeiter Verantwortung für die IT-Sicherheit des Unternehmens trägt.