Kein Vertrauen in die Cloud? Cryptomator verschlüsselt eure Daten bei Dropbox, Google und Co. [Update]

(Bild: Shutterstock / Nomad_Soul / Cryptomator, Montage: t3n)

Cryptomator in Version 1.0 erschienen

Update vom 9. März 2016: Etwas mehr als ein Jahr nach dem Release der Beta-Version ist Cryptomator jetzt in der finalen Version 1.0 veröffentlicht worden – mit Apps für iPhone und iPad sowie Versionen für Mac OS X, Linux und Windows. Im App-Store von Apple ist Cryptomator für den Einführungspreis von 1,99 Euro erha?ltlich, eine Version fu?r Android ist nach Angaben der Entwickler in Arbeit. Auf der Homepage von Cryptomator ko?nnen die Versionen fu?r Windows, Mac OS X und Linux kostenfrei runtergeladen werden – wer den Entwicklern etwas Gutes tun will, kann das über ein „Pay-what-you-want“-Modell tun.

Cryptomator ist Open Source, Informationen über das Dateisystem und die Verschlüsselung finden Nutzer außerdem auf cryptomator.org/architecture. Der Quellcode ist auf GitHub erhältlich.

Cloud-Dienste: Deutschland nur im Mittelfeld

Cloud-Dienste sind ein Milliarden-Geschäft. Gerade erst hat Apple 1,7 Milliarden Euro in neue Rechenzentren investiert, für die vergangenen Jahre haben Branchenverbände und Marktforscher Wachstumsraten von bis zu 120 Prozent prophezeit. Nicht nur im privaten Bereich, auch für Unternehmen und Freiberufler sind Dienste wie Dropbox, Google Drive, OneDrive oder Box nicht mehr aus dem Alltag wegzudenken.

So soll Apples neues Rechenzentrum in Dänemark aussehen. (Bild: Apple)

Zwar liegt Deutschland bei der Nutzung von Cloud-Speichern stärker auf Verschlüsselung zu setzen.

Daten in der Cloud: Eine Frage von Verfügbarkeit und Vertraulichkeit

Der Entwickler Sebastian Stenzel hat für dieses Problem eine Lösung gefunden. Stenzel, der gemeinsam mit Tobias Hagemann auch schon die Passwortverwaltung tooPassword entwickelt hat, will Nutzern mit Cryptomator das Verschlüsseln von Daten in der Cloud ermöglichen.

„Die Idee entstand wie bei tooPassword aus eigenem Bedarf heraus“, sagt Stenzel. Hinter allem habe die Frage gesteckt, was ihm für seine Daten wichtig sei. Insbesondere zwei sogenannte Schutzziele habe er sich dabei gesteckt: Verfügbarkeit und Vertraulichkeit.Cloud-Dienste: „Die garantierte Ausfallsicherheit liegt um das hundertfache höher als bei heimischen Lösungen.“

In Sachen Verfügbarkeit habe er guten Gewissens auf bestehende Lösungen zurückgreifen können: „Selbst der Amazon-S3-Reduced-Redundancy-Storage-Space speichert Daten weltweit mehrfach redundant. Die garantierte Ausfallsicherheit liegt um das hundertfache höher als bei heimischen Lösungen. Und gegen Aufpreis kriegt man sogar noch erhöhte Redundanz. Was bringt mir meine Backup-Festplatte, wenn sie im selben Raum wie mein Computer steht? Ein Brand und weg sind meine Daten.“

Anders habe das allerdings bei der Vertraulichkeit ausgesehen – zwar gebe es Cloud-Anbieter, die versprechen, die Daten serverseitig zu verschlüsseln, doch wie könne man das kontrollieren? Und: „Ein Nutzer, der glaubt zu wissen, wo seine Daten landen, belügt sich selbst. Private Dokumente landen bei mir deshalb nach wie vor nur auf lokalen Speichermedien.“ Es werde schon keinen Hardwareschaden geben, fügt er augenzwinkernd hinzu.

Der Lösungsansatz von Cryptomator: Open Source

Um trotzdem beide Ziele zu erreichen, hat er sich auf die Suche nach Tools gemacht, die Daten clientseitig verschlüsseln. Und er ist fündig geworden: „Viivo, Boxcryptor, SafeMonk und cloudfogger haben alle das geleistet, was ich brauche. Zumindest auf den ersten Blick. Der zweite Blick offenbarte dann jedoch: Account-Erstellungs-Zwänge, Abogebühren, Authentifizierung gegen die Server der Anbieter und dergleichen.“

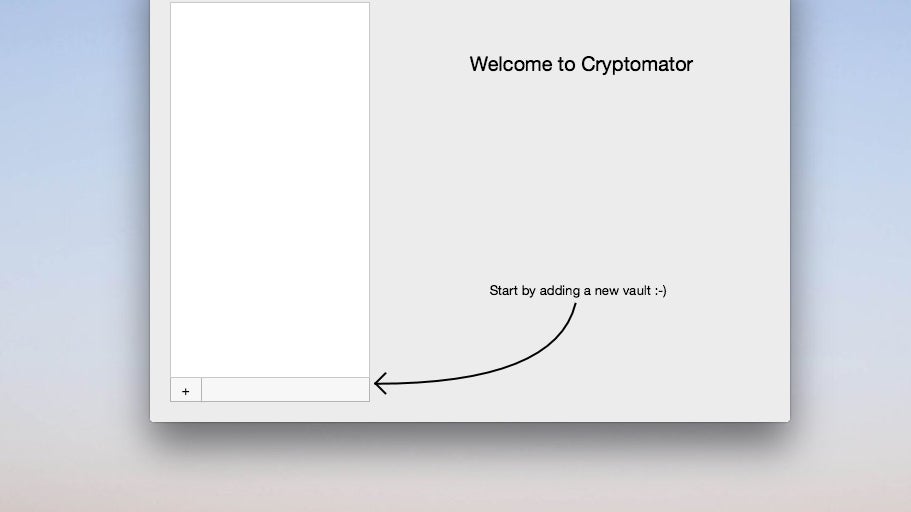

Cryptomator ist extrem einfach zu bedienen. (Screenshot: t3n/Cryptomator)

Und: Sein Vertrauensproblem habe nach wie vor bestanden. „Zwar hätte ich meinem Cloud-Storage-Provider jetzt nicht mehr zu vertrauen brauchen, doch ich müsste Boxcryptor vertrauen, dass die nicht in der Lage sind, meinen Schlüssel zu entschlüsseln.“ Also hat er sich selbst an die Arbeit gemacht – und Cryptomator entwickelt. Sein Lösungsansatz: Open Source. Nur wenn die Community kontrolliere, dass die Software frei von Backdoors ist, sei sie vertrauenswürdig. Positiver Nebeneffekt: „Schwachstellen fallen sofort auf und werden berichtet.“„Ok, liebe NSA, ihr dürft meine Daten haben, aber ich fordere, dass ihr euch das mindestens 43 Milliarden Dollar kosten lasst.“

Nachdem Stenzel bei der Schlüsselherleitung zunächst auf PBKDF2 gesetzt hat, ist er nach einem Hinweis aus der Community noch mal umgeschwenkt. Statt PBKDF2 nutzt Cryptomator jetzt Scrypt, eine Passwort-basierte Schlüsselableitungsfunktion, die 2010 von Colin Percival veröffentlicht wurde – eben weil bcrypt oder PBKDF2 gegen Brute-Force- und Wörterbuch-Angriffe verwundbar sind. „Statt anzugeben, wie viele Jahrtausende ein Brute-Forcer sich die Zähne ausbeißen würde, ist doch die Fragestellung nach dem Budgetaufwand von Interesse, wenn man mit parallel arbeitender Spezialhardware (ASICs) innerhalb eines vorgegebenen Zeitraums ein Passwort knacken will“, sagt Stenzel. Und da habe er sich gesagt: „Ok, liebe NSA, ihr dürft meine Daten haben, aber ich fordere, dass ihr euch das mindestens 43 Milliarden Dollar kosten lasst.“

Cryptomator nutzt WebDAV – eine speicherschonende Lösung

Die genauen kryptografischen Details hat Stenzel auf der Website von Cryptomator offengelegt, um „dem Internet“ den Reviewprozess zu vereinfachen. „Ich lehne jede Form von ‚Security by Obscurity‘ ab. Wer Kerkhoffs’ Prinzip kennt, weiß, dass die Offenlegung keine Risiken birgt.“ Zudem setze er bei sämtlichen kryptografischen Operationen bewusst nur auf ausgereifte Bibliotheken. Einzige Ausnahme: das Verfahren, das zur Dateinamensverschlüsselung zum Einsatz kommt. Seine Eigenimplementierung des RFC 5297 bestehe jedoch alle offiziellen Testvektoren.

Auch bei der weiteren Umsetzung von Cryptomator hat Stenzel auf Open-Source-Projekte zurückgegriffen. Unter anderem:

- BouncyCastle (reichhaltige Bibliothek an kryptografischen Funktionen)

- Jetty (der eingebettete Server)

- Jackrabbit (für die WebDAV-Implementierung)

- Guice, Apache Commons, Jackson, JUnit, Log4 (im weitesten Sinne „konventionelle“ entwicklungsunterstützende Bibliotheken)

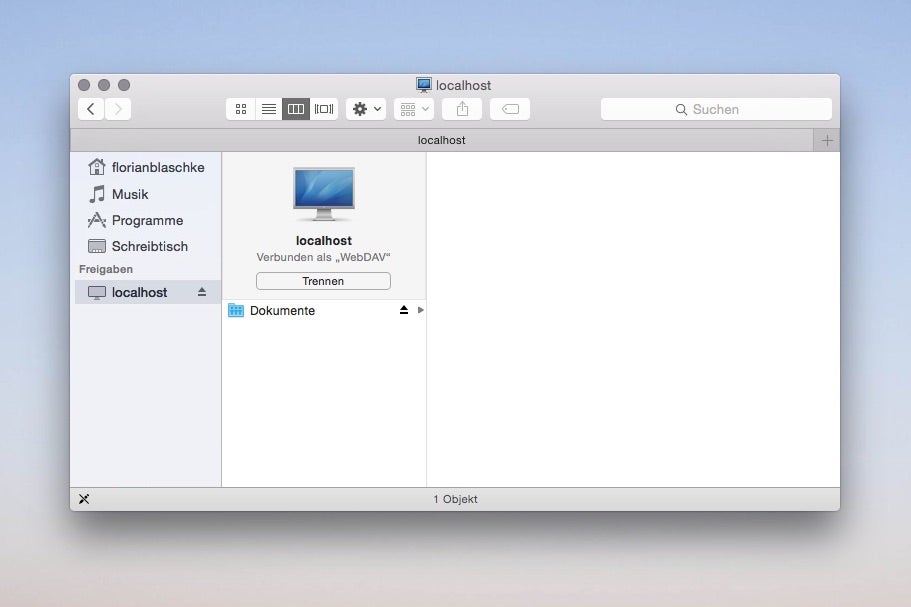

Cryptomator selbst ist – fast schon altmodisch – eine Java-Anwendung mit JavaFX-Frontend. In ihr legt der Nutzer einen Ordner-Namen fest, den er überall auf seinem Rechner – also auch in einem Cloud-Verzeichnis von Dropbox, Google Drive, OneDrive oder einem der anderen Anbieter anlegen kann. Dieser Ordner wird mit einem eigenen Passwort versehen und dann per AES mit einem 256 Bit langen Schlüssel gesichert. Entsperrt der Nutzer sein Verzeichnis wieder, lässt Cryptomator das Verzeichnis per Shell-Befehl mounten, sodass über den Finder oder ein ähnliches Programm via WebDAV automatisiert darauf zugegriffen werden kann. Der Vorteil: Dadurch, dass diese Laufwerke rein virtuell sind, wird auch kein Speicherplatz verschwendet.

1 von 7

War der Port des lokalen WebDAV-Serverprozesses in der ersten Version noch konfigurierbar und hatte jeder Vault noch eine eigene Serverinstanz auf einem individuellen Port, ist das in der aktuellen Version anders. Inzwischen laufen alle Vaults über einen Server, und das mit einem individuellen Pfadprefix in der URL, der bei jedem Mount zufällig generiert wird. Der Vorteil: mehr Convenience. Der Nachteil: Automatisierte Speicherlösungen funktionieren mit Cryptomator nicht, da diese jedes Mal mit einer neuen URL zurecht kommen müssten.

Aktuell befindet sich Cryptomator noch in der Beta-Version, weshalb Stenzel auch empfiehlt, das Tool nur mit Daten zu nutzen, die sich im Falle eines Falles wiederherstellen lassen. Doch in unserem Test funktionierte das Programm einwandfrei. Einziges Manko: Der Nutzer braucht seinen Rechner, um auf die Daten in der Cloud zuzugreifen, der Zugriff via Web-Interface ist naturgemäß nicht möglich. Neben der von uns getesteten Version für Mac OS gibt es Cryptomator auch als Windows- und Linux-Version sowie als Generic JAR-File. Eine iOS-App ist geplant, eine Android-Portierung, so Sebastian Stenzel, sollte sehr einfach sein, da die Desktop-App Java nutzt. „Hier hoffe ich auf die Community.“

Wer mehr über Cryptomator erfahren will: Sebastian Stenzel hat sein Projekt auch auf GitHub veröffentlicht.

Dieser Artikel ist eine Überarbeitung eines Artikels vom 9. März 2015. Letztes Update: 9. März 2016.

![Kein Vertrauen in die Cloud? Cryptomator verschlüsselt eure Daten bei Dropbox, Google und Co. [Update] Kein Vertrauen in die Cloud? Cryptomator verschlüsselt eure Daten bei Dropbox, Google und Co. [Update]](https://images.t3n.de/news/wp-content/uploads/2015/03/cryptomator-featured.jpg?class=hero)

Bei Java hab ich aufgehört zu lesen.

Warum?

Weil das Java-PlugIn im Browser gefährlich ist?

Nein. Ich möchte nur nicht wieder JRE dafür installieren. Die Idee ist ja gut, aber warum in Java?

Vielleicht Java, weil es plattformübergreifend problemlos funktioniert? Weil es nichts kostet? Weil der Autor das am besten kann?

Ich finde es jedenfalls richtig so.

@DOS Wenn du die nativen Builds lädst, brauchst du keine JRE. Diese ist in die Anwendung in der richtigen Version eingebettet und abgeschottet.

Warum nicht einfach System-Eigene Tools nutzen?

Schönes Sparsebundle unter OS X mit Verschlüsselung und Passwort?

Über das Festplattendienstprogramm ist das auch nicht so schwer einzurichten.

Für mich ist die Antwort relativ einfach: Weil ich mich so nicht großartig damit beschäftigen muss, sondern eine Lösung für Jedermann habe.

Dafür muss man sich hier noch Java nachinstallieren und wie gesagt: Das sind auch nur 2 Klicks im Festplattendienstprogramm.

Man muss es halt nur wissen. Genauso wie man wissen müsste, dass Cryptomator existiert.

Hättet ihr statt dem Artikel gezeigt wie es mit System Tools geht, wäre damit auch jeder zurecht gekommen.

Fast. Wie Sebastian schon geschrieben hat: „ Wenn du die nativen Builds lädst, brauchst du keine JRE. Diese ist in die Anwendung in der richtigen Version eingebettet und abgeschottet.“

@CBeloch: Das Sparsebundle hat einen gravierenden Nachteil: Ändert sich nur eine winzige Datei, muss das gesamte Image gesynct werden. Das ist so bei mehr als Testdaten mE. überhaupt nicht nutzbar.

Nachtrag: Gesynct werden müssen nur die betroffenen 8MB-Blöcke, ist also nicht ganz so schlimm. Aber auch nicht gerade optimal.

Man kann auch gleich verschlüsselte Services nutzen, die hier finde ich sind recht interessant:

Mail: Lavaboom https://lavaboom.com

Schreiben: DBook https://www.dbook.org

Threema: Messaging https://threema.ch/de

Klar geht das, aber welche Nachteile das hat, hab ich ja mit Hinweis auf Sebastians Argumente schon im Text geschrieben.

Die Software legt die Keys als Plaintext-Files ungeschützt ab. Somit sind diese auf direktem Wege manipulierbar. Habe den Test gemacht und den hmacMasterKey geändert, schwupps schon konnte der Vault nicht mehr entschlüsselt werden. Das schafft vertrauen. NICHT!

Da bleib ich lieber bei der alten TrueCrypt 7.1er

Etwas Hintergrundwissen: Auch beim Verändern des Schlüssels eines TrueCrypt-Containers wird die Entschlüsselung fehlschlagen. Genau, wie wenn man seinen Haustürschlüssel mit der Zange verbiegt. ;)

Ob der (wohlgemerkt verschlüsselte) Schlüssel nun im Plaintext-Format oder als Binärdatei gespeichert wird, ändert an der Tatsache nichts.

Es freut dich vmtl. zu hören, dass Cryptomator als Bitrotting-Schutz bei jedem erfolgreichen Unlock ein Backup der Masterkey-Datei erstellt.

Vielen Dank für die freundliche Aufklärung.

Leider ändert das nichts an der Problematik.

Wie verhält es sich denn mit der Synchronisationseffizienz? Wird ein Container erstellet, der riesig ist und nur noch als Ganzes gesynct werden kann? Das wäre fatal.

Dieses Problem dürfte beim Sparse Bundle doch ähnlich sein oder irre ich?

Genau das war ein Grund, weshalb ich das Projekt initiiert habe :-)

Dateien werden einzeln verschlüsselt und die Dateinamensverschlüsselung arbeitet deterministisch. Somit wird, unabhängig vom Anbieter, tatsächlich nur die geänderte Datei synchronisiert.

Danke, das hört sich gut an!

vielleicht bin ich ja zu behindert, aber wie funzt das tool? Ich hab jetzt nen vault im onedrive directory auf meiner festplatte angelegt. Alle Dateien oder Ordner die ich jetzt da reinschreibe oder anlege werden nicht verschlüsselt. Im Web ist alles im Klartext einsehbar… Hmmm…

Nen kleines Howto oder ne FAQ wäre vielleicht auch nich schlecht, oder?

Howto(-Video) oder dergleichen ist für die finale Version auf jeden Fall geplant. Erstmal konzentrieren wir uns auf die Kernfeatures.

Zu deiner Frage: Cryptomator müsste dir ein neues Laufwerk anzeigen (in Windows üblicherweise Laufwerk Z:). Dort musst du deine zu verschlüsselnden Daten reinlegen. Auf Windows ist das nicht so ganz selbsterklärend, da der Ordner bisher nicht selbstständig geöffnet wird. Sorry dafür!

Hallo Sebastian, danke für Deine Antwort.

So hatte ich das mir eigentlich auch gedacht, nur dass ich das virtuelle Laufwerk nicht vorfinden konnte. Wie du schon richtig gemerkt hast, sprechen wir hier von windows. Win7 Ultimate, 64-bit. Ich check das nochmal. Danke!

alles gut, beim zweiten Anlauf hats geklappt. virtuelles laufwerk Z!

Danke für die Rückmeldung. Ganz stabil ist der Mount auf Windows derzeit aber noch nicht. Dazu wurden auf github aber schon Bugs eingestellt.

Wenn ich Dropbox und Google nicht vertraue, warum sollte ich ausgerechnet Cryptomator vertrauen?

Ich antworte mal indirekt: Hier hast Du zumindest die Chance, überhaupt zu überprüfen, ob das Angebot vertrauenswürdig ist. Weil: Open Source. Ob es das dann für Dich am Ende auch ist, musst Du trotzdem nach wie vor selbst entscheiden.

https://spideroak.com/ mit 2 GB reicht hat E.Snowden emfohlen.

Wuala ist auch ok mit 5GB

Als email provider finde ich tutanota.de der beste.

wuala gibt es seit nov. 2015 nicht mehr.

Wenn die eigene Festplatte abraucht, lassen sich die Sachen nicht mehr entschlüsseln, oder?

Ansonsten super cool!

Oder darf man diese Plaintext-Key-Files gefahrlos in der Cloud sicher?

gute Frage, würde mich auch interessieren.

Die Key-Files können gefahrlos über unsichere Kanäle synchronisiert werden. Es handelt sich im kryptographischen Sinne nicht um Plaintext ;-)

Cool wäre noch der direkte Zugriff per OneDrive API. Gerade wenn man OneDrive als Backup nutzen möchte und nicht erst alles (nochmal) in den lokalen OneDrive Order kopieren möchte (z.B. vom NAS etc.). http://onedrive.github.io

Durchaus etwas, worüber wir nachdenken können, sobald die Kernfunktionalität steht. Bis dahin verfolgen wir aber die Strategie, möglichst leichtgewichtig zu bleiben und sich nicht in die Synchronisierung einzumischen.

Danke für den Artikel. Ich hätte dazu noch eine Ergänzung und eine Frage:

Boxcryptor basiert auf EncFS (http://de.m.wikipedia.org/wiki/EncFS), das auch OpenSource ist. Man kann die von Boxcryptor verschlüsselten Dateien (zumindest unter Linux) auch ganz ohne Abo wieder entschlüsseln :)

Man kann EncFS natürlich auch ganz ohne Boxcryptor benutzen. Wo ist der Vorteil von Cryptomator gegenüber EncFS?

ich bin selbst ein großer Fan von EncFS, aber es ist nichts für die breite Masse und auch nicht wirklich ohne Aufwand auf allen Plattformen nutzbar. Für technikaffine Leute, die nur auf Linux unterwegs sind, ist der Mehrwert von Cryptomator daher gering. Zwar sind in Cryptomator einige Sicherheitsprobleme gelöst, die in EncFS bestanden, doch aus Usabilitysicht nehmen die sich nicht viel

Klingt echt super! Aber wird es denn unter Android auch möglich sein, ausgewählte Verzeichnisse zu synchronisieren?

Danach sucht man nämlich bisher vergeblich. Entweder es wird super synchronisiert (wie z. B. FolderSync, DropSync) oder es wird super verschlüsselt. Aber beides? Fehlanzeige.

Hallo zusammen,

ich habe mir mal vor einiger Zeit ein bash-Skript gebastelt, das die einzelnen Dateien als inkrementielle Backups samt Dateinamen und Verzeichnisstruktur verschlüsselt. Die verschlüsselten Dateien können anschließend per rsync in die Cloud kopiert werden.

Verschlüsseltes Backup in der Cloud

Freue mich auf eure Kommentare.

Viele Grüße

Battal