Diese Karte zeigt Verknüpfungen zwischen Cyber-Kriminalität und Open Source

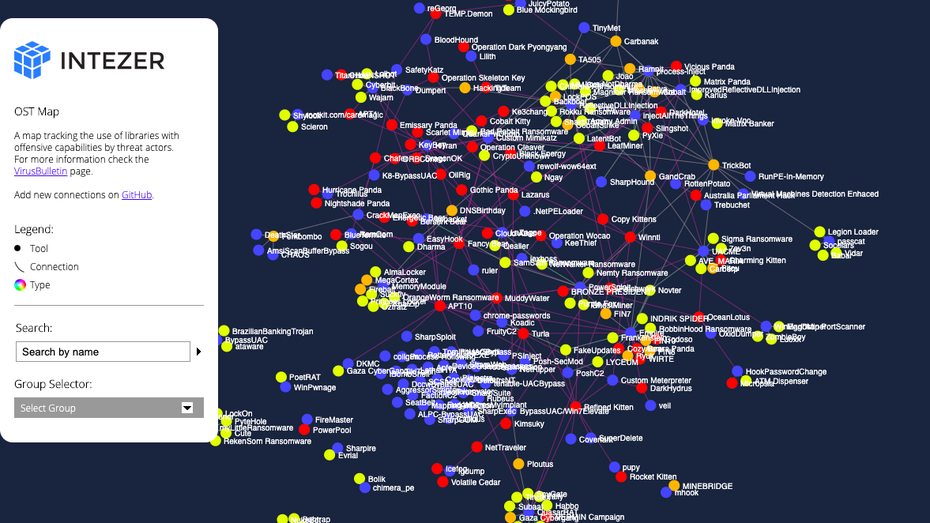

Die interaktive Karte zeigt die Verbreitung sogenannter OST-Projekte unter Cyberkriminellen (Screenshot: t3n)

Im Bereich der Cyber-Security steht der Begriff OST für Hacking-Software, -Bibliotheken und Exploits, die von Security-Experten unter einer Open-Source-Lizenz veröffentlicht wurden. Das dient typischerweise der Bereitstellung eines Proof-of-Concept-Exploits für eine neue Sicherheitslücke oder zur Demonstration einer neuen (oder auch nicht ganz so neuen) Hacking-Methode. Bislang stützte sich die Diskussion um das Für und Wider von OST-Software vor allem auf persönliche Erfahrungen und Überzeugungen. Bis jetzt: Paul Litvat, ein Security-Researcher aus Israel, hat jetzt anhand von Datensätzen über Schadsoftware und Cyber-Security-Reports die Nutzung von 129 Open-Source-Hacking-Tools unter Cyber-Kriminellen analysiert. Die Ergebnisse hat er zu einer interaktiven Karte zusammengestellt.

Das Für und Wider

Befürworter von quelloffen lizensierter Security-Software argumentieren, dass diese Cyber-Security-Experten dabei helfe, Netzwerke und Systeme gegen mögliche Angriffe zu wappnen. Zudem geht die Veröffentlichung einer Software in Form eines Open-Source-Projektes bekanntlich mit einigen Vorteilen einher: Der Einsatz und die Verbreitung von Open-Source-Software ist kostenlos. Ab einer gewissen Projektgröße entwickelt sie sich oft sehr schnell. Bei einer aktiven Community profitiert ein OS-Projekt von regelmäßigen Reviews und Fehler werden oft schnell gefunden und behoben. Zudem sind Open-Source-Projekte in vielen Fällen sehr innovativ, weil daran beteiligte Entwickler eigene Ideen und Vorstellungen umsetzen können. Viele gute Gründe für Open-Source-Software, die natürlich auch für Security-Tools gelten.

Angreifende profitieren allerdings gleichermaßen von OST-Projekten. Auch sie sparen Zeit und Kosten, die für die Entwicklung eigener Tools investiert werden müssten.

Bei Cyber-Kriminellen beliebt

Laut der Karte, an deren GitHub-Repo ihr gerne mitwirken könnt, ist die Nutzung von OST unter Cyber-Kriminellen weit verbreitet. Am Beliebtesten: Memory-Injection-Tools wie Reflective DLL Injection und Memorymodule und sogenannte Remote-Access-Tools wie Quasar. Außerdem sehr verbreitet: Mimikatz, ursprünglich geschrieben, um mit den Sicherheitsmechanismen von Windows zu experimentieren, führt das Tool mittlerweile die Beliebtheitsliste im Bereich Lateral Movement an. Die unbeliebteste Kategorie stellen laut Litvat Tools zum Stehlen von Credentials, mutmaßlich, weil es hierfür unter Cyber-Kriminellen ausgereiftere Tools gebe, als die von der Infosec-Community bereitgestellten, so Litvak während der Vorstellung des Kartenprojekts.

Komplexität schreckt offenbar ab

Nur noch Projekte zu veröffentlichen, die nicht konkurrenzfähig sind, ist allerdings nicht der Ansatz, den der Researcher zur Lösung des Problems vorschlägt. Es gebe eine Eigenschaft, die besonders abschreckend auf Cyber-Kriminelle wirke: Komplexität. Auch Hacker, die erwiesenermaßen über die notwendigen Fähigkeiten verfügten, um von komplexen Tools Gebrauch zu machen, zögen es laut Litvat mehrheitlich vor, die Finger davon zu lassen. Ein möglicher Weg, OST-Software gegen Missbrauch abzusichern, könnte es demnach sein, zukünftige Projekte möglichst komplex zu gestalten.

Passend dazu: Dieses Repo will dir Security beibringen