(Foto: Google)

Google: Eigene Chips sollen Server und andere Hardware schützen

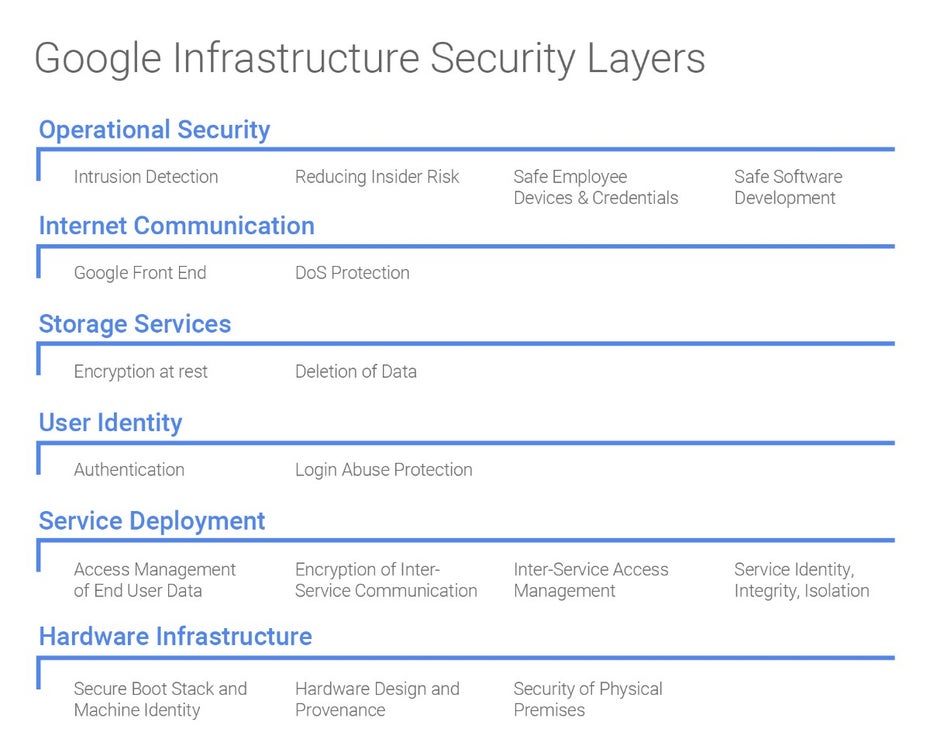

Google hat offengelegt, welche Maßnahmen der Konzern ergreift, um seine Server-Infrastruktur gegen Angriffe abzusichern. Besonders interessant dabei: Die Alphabet-Tochter setzt selbstentwickelte Sicherheits-Chips ein, die in Servern und Peripheriegeräten zum Einsatz kommen. So kann das Unternehmen auf Hardware-Ebene legitime Google-Geräte erkennen.

Diese Chips arbeiten mit kryptografischen Signaturen zusammen, die auf Komponenten wie BIOS, Bootloader, Kernel und Betriebssystem-Image angewendet werden. Diese Signaturen können bei jedem Start oder nach jedem Update überprüft werden und sollen idealerweise jede ungewollte Manipulation aufdecken. Außerdem soll jeder Hardware-Zulieferer genauen Sicherheitsüberprüfungen unterliegen.

Google: Ein mehrstufiges System soll die Infrastruktur der Alphabet-Tochter sichern. (Grafik: Google)

Google: Biometrische Zugangskontrollen, Metalldetektoren und mehr

In die Rechenzentren selbst lässt Google laut dem „Infrastructure Security Design Overview“ nur eine kleine Anzahl an Mitarbeitern. Um die Server vor physischen Attacken zu schützen setzt Google auf biometrische Erkennungsverfahren, Metalldetektoren und laserbasierte Einbruchmeldeanlagen. Außerdem werden Fahrzeugbarrieren eingesetzt, wie sie häufig im Umfeld von Botschaften zu finden sind.

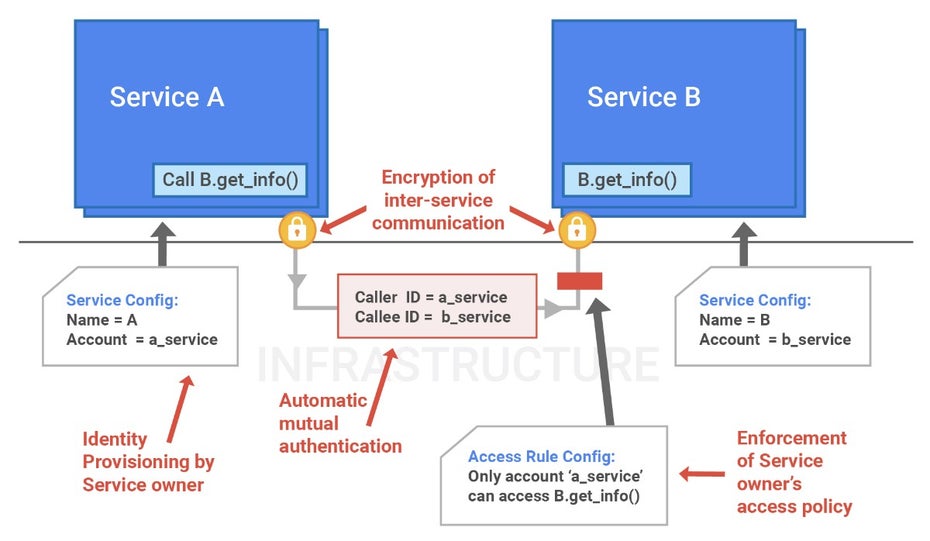

Die Google-Dienste sind teilweise auf mehrere hundert Maschinen verteilt. Auch hier geht der Unternehmen jedoch nicht einfach davon aus, dass die verschiedenen Server sich gegenseitig vertrauen können. Stattdessen bekommt jede Instanz eine eigene kryptografische Signatur, mit der sie sich authentifizieren kann. So soll auch sichergestellt werden, dass jeweils nur Zugriff auf die Daten besteht, die in dem jeweiligen Anwendungsfall benötigt werden.

Google traut niemandem: Auch nicht den eigenen Entwicklern

Aktuelle und ältere Quellcode-Versionen liegen auf einem zentralen Repository. Zumindest in speziellen Fällen kann nur dann eine Binärdatei daraus generiert werden, wenn der Quellcode vorher ein spezifisches Testverfahren durchlaufen hat. Dabei muss mindestens ein Entwickler den Code absegnen, der nicht der ursprüngliche Ersteller dieses Codes ist.

Außerdem muss jede Quellcode-Änderung von dem jeweiligen Entwickler abgesegnet werden. So will es Google möglichst schwer machen, dass jemand schadhaften Code in die Dienste des Konzerns einfügt. Darüber hinaus soll im Zweifelsfall genau zurückverfolgbar sein, wer sich an dem Code zu schaffen gemacht hat.

Zugriffskontrolle und Nutzeridentität

Welcher Dienst in welchem Umfang mit einem anderen Dienst kommunizieren kann, wird exakt festgelegt. Auch die Entwickler, die an den verschiedenen Diensten arbeiten, bekommen genau definierte Zugriffsrechte. Außerdem setzt Google auf Kontrollgruppen, die Änderungen überprüfen und absegnen müssen.

Da der Gmail-Dienst theoretisch auf alle Kontaktlisten zugreifen könnte, setzt Google auf ein System von Endnutzererlaubnissen. Die sind zeitlich begrenzt und erlauben den jeweiligen Google-Diensten Zugriff auf die Daten des gerade angemeldeten Nutzers und können sie bei Bedarf an andere Dienste weiterleiten. So könnte in unserem Beispiel der Gmail-Dienst auf die Kontaktliste eines bestimmten Nutzer zugreifen, hätte aber keine Befugnisse, um auch andere Kontaktlisten einzusehen.

Google: So funktioniert die Kommunikation über Dienstgrenzen hinweg. (Grafik: Google)

Google überwacht Dienste und Mitarbeiter „aggressiv“

Laut der Alphabet-Tochter werden alle Schritte von Mitarbeitern mit Admin-Rechten genau erfasst. Anhand der Daten soll das Sicherheitsteam des Unternehmens ungewöhnliche Muster aufdecken können und so möglichst effektiv das Risiko eines Insider-Angriffes vermindern können.

Gleichzeitig werden Netzwerk und Geräte dauerhaft überwacht. Mithilfe von maschineller Intelligenz sollen mögliche Angriffe frühzeitig erkannt werden. Ein Notfall-Team steht darüber hinaus 24 Stunden am Tag bereit, um auf mögliche Angriffe reagieren zu können. Diese Teams sollen auch regelmäßige Übungen machen, um für den Ernstfall zu trainieren.

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

@KimRixecker

‚[sic!] Google traut niemandem (…)‘;WIR müssen / sollen Google trauen, dem Diktat einer Macht folgen – kotz, würg.

Ciao, Sascha.

„aggresiv“… auch 2017 gibt’s eine Rechtschreibprüfung in jedem Office-Paket :-)