„So habe ich den Tesla gehackt“: Kevin Mahaffey auf der CeBIT 2016

(Foto: Lookout)

Tesla-Hack: Marc Rogers und Kevin Mahaffey erlangten unter anderem Kontrolle über die Displays des Tesla Model S. (Foto: Lookout)

So gelang der Tesla-Hack

„Das ist kein Auto, das ist ein Datenzentrum auf Rädern!“ Schon in den ersten Sätzen Kevin Mahaffeys schwingt seine Bewunderung für die Arbeit von Tesla mit. Mahaffey hat Respekt vor dem US-Autobauer, arbeitet mit ihm zusammen und stellt ihm in Sachen Sicherheit insgesamt ein gutes Zeugnis aus. Und doch: Im letzten Sommer ist es ihm und seinem Forschungskollegen Marc Rogers gelungen, sich unbefugt Zugriff auf die IT-Systeme des Tesla Model S zu verschaffen.

Einfach sei es nicht gewesen, betont Mahaffey auf der Bühne der CeBIT Global Conferences in Hannover. Insgesamt haben die beiden mehr als anderthalb Jahre bis zum Durchbruch gebraucht, haben immer wieder nach Feierabend oder an den Wochenenden am Tesla rumgeschraubt und nach Wegen gesucht, die Kontrolle über das Auto zu übernehmen. Als sie dann Zugriff auf die Firmware erlangt hatten, sei aber alles ganz schnell gegangen: Innerhalb weniger Stunden kontrollierten sie nicht nur die Displays innerhalb des Model S, sondern konnten es von außen sogar dazu bringen, während der Fahrt zu stoppen.

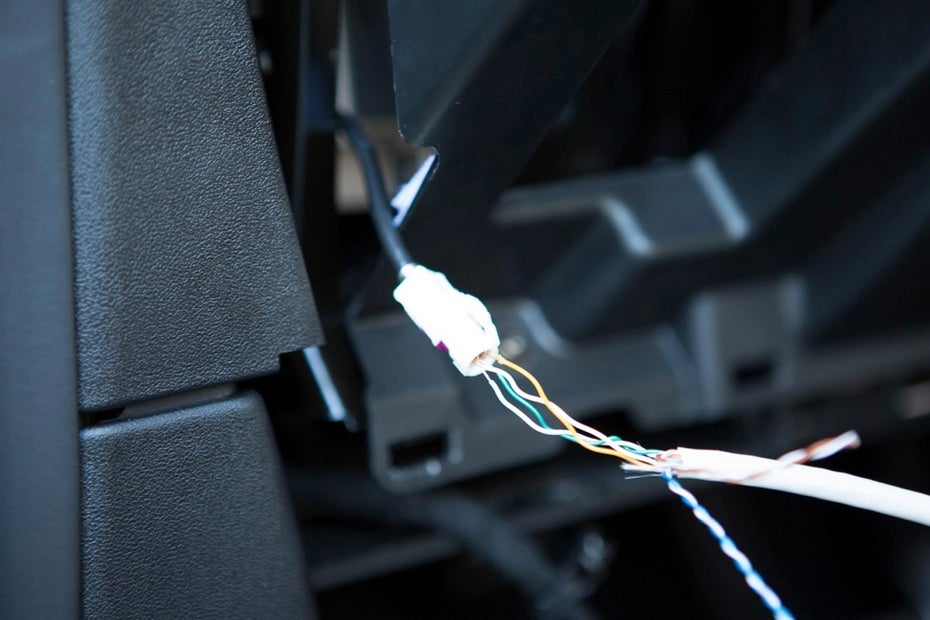

Ein mysteriöses Kabel unterhalb des Lenkrads entpuppte sich als Einfallstor. (Foto: Lookout)

Von mehreren möglichen Zugriffspunkten erwies sich ein hinter dem Lenkrad verbautes, mysteriöses Kabel als besonders effektiv: Es stellte sich als offener Ethernet-Port heraus, der den Hackern Zugriff auf das LAN-Netzwerk des Teslas eröffnete. Von hier aus gelangten Mahaffey und Rogers schließlich an die Firmware und tasteten sich in weitere Systeme vor. Sie konnten von außen den Kofferraum oder das Schiebedach öffnen und schließen und auch die gesamte Elektronik des Systems zum Erliegen bringen: Bei einer Geschwindigkeit von unter fünf Meilen pro Stunde legte das Auto dann automatisch die Parkbremse ein, bei schnellerer Fahrt schaltete es in die neutrale Position und ließ das Auto ausrollen.

„Tesla hat vieles richtig gemacht“

Auch wenn diese Beschreibung nach einem spektakulären Sicherheits-Fail klingt: Mahaffey ist es wichtig zu betonen, dass Tesla in vielen Bereichen seine Hausaufgaben gemacht hat – auch vor dem Hack schon. Das beginnt damit, dass Mahaffey und Rogers physischen Zugang zum Auto brauchten, um sich Zugriff auf dessen IT zu verschaffen – beim zweiten spektakulären Auto-Hack im letzten Jahr erlangten Hacker auch ohne diesen Zwischenschritt die Kontrolle über einen Jeep.

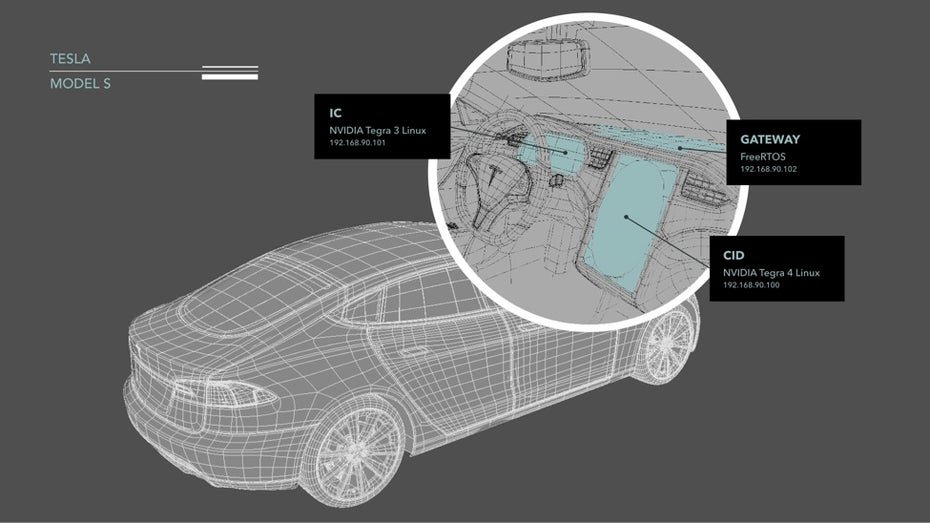

Die Demontage des Armaturenbretts beispielsweise habe die beiden einiges an Nerven gekostet, witzelt Mahaffey: „Wenn du ein 120.000-Dollar-Auto auseinandernimmst, bricht dir schon der Schweiß aus.“ Auch die verbaute IT sei insgesamt betrachtet sehr gut gesichert und schwer zu hacken gewesen. So gab es beispielsweise keinerlei direkte Verbindung zwischen dem Infotainment-System, über das die beiden zunächst die Kontrolle erlangten, und dem eigentlichen Steuerungssystem des Autos. Tesla hat die beiden voneinander unabhängigen Systeme durch einen Gateway getrennt – die Wahrscheinlichkeit, dass sich böswillige Hacker beispielsweise über den Webbrowser in die Steuerung des Autos einmischen können, ist also verschwindend gering. „Eine sehr gute Nachricht“, so Mahaffey.„Wenn du ein 120.000-Dollar-Auto auseinander nimmst, bricht dir schon der Schweiß aus.“

Infotainment- und Steuerungssystem beim Tesla Model S sind durch eine Zwischenebene voneinander getrennt. (Grafik: Lookout)

Rogers und Mahaffey dagegen bohrten mit Nachdruck weiter und fanden letztlich im Infotainment-System Schwachstellen, die ihnen zumindest bedingt auch Zugriff auf das Steuerungssystem gewährten. Hier lauere eine besonders große Gefahr, so Mahaffey: „Hersteller dürfen sich nicht auf die Absicherung des Gesamt-Systems gegen Angriffe von außen beschränken. Auch die Komponenten innerhalb des Systems müssen voneinander abgeschottet sein.“

Was Unternehmen aus dem Tesla-Hack lernen sollten

Und damit befindet er sich schon mittendrin in den „Lessons learned“, also den Erkenntnissen, die er Unternehmen mit auf den Weg geben will. Denn – und das habe ihn selbst auch erstaunt – die Lektionen, die sie durch den Tesla-Hack gelernt hätten, seien nicht nur rund um das Connected Car anwendbar, sondern erstaunlich gut auf Enterprise-IT-Systeme übertragbar. Drei Punkte sind ihm dabei besonders wichtig:„Unsere Erkenntnisse lassen sich erstaunlich gut auf Enterprise-IT übertragen“

1. Verlasst euch nicht auf externe Verteidigung!

Kevin Mahaffey. (Foto: Lookout)

Mahaffey empfiehlt, sich nicht nur auf den äußeren Schutzwall rund um das System zu konzentrieren. Denn selbst in der besten Mauer der Welt finde irgendjemand irgendwann ein Schlupfloch: „Du solltest immer von dem Szenario ausgehen, dass es jemand in dein System geschafft hat“. Das gelte insbesondere, wenn es auch externe Komponenten wie etwa einen Open-Source-Webbrowser gebe. Hier sei die externe Verteidigung letztlich immer nur so gut wie die der Komponente – und entziehe sich teilweise der Kontrolle des Anbieters selbst.

Stattdessen solle man die eigene IT eher wie ein Immunsystem verstehen und entsprechend ausrüsten: mit der Fähigkeit, kritische Systeme zu isolieren und zu verhindern, dass ein Angreifer von seinem Zugriffspunkt aus ungehindert in weitere Bereiche vordringen kann. „Dass wir über das Infotainment-System an Informationen gelangen konnten, die uns in weitere Systeme gebracht haben, war eine der größten Schwachstellen des Tesla“, sagt Mahaffey.

2. Baut ein Warnsystem ein

Ein wichtiger Faktor in der Verteidigung ist die eigene Reaktionszeit im Falle einer Kompromittierung. Daher ist es von großer Bedeutung, wie schnell ein Angreifer entdeckt wird und welche Daten über seine Aktivitäten zur Verfügung stehen, anhand derer man ihn überführen und den angerichteten Schaden bemessen kann: „Wenn du schneller bist als dein Gegenspieler, hast du gewonnen“, sagt Mahaffey. Er rät Unternehmen, datengestützte Feedback-Schleifen zu integrieren, um sich genau diesen Geschwindigkeitsvorteil zu sichern.

3. Macht den Update-Prozess so einfach wie möglich

Eine der größten Schwachstellen liegt nach wie vor in veralteter, anfälliger Software. Doch wenn Updates nicht automatisch erfolgen und im schlechtesten Falle nicht nur mit Aufwand, sondern auch noch mit zusätzlichen Kosten für Nutzer verbunden sind, wird es diese Schwachstellen auch weiterhin in großem Ausmaß geben.

Aus Sicht Mahaffeys müssen Unternehmen Security-Updates zu einem integralen Bestandteil ihres Geschäftsmodells machen, statt sie wie etwas Lästiges zu behandeln, das in regelmäßigen Abständen eben notwendig ist. Tesla beispielsweise hatte die Möglichkeit, Sicherheits-Patches per WLAN und Mobilfunk einzuspielen und konnte die aufgedeckten Lücken so innerhalb weniger Tage schließen. Fiat-Chrysler hingegen musste nach dem Jeep-Hack mehr als eine Million Wagen zurück in die Werkstätten rufen.

„Wir haben Tesla gehackt“: So ging es danach weiter

Den Umgang Teslas mit dem Hack beschreibt Mahaffey als vorbildlich. Noch bevor Mahaffey und Rogers ihre Ergebnisse publizierten, kontaktierten sie das Unternehmen und gaben ihm Zugriff auf die gesammelten Informationen: „Letztlich hackst du ja etwas, damit es besser werden kann“, erklärt er, „davon profitieren alle.“ Tesla reagierte sofort: Innerhalb einer Woche habe es die schwerwiegendsten Lücken geschlossen und die Software-Updates auf die gesamte Flotte ausgerollt. Rogers und Mahaffey wurden zu Strategiemeetings mit dem Team eingeladen, um die Ergebnisse vorzustellen und zu diskutieren.

Auf der Hacker-Konferenz DEF CON wenige Woche später stellte Tesla-CTO und Mitgründer JB Straubel sich zusammen mit den beiden auf die Bühne und erklärte: „Ich möchte euch für eure hervorragende Arbeit über diesen langen Zeitraum hinweg danken. Sie macht das Auto sicherer, sie macht unsere Flotte besser.“ Zudem zahlte Tesla eine Belohnung, die Mahaffey der Electronic Frontier Foundation (EFF) spendete.„Eure hervorragende Arbeit macht den Tesla sicherer, sie macht unsere Flotte besser.“

„Du musst die guten Jungs auf deine Seite holen, um den bösen einen Schritt voraus zu sein“

Dieses Verhalten sei noch nicht unbedingt an der Tagesordnung unter Autobauern, sagt Mahaffey, im IT-Bereich hat sich die Zusammenarbeit mit Hackern im Rahmen von „Bug-Bounty-Programmen“, bei denen die Entdecker von Sicherheitslücken Prämien bekommen, schon stärker durchgesetzt. Auch Google beispielsweise zahlte zuletzt eine Belohnung an den Mann, der eine Minute lang im Besitz der Google.com-Domain war und die Situation nicht zu eigenen Zwecken ausnutzte. „Es ist das beste, was Unternehmen tun können“, sagt Mahaffey: „Nur wenn du die guten Jungs auf deine Seite holst, kannst du den bösen einen Schritt voraus sein.“

Solche Programme und das gestiegene Ansehen der Hacker-Community, die zu Forschungszwecken nach Sicherheitslücken sucht, hätten letztlich wohl auch dazu geführt, dass er selbst nie in Versuchung gewesen sei, kriminell zu werden. Sein Spaß daran, Grenzen zu testen und mit den Verwundbarkeiten von Systemen zu spielen, habe von Anfang an die richtigen Rahmenbedingungen gefunden, betont er. Heute verdient er als Mitgründer und CTO von Lookout sein Geld damit, mobile Systeme auf Schwachstellen zu prüfen und ihre Sicherheit zu verbessern.„Wir erwarten von Nutzern, Cybersecurity-Experten zu sein – das ist schlichtweg bescheuert.“

Einen der wichtigsten Hebel sieht er dabei in der Vereinfachung der nötigen Prozesse für die Endnutzer. „Heute erwarten wir von ihnen, dass sie alle Cybersecurity-Experten sind – das ist schlichtweg bescheuert.“ Lookout investiert viel in eine gute, verständliche Usability, damit Nutzer das Thema nicht mehr als lästig empfinden oder sich überfordert davon fühlen. „Nur wenn Unternehmen IT-Security auf diese Weise zur Priorität machen, können wir die Risiken langfristig senken.“

Hallo …,

elektr. Fensterheber, Zentralverriegelung usw. sind alles techn. Accessoires welche zum Problem werden können – IoT eröffnet diesem techn. Wahnsinn ganz neue Dimensionen.

Ein Auto welches ohne techn. ‚Erleichterungen‘ auskommt, ergo rein mechanisch konzipiert ist, ist (m. E.) zuverlässiger.

Denn was macht man wenn der elektr. Fensterheber streikt, das Fenster allerdings gerade offen ist und eine mechan. Kurbel dummerweise fehlt ?!

IoT ist noch viel schlimmer als ein Problem mit einem offen stehendem Fenster.

Ciao, Sascha.

Tesla ist auch besser als Intel-HDMI oder Intel vs. NVidia-x86-Chipsätze oder Intel vs. Transmeta-CPUs.

http://www.heise.de/security/meldung/Mifare-Hersteller-NXP-verklagt-Sicherheitsforscher-185960.html

Bald gehören deshalb die deutschen Mittelständler den Chinesen und Amerikanern. Denn gute Software wird gemobbed oder mit Abmahnungen verhindert… Denn Holdingketten in Hochpreis-Mietgebieten sind vielleicht wichtiger als kleine Steuerzahler-Freiberufler.

Davon abgesehen ist es nicht Aufgabe der Hersteller sondern der Zulieferer und evtl. Organisationen für Sicherheit zu sorgen.

Viele Dinge welche alte Autos (Jay Leno, die letzten DeLoreans, Seinfeld-Porsche-Auktion vor wenigen Tagen,…) über hundert Jahre am Laufen halten werden bei IT mit Existenzvernichtung bedroht: Updates, Ersatzteile, Verbesserungen…

Der Staat mit der Umsatzsteuer ist für die Lebens-Erhaltung über 10 Jahre und Entsorgung zuständig. Nicht die kleine Firma welche Standardbauteile benutzt.

Wenn man Hardware oder Handies wegen fehlender Updates ständig neu kaufen muss, anstelle dem funktionierenden Firmendrucker per 30-Euro-Adapter AirPrint/M$-Print/Android-Print/… beibringen zu dürfen, lernt man endlich mal das sogar Windows besser updatebar war.