Per URL-Scheme-Hijacking kann Unbefugten der Zugriff auf sensible Daten gelingen. (Grafik: Shutterstock)

URL-Schemes: Etablierte Technik kann missbraucht werden

Die Sicherheitsexperten von Trend Micro warnen Entwickler von iOS-Apps vor einem potenziellen Risiko bei der Verwendung der sogenannten URL-Schemes. URL-Schemes bezeichnet eine Technik, mit deren Hilfe Apps miteinander kommunizieren können. Sendet etwa eine App ein „sms://“, so würde damit der Kurznachrichtendienst angesprochen. Dabei können natürlich Parameter übergeben werden.

Dieses Verfahren ist an sich nicht problematisch, aber dessen Implementierung durch App-Entwickler kann es sein. So hat Trend Micro nach eigenen Angaben einige populäre Apps gefunden, die in gefährlicher Weise Gebrauch von URL-Schemes machen.

Wie die Sicherheitsexperten in einer Studie erklären, könnten Hijacker unsichere Umsetzungen dazu nutzen, Accounts zu übernehmen oder wenigstens sensible Daten zu stehlen oder zu manipulieren. Apple weist Entwickler in einem Support-Dokument deutlich auf das Gefahrenpotenzial hin und gibt Tipps zur sicheren Implementierung von URL-Schemes.

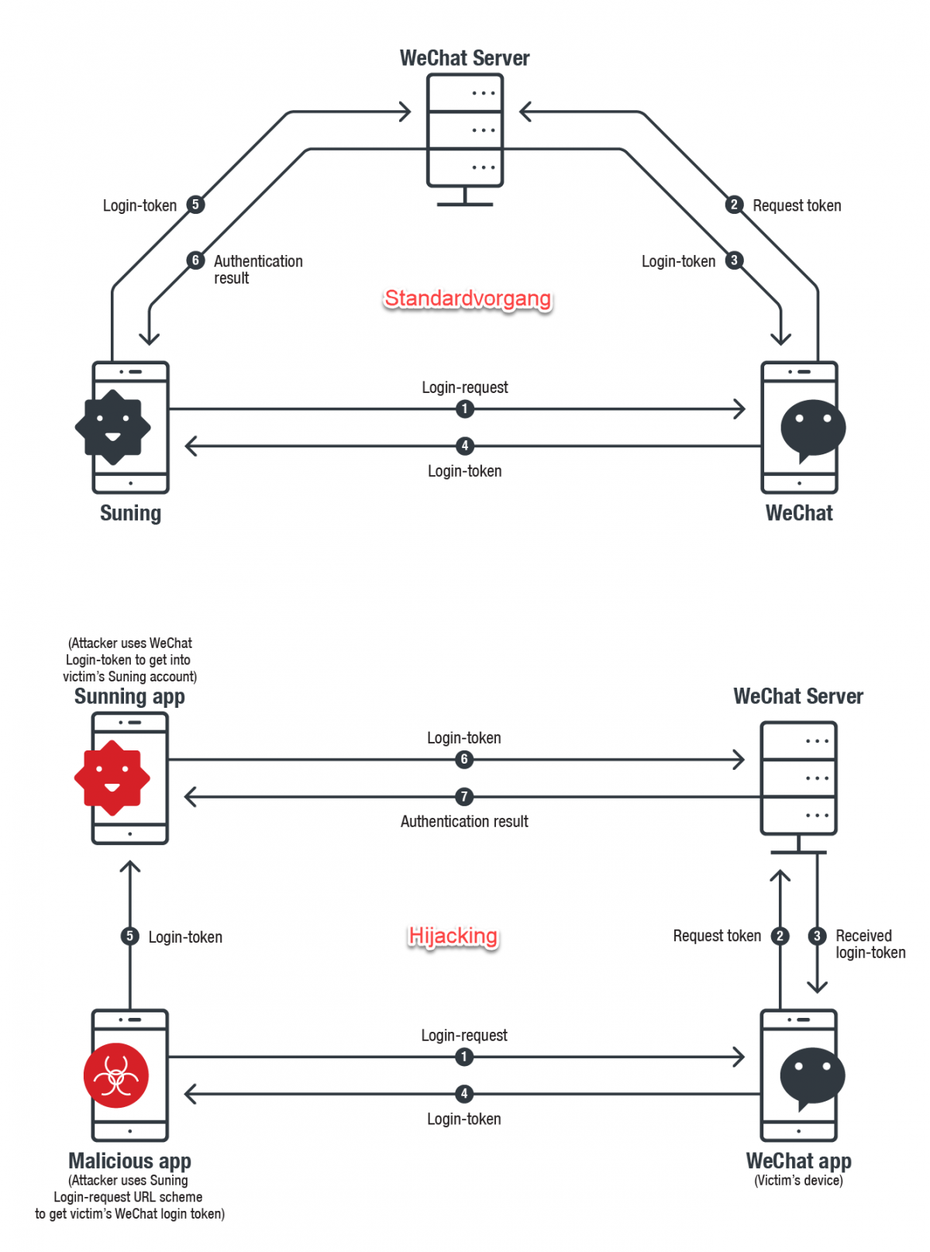

URL-Scheme-Hijacking am Beispiel WeChat

Zu den Apps, denen Trend Micros einen unsicheren URL-Scheme-Einsatz bescheinigt, gehört das in Asien überaus populäre Wechat. Wechat wird nicht nur als Kommunikationsplattform genutzt, sondern hat sich zu einem Allround-Werkzeug entwickelt, mit dem Nutzer viele Aspekte ihres Alltags gestalten können. Inzwischen bietet Wechat sogar die Möglichkeit, finanzielle Transaktionen durchzuführen.

Allround-Lösung besonders gefährdet

Gerade bei Apps, die einen breitgefächerten Einsatzbereich haben, raten die Trend-Micro-Experten zu einer besonders umsichtigen Vorgehensweise bei der Verwendung von URL-Schemes. Immerhin ist der potenzielle Schaden gleich um ein Mehrfaches höher, verglichen mit einer App, die sich etwa darauf beschränkt, Fotos zu speichern oder andere singuläre Tasks abzudecken. So haben die Sicherheitsexperten nach eigener Aussage eine Methode gefunden, mit der Nutzer dazu gebracht werden können, gefälschte Wechat-Rechnungen zu bezahlen.

Problematisch sei vor allem, dass die Nutzung von URL-Schemes über mehrere Apps hinweg möglich ist. So demonstriert Trend Micro am Beispiel der in Asien ebenso erfolgreichen Shopping-App Suning, wie deren bequeme Anmeldemöglichkeit per Wechat-Account missbraucht werden kann, um das Wechat-Login-Token zu stehlen. Da die Abfrage-Syntax immer gleich ist und keine eigene Authentifizierung der Herkunft der Abfrage seitens Wechat stattfindet, könnten Entwickler mit entsprechender krimineller Energie etwa eine App schreiben, die sich als Suning ausgibt, und so massenweise Wechat-Tokens abgreifen.

So funktioniert das URL-Scheme-Hijacking: Oben der normale Vorgang, unten das Hijacking. (Grafik: Trend Micro)

Befall nicht ohne Weiteres möglich

Das ist natürlich nicht ganz einfach. Denn die ins Visier genommenen Nutzer müssten zunächst dazu gebracht werden, die eben beschriebene Stealth-App zu installieren. Alternativ müsste sich eine bereits etablierte App kriminell verhalten. In beiden Fällen müssten die Prüfinstanzen in Apples App-Store versagen.