Forscher finden Sicherheitslücken in allen AMD-CPU seit 2011

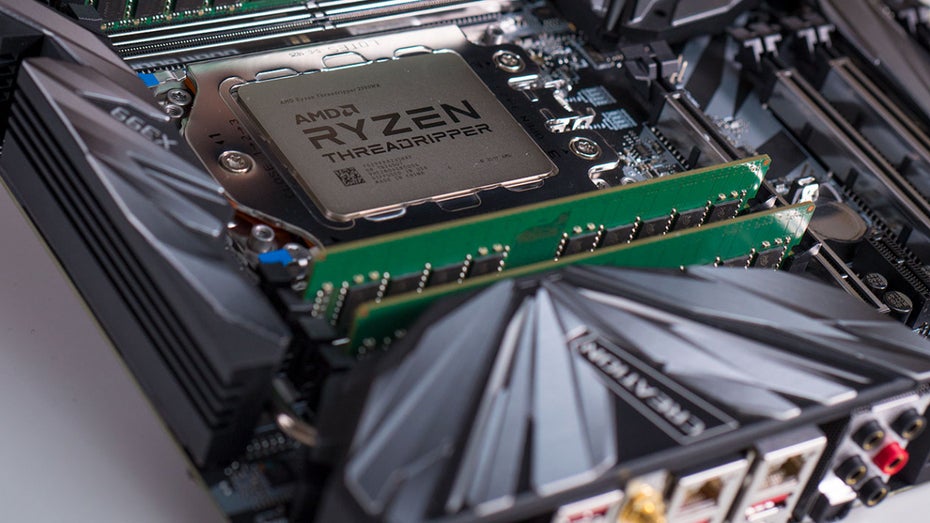

Auch die neuen Threadripper sind betroffen. (Bild: AMD)

Es gehört zum guten Ton, einen Hersteller auf Sicherheitslücken in seinen Produkten hinzuweisen, bevor man diese veröffentlicht. Nachdem ein Team der Universität Graz den Intel-Konkurrenten AMD im August 2019 auf eine Reihe möglicher Side-Channel-Attacken, die sie unter dem Namen „Take a Way“ (PDF) zusammenfassen, hingewiesen hatte, rührte dieser sich indes überhaupt nicht.

Nach sieben Monaten ohne jegliche Reaktion aus dem Hause AMD entschied sich das Team letztlich zu einer Veröffentlichung der Erkenntnisse. Und auf einmal reagiert der Hersteller doch noch.

Alle AMD-CPU seit 2011 betroffen

Die gefundenen Sicherheitslücken betreffen alle AMD-Prozessoren seit dem Modelljahr 2011. Darunter finden sich neben dem betagten Athlon 64 X2 auf Basis der Bulldozer-Architektur auch die aktuellsten Epyc- und Ryzen-Prozessoren auf Basis der unter dem Namen Zen, sowie Zen+ und Zen2 eingeführten Prozessor-Mikroarchitektur.

Dass so viele CPU betroffen sind, liegt an der Art des möglichen Exploits. Dieser ist nämlich über einen undokumentierten Bereich des L1-Datencache möglich. Da sich Funktionsweise und Aufbau des L1-Caches seit Jahren nicht fundamental geändert haben, reicht die Sicherheitslücke bis ins Jahr 2011 zurück.

Sprungvorhersage des L1-Cache als Ursache des Problems

Konkret fanden die Forscher zwei Angriffsmöglichkeiten, die auf der Art der Vorhersage, dem sogenannten Way Predictor, des Datencache basieren. Die Forscher bezeichnen sie als „Collide+Probe“ und „Load+Reload“. Damit gelang es ihnen, Speicherzugriffe zu beobachten und Teile dieses Zugriffs auszulesen, sofern beides auf demselben Core stattfand.

Konkret konnten die Forscher erfolgreiche Angriffe über eine Javascript-Sandbox in Chrome- und Firefox-Browsern fahren. Das soll sowohl lokal, wie auch in virtuellen Umgebungen, etwa in der Cloud funktionieren. Damit könnten gezielt Rechenzentren ins Visier genommen werden, die mit AMDs Epyc-Prozessoren arbeiten.

Gefährdungspotenzial gering

Nüchtern betrachtet ist das Gefährdungspotenzial, insbesondere bei lokalen Geräten, recht gering und nicht vergleichbar mit den zuletzt bei Intel bekannt gewordenen Sicherheitslücken. Anstelle ganzer Datensätze können über die Angriffe nur einzelne Meta-Daten extrahiert werden. Das ist zwar inakzeptabel und muss korrigiert werden, ein Datenskandal wird sich daraus aber eher nicht ergeben.

Für das Beheben der Lücke wäre eine Aktualisierung des Microcode erforderlich. Zudem könnte es sich lohnen, einmal länger über die L1-Cache-Architektur nachzudenken.

AMD reagiert, tut aber nichts

Nachdem die Meldung der Sicherheitslücken auf Twitter einige Aufmerksamkeit generiert hatte, sah sich AMD am gestrigen Samstag veranlasst, eine Stellungnahme abzugeben. Dabei bestreitet der Hersteller allerdings, dass es sich um eine neue Sicherheitslücke handelt. Vielmehr sei sie unter dem Oberbegriff möglicher Side-Channel-Attacken als bereits bekannt einzustufen. Zumindest könnten sich Nutzer über die üblichen Best Practices dagegen schützen.

Hierzu zählten insbesondere ständige Updates des Betriebssystems, eingesetzter Bibliotheken sowie der Firmware aller verbauten Komponenten, das Beachten der Coding-Richtlinien für sicheren Programm-Code und ein generell vorsichtiger Umgang mit dem Computer nebst Verwendung einer Antiviren-Software.

Forschergruppe wegen Intel-Sponsoring angegriffen

Zwischenzeitlich war die Forschergruppe selbst in die Kritik geraten, weil ein Teil ihrer Arbeit von Intel finanziert wird. Schnell waren die AMD-Lücken als Auftragsarbeit für Intel verortet worden.

Das Team sah sich daraufhin gezwungen, deutlich zu machen, dass sie grundsätzlich zu Computer-Sicherheit forschen und dabei unter anderem auch Gelder aus Intels üppiger gewordenem Bug-Bounty-Programm erhalten würden. Solche Programme unterhalten nahezu alle namhaften Hersteller. Darüber belohnen sie externe Experten, denen es gelingt Sicherheitslücken in ihren Produkten nachzuweisen. Informationen zu Intels Bug-Bounty-Programm finden sich auch im aktuellen Sicherheitsreport für das Jahr 2019 (PDF).

Passend dazu: Intel patcht Sicherheitslücken seiner CPU – zum dritten Mal in einem Jahr

Was soll AMD denn Ihrer Meinung nach tun?

Hier geht es nicht um meine Meinung. Alles andere steht im Beitrag.

Als erstes sollte AMD mal auf Sicherheitslücken, die genannt werden eingehen. Das wäre schon mal ein Anfang, statt sich tot zu stellen. AMD ist halt einfach einer von vielen Unternehmen, die nur Produkte rausbringen, die fehler haben und es sich selbst nicht eingestehen. Wäre es Apple, hättest Du diese Frage gar nicht erst gestellt, sondern über diesen Umstand, wie ich jetzt, abgelästert.

„Darunter finden sich neben dem betagten Athlon 64 X2 auf Basis der Bulldozer-Architektur“

Ähm…. nochmal kurz gegen recherchieren. Und es ist keine Branchprediction (Sprungvorhersage) sondern eine Wayprediction. Und doch, die wurde erst mit Bulldozer eingeführt, A64 hatte das noch nicht.

Das sehe ich ähnlich wie Dennis. AMD sollte echt zuerst die ganzen Sicherheitslücken beheben.