(Foto: Shutterstock / Rawpixel.com)

Nutzerbesucher: Hunderte populäre Websites schneiden mit

Forscher der Universität Princeton haben zahlreiche Websites identifiziert, die mit sogenannten Session-Replay-Skripten ihre Nutzer überwachen. Die in die Websites integrierten Services stammen von Drittanbietern und ermöglichen Website-Betreibern im schlimmsten Fall, die Tastatureingaben, Mausbewegungen oder das Seitenscrollen eines Nutzers in Echtzeit zu verfolgen.

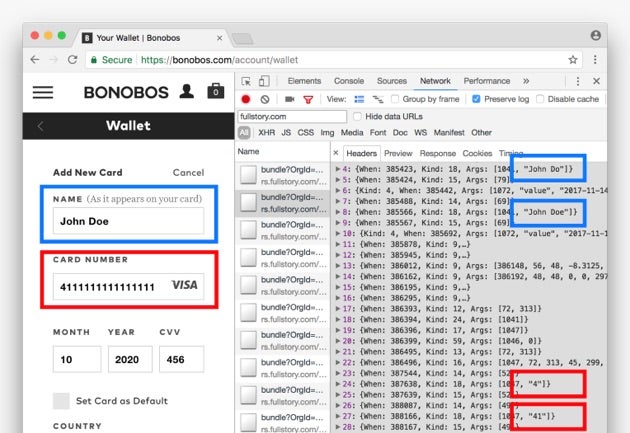

Websites wie die des Online-Shops Bonobos gaben Kreditkartendaten offen an Dritte weiter. (Bild: Uni Princeton)

Die Forscher warnen, dass durch ein solches Tracking-Verhalten sensible Daten wie Kreditkartennummern oder Passwörter der Nutzer erfasst werden könnten, auch wenn diese gar nicht abgeschickt wurden. Zudem hätten auch die Drittanbieter Zugriff auf die Daten.

Mindestens 482 der 50.000 laut Alexa-Ranking beliebtesten Websites der Welt setzen laut der Untersuchung problematische Skripte ein. Dabei haben die Forscher sich aber auf die sieben populärsten Anbieter und Services konzentriert: Yandex, Fullstory, Hotjar, Userreplay, Smartlook, Clicktale und Sessioncam.

Zu den Websites gehören auch von deutschen Nutzern besuchte Webauftritte wie die von Adobe, WordPress, Microsoft, Spotify, Skype, HP, Evernote, IBM oder Lenovo. Hier haben die Forscher alle populären Websites, auf denen sie Session-Replay-Skripte entdeckt haben, gelistet.

Websites: Überwachung oft ohne böse Absicht

Freilich nutzen sicher die meisten Website-Betreiber die Möglichkeiten der Skripte nicht mit böser Absicht, sondern etwa zu Analysezwecken oder um Fehler aufzuspüren. Auch die einzelnen Möglichkeiten der Skripte weichen stark voneinander ab. Allerdings, so betonen die Forscher, erfolgt die Datenübertragung zum Teil unverschlüsselt und öffnet Man-in-the-Middle-Angriffen Tür und Tor.

Der russische Tech-Konzern und Suchmaschinenanbieter Yandex etwa erlaubt über den hauseigenen Service das Mitschneiden aller Eingaben. Das dahinterstehende Skript findet sich auf vielen populären Websites. Einen Beweis für Session-Recording haben die Forscher nach eigenen Angaben auf Yandex.ru gefunden, aber auch etwa auf HP.com. HP setzt auf den Anbieter Clicktale.

Einige Websites haben derweil schon auf die Untersuchung reagiert, wie derStandard.at berichtet. Demnach hat etwa der Bekleidungshersteller Bonobos ein Skript von seinen Seiten entfernt, das die vollständigen Kreditkartendaten der Nutzer erfasst und an den Skript-Anbieter weitergegeben hatte.

Mehr zum Thema: Stalking: 144 große deutsche Websites setzen auf unlöschbaren Cookie-Nachfolger „Fingerprinting“

Bitte beachte unsere Community-Richtlinien

Wir freuen uns über kontroverse Diskussionen, die gerne auch mal hitzig geführt werden dürfen. Beleidigende, grob anstößige, rassistische und strafrechtlich relevante Äußerungen und Beiträge tolerieren wir nicht. Bitte achte darauf, dass du keine Texte veröffentlichst, für die du keine ausdrückliche Erlaubnis des Urhebers hast. Ebenfalls nicht erlaubt ist der Missbrauch der Webangebote unter t3n.de als Werbeplattform. Die Nennung von Produktnamen, Herstellern, Dienstleistern und Websites ist nur dann zulässig, wenn damit nicht vorrangig der Zweck der Werbung verfolgt wird. Wir behalten uns vor, Beiträge, die diese Regeln verletzen, zu löschen und Accounts zeitweilig oder auf Dauer zu sperren.

Trotz all dieser notwendigen Regeln: Diskutiere kontrovers, sage anderen deine Meinung, trage mit weiterführenden Informationen zum Wissensaustausch bei, aber bleibe dabei fair und respektiere die Meinung anderer. Wir wünschen Dir viel Spaß mit den Webangeboten von t3n und freuen uns auf spannende Beiträge.

Dein t3n-Team

ähm, laut der Liste

https://webtransparency.cs.princeton.edu/no_boundaries/session_replay_sites.html

setzt ihr selbst hotjar.com Scripte ein?!

Hi tentaurus,

vielen Dank für den Hinweis! Wir haben gerade intern geklärt, wo das herkommt und das Skript sofort ausgebaut.

Hintergrund war, dass es den Wunsch gab die Scrolltiefe der Leser zu messen. Daher hatten wir das Skript ausprobiert aber dann nicht mehr genutzt. Es war aber immer noch aktiviert.

Wenn du den Cache löscht und die Seite neu aufrufst wird hotjar.com nun nicht mehr geladen.

Viele Grüße aus Hannover

Stephan Dörner

Das kaufe ich euch nicht ab. Wenn das stimmt, muss man echt an eurer Professionalität zweifeln. Jemand bei euch sollte doch wissen, was ihr alles einsetzt und warum. Ansonsten wäre es ein Armutszeugnis. Lieber wäre mir gewesen, ihr hättet zugegeben, dass ihr da vielleicht zu neugierig wart. Ich hätte auch gerne eine Beleg dafür gesehen, dass das Skript nicht aktiviert war. Ist es nicht immer aktiv, wenn es geladen ist?

Mit selber wäre die Tragweite des Skripts nicht bewusst gewesen, von euch hätte ich da aber mehr Weitblick erwartet. Der Anbieter wirbt ja sogar damit, dass er die Besucher so weit wie möglich bespitzelt.

Hmm zumindest bei Fullstory kann man bei der Integration bestimmte Webelemente durch CSS-Selektoren vom Tracking ausschließen:

„FullStory makes it easy to exclude sensitive parts of your site from being captured with CSS selectors. You can add them at any time from Settings or by using Inspect Mode.“

Kann mir gut vorstellen, dass die anderen Anbieter ähnliche Optionen anbieten.

Dazu kommt, dass Ihr Hotjar 2015 doch noch ganz toll fandet: https://t3n.de/news/hotjar-webanalyse-fuer-612768/

Mich interessiert in diesem Kontext vor allem, was ich als Benutzer hier tun kann, um mich zu schützen.

Wie identifiziert man diese Skripte? Wie blockiert man sie gegebenenfalls?