Neue Spionage-Vorwürfe gegen Tiktok: App kann weiterhin Nutzereingaben tracken

Neue alte Vorwürfe gegen Tiktok rufen das altbekannte Dementi hervor. (Foto: PixieMe/Shutterstock)

Es ist eines der vielen Deja-Vus, die man als Journalist im Umgang mit Tiktok hat. Schon seit Jahren gibt es immer wieder Berichte, dass die chinesische Social-Media-App sich außerordentlich stark für die Eingaben interessiert, die Nutzende auf dem Gerät tätigen, auf dem auch die Tiktok-App installiert ist.

Tiktok erweist sich seit Jahren als sehr an Nutzereingaben interessiert

Ein ums andere Mal ist Tiktok bei dieser Praxis erwischt worden. Als Apple den Zugriff auf die Zwischenablage zu signalisieren begann, war Tiktoks Verfahrensweise schlagartig einer breiten Masse Nutzender offenkundig geworden.

Tiktok aber gab die Verstöße nie zu, sondern schob sie stets auf irgendwelche internen Debug-Funktionen für die solche Features benötigt würden. Niemals hätte man solches zur Überwachung der Nutzenden ersonnen.

Als Tiktok erstmals damit aufgefallen war, hieß es sogar noch, eine veraltete Programmbibliothek, die versehentlich nicht ausgetauscht worden sei, sei für das Fehlverhalten verantwortlich.

Tiktok nutzt neuen Weg, um an die Nutzereingaben zu kommen

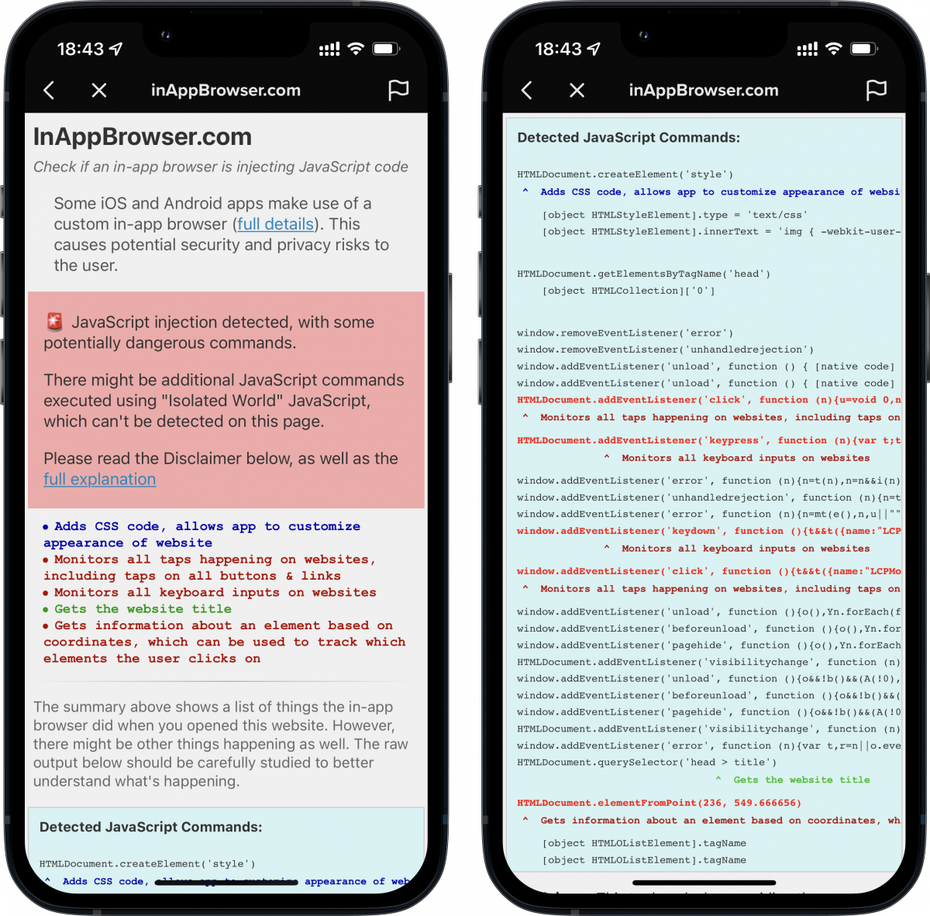

Und jetzt das. Der Sicherheitsforscher Felix Krause hat ein Verfahren entwickelt, mit dem er sichtbar machen kann, welche Javascript-Injektionen TikTok über seinen nicht austauschbaren In-App-Browser in externe Websites schießt. Das Tool kann frei verwendet werden.

Wie Krause auf diese Weise herausfand, zeichnet der In-App-Browser von Tiktok alle Tastatureingaben Nutzender auf externen Websites auf – einschließlich aller sensiblen Daten wie Passwörtern und Kreditkarteninformationen. Die Aufzeichnung geschieht dabei mit jedem Tippen auf den Bildschirm.

„Aus technischer Sicht ist dies das Äquivalent zur Installation eines Keyloggers auf Websites von Drittanbietern“, lies Krause plakativ wissen, um anzufügen, dass „nur weil eine App JavaScript in externe Websites injiziert, dies nicht bedeutet, dass die App etwas Bösartiges tut“.

Als das Wirtschaftsmagazin Forbes Krauses Erkenntnisse aufgegriffen hatte, sah sich Tiktok genötigt, eine Erklärung abzugeben. Die liest sich indes wie alle vorherigen Erklärungen, die TikTok bei solchen Vorwürfen abgegeben hat.

Tiktok reagiert wie immer

Die JavaScript-Injektionen fänden zwar tatsächlich statt, bestätigte ein Sprecher von Tiktok. Das habe aber nichts mit Spionage zu tun, sondern werde ausschließlich zur Fehlersuche, Fehlerbehebung und Leistungsüberwachung verwendet. Daten würden dabei nicht erhoben, der Forscher behaupte das auch nicht.

Tiktok ginge es bei dieser technischen Lösung lediglich darum, ein „optimales Nutzererlebnis“ zu schaffen. Forbes zitiert Tiktoks Erklärung so:

„Wie andere Plattformen verwenden wir einen In-App-Browser, um ein optimales Nutzererlebnis zu bieten, aber der fragliche Javascript-Code wird nur für die Fehlersuche, Fehlerbehebung und Leistungsüberwachung dieses Erlebnisses verwendet – z. B., um zu überprüfen, wie schnell eine Seite lädt oder ob sie abstürzt“.

Alternativlos: Tiktok besteht auf den eigenen In-App-Browser

Dazu gibt Krause noch etwas anderes zu bedenken. Immerhin wäre es einfach, sich vor dem Javascript-Trick zu schützen, erläutert er.

Dazu müsse man als Nutzer nur darauf achten, nicht die In-App-Browser der App-Entwickler zu verwenden. Stattdessen sollten Links stets im Standardbrowser der Plattform geöffnet werden – unter iOS also im Safari.

Allein, jede App, die Krause untersucht hat, bietet diese Möglichkeit – Tiktok aber nicht. Könnte den Tiktok-Entwickelnden gezielt daran gelegen sein, die Nutzung externer Browser zu blockieren? Honi soit qui mal y pense!

Um nicht allein Tiktok zu beschuldigen, sei bemerkt, dass auch die iOS-Apps von Facebook und Instagram Javascript-Code in externe Websites einfügen, wenn die in ihren In-App-Browsern geladen werden.

Ein Meta-Sprecher hat die Vorgehensweise bestätigt. Danach habe das Unternehmen „diesen Code absichtlich entwickelt, um die Entscheidung der Nutzer für App-Tracking-Transparenz (ATT) auf unseren Plattformen zu respektieren.“

So sieht ein Bericht aus Krauses Tool aus. (Screenshots: F. Krause)

So prüft ihr jede beliebige App (mit In-App-Browser)

Für jene, die sich weitergehend interessieren und gegebenenfalls auch einmal die In-App-Browser der Apps ihrer Wahl auf das Verhalten prüfen wollen, hat Krause ein einfaches Tool entwickelt. Das funktioniert so.

Ihr öffnet die App, deren (Fehl-)Verhalten ihr untersuchen wollt. Darin teilt ihr die Adresse InAppBrowser.com, etwa über eine direkte Nachricht an eine andere Person.

Dann tippt ihr auf den Link innerhalb der App, um ihn im In-App-Browser zu öffnen. Krauses Tool zeigt euch dann einen detaillierten Bericht über die injizierten Codeschnipsel.