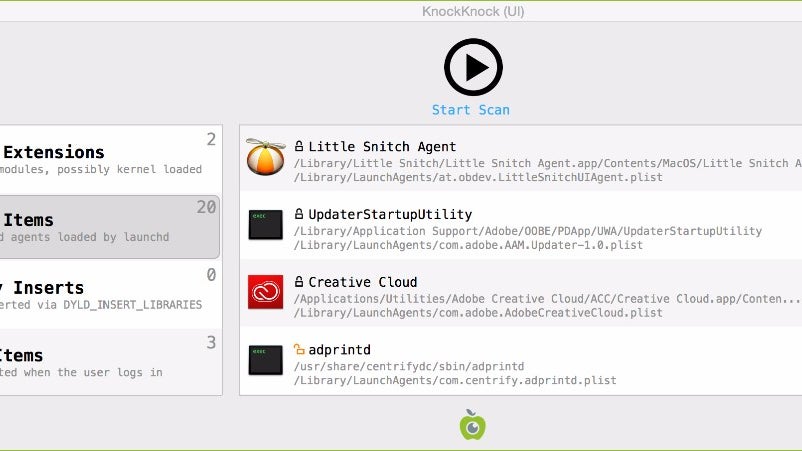

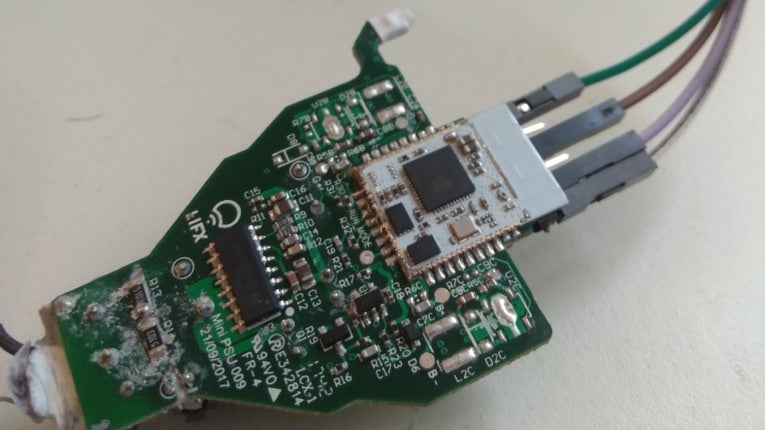

In den Glühbirnen gespeicherte Infos sind leicht auslesbar. (Bild: Limited Results)

Smarte, vernetzte Geräte wie per App steuerbare Glühbirnen oder Überwachungskameras können in vielen Fällen leicht gehackt werden. Gerade bei günstigen IoT-Gadgets, die meist aus China kommen, ist etwa oft das Passwort in der Firmware festgeschrieben und kann nicht geändert werden. Wie sich diese gravierenden Sicherheitslücken auswirken können, zeigte sich zum Beispiel im Oktober 2016, als eine DDoS-Attacke von Millionen im Internet der Dinge verbundenen Geräten das halbe Internet lahmlegte.

Zahlreiche Sicherheitslücken in smarten Glühbirnen entdeckt

Eine ausführliche Untersuchung der Website Limited Results hat jetzt gezeigt, dass IoT-Geräte selbst nach dem Wegwerfen noch sensible Daten verraten können. Die Bastler nahmen mehrere smarte Glühbirnen von Anbietern wie Lifx, Xiaomi, Tuya und Wiz in Betrieb und anschließend auseinander. Anschließend entfernten sie die darin verbauten Leiterplatten und versuchten, sie auszulesen. Das Fazit: Es fanden sich in allen Lampen nahezu dieselben Sicherheitslücken. Manchmal wurde sogar derselbe Code verwendet, wie die Limited-Results-Betreiber Techcrunch sagten.

Die Daten waren in allen Fällen komplett unverschlüsselt, sogar das von dem Nutzer verwendete WLAN-Passwort konnte ausgelesen werden. Eines der Geräte soll sogar einen privaten Schlüssel für die RSA-Verschlüsselung offenbart haben, die etwa bei der Herstellung sicherer Serververbindungen verwendet wird. Unter dem Strich steht Hackern also mindestens das WLAN offen, wenn sie sich ein solches Gerät aus der Mülltonne schnappen.

Smarte Glühbirnen: Hersteller werben mit Alexa-Verknüpfung

Die Geräte sind offenbar so schlecht programmiert und gebaut, dass es ein Leichtes für einigermaßen versierte Personen ist, an sensible Informationen zu kommen – und das, obwohl das Problem schon seit Jahren bekannt ist. Laut Techcrunch werben die Hersteller aller untersuchten smarten Glühbirnen sogar damit, dass die Lampen mit Alexa und Google Home funktionierten, was potenzielle Käufer in falscher Sicherheit wiegen könnte.

In einem Statement zu dem Test und den entsprechenden Medienberichten teilte der Hersteller Lifx mit, dass die „Schwachstellen mittleren bis hohen Grades“ in seinen Geräten mittlerweile behoben seien. „Alle in der Firmware gespeicherten sensiblen Informationen sind nun verschlüsselt und Hardware-seitig mit zusätzlichen Sicherheitseinstellungen versehen worden“, heißt es von Lifx. Kunden können dem Hersteller zufolge das Update durch das Öffnen der Lifx-App erhalten.

1 von 6

Um sich vor unberechtigtem Zugriff auf das Heimnetz zu schützen, sollten Nutzer zum einen in Betracht ziehen, zu einem teureren Premium-Modell zu greifen. In jedem Fall ist es aber ratsam, die IoT-Geräte in einem isolierten Subnetz oder einem Gastnetzwerk zu betreiben. Wenn möglich sollten Router und smarte Gadgets passwortgeschützt sein.

Nachtrag vom 1. Februar 2019: Wir haben den Artikel um ein Statement von Lifx ergänzt.

Mehr zum Thema: „Amazon traue ich nicht“: Mozilla-Chef Mark Surman über die Schattenseiten des IoT