Sicherheitsgau bei Windows 365: Anmeldedaten lassen sich im Klartext auslesen

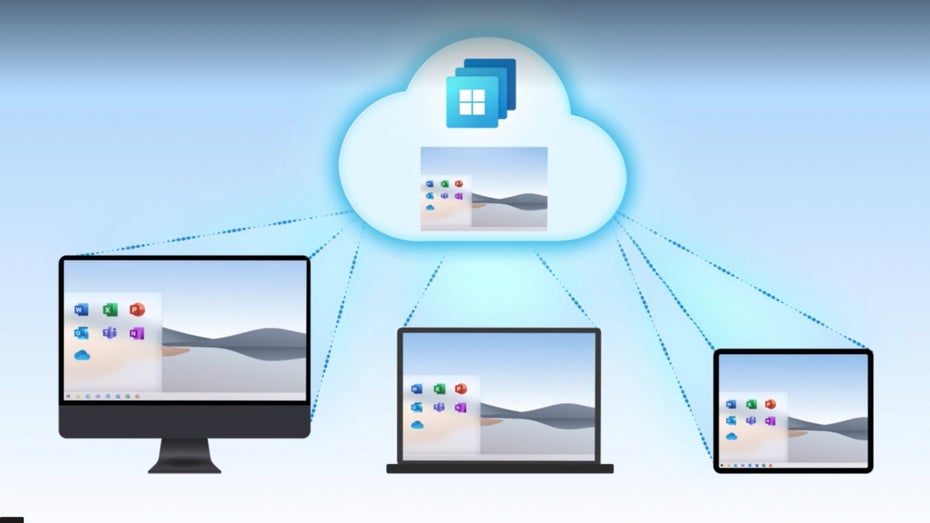

Das neue Microsoft-Angebot Windows 365 bietet einen kostenpflichtigen Cloud-PC, der per Remote Desktop oder Webbrowser bedient werden kann – also auf einem Terminalserver läuft.

Cloud-PC ist ein per Web erreichbarer Slot auf einem Terminal-Server

Der Cloud-PC ist ein interessantes Angebot etwa für Personen, die überall arbeitsbereit bleiben wollen. So könnte der Cloud-PC etwa zu Hause über ein Tablet oder einen leistungsschwächeren Laptop und im Büro über einen Desktop verwendet werden. Der Bearbeitungsstand, die App-Umgebung, überhaupt alle Parameter der Arbeitsumgebung wären auf allen Endgeräten gleich.

Zum Start Anfang August hatte Microsoft eigentlich eine kostenlose zweimonatige Testphase eingeführt, die aber nach wenigen Stunden bereits wieder kassieren müssen. Das Interesse hatte Microsofts Erwartungen deutlich überstiegen. Einer der verhältnismäßig wenigen Glücklichen, denen es gelungen war, das Testangebot zu sichern, bevor es wieder verschwunden war, ist Benjamin Delpy.

Mimikatz bittet Server um freundliche Hilfe bei der Entschlüsselung

Delpy ist der Entwickler des Open-Source-Cybersicherheitsprojekts Mimikatz. Mimikatz testet Computer auf Schwachstellen im Umgang mit der Benutzersicherheit. Laut seiner GitHub-Seite kann Mimikatz Passwörter, Hashes, Pin-Codes und Kerberos-Tickets im Klartext aus dem Speicher extrahieren und „eventuell sogar Kaffee kochen“. Das Tool erlaubt es, Passwörter zu aggregieren und sich mit diesen Zugangsdaten dann seitwärts durch ein Netzwerk zu bewegen. Dahinter steht die Hoffnung, auf einen Netzteilnehmer zu stoßen, auf dem die erbeuteten Zugangsdaten höhere Privilegien haben – idealerweise den Domänen-Controller.

Eben dieses Mimikatz-Tool ließ Delpy nun auf den Cloud-PC los. Dazu setzte er auf eine von ihm im Mai 2021 entdeckte Schwachstelle, die es ihm ermöglicht, die Anmeldedaten von Benutzern, die bei einem Terminalserver angemeldet sind, im Klartext abzurufen. Zwar seien die Anmeldedaten eines Benutzers auf einem Terminal-Server verschlüsselt im Speicher abgelegt, es gäbe jedoch die Möglichkeit, den Terminaldienstprozess per Mimikatz freundlich darum zu bitten, die Anmeldedaten zu entschlüsseln. Dazu habe es zwar eines kleinen Tricks bedurft, am Ende habe der Prozess jedoch die gewünschte Dienstleistung erbracht, so Delpy gegenüber Bleeping Computer.

Das ist das Bedrohungsszenario

Ein Bedrohungsszenario ergibt sich bei dieser Vorgehensweise nur unter Umständen. Nämlich dann, wenn nicht der berechtigte Cloud-PC-Nutzer Mimikatz verwendet. Dazu müsste er natürlich erst einmal unbemerkten Administratorzugang erlangen. Das wäre über die gängigen Methoden böswilliger Akteure aber durchaus denkbar, etwa per Phishing-Mail oder manipulierte Websites, über die Trojaner installiert werden könnten.

„Es ist genau wie das Auslesen von Passwörtern aus einer normalen Sitzung. Wenn ich Ihr Kennwort in Terminal-Server-Sitzungen ausspionieren kann, kann ich es auf anderen Systemen verwenden, wo Sie mehr Rechte, Daten und so weiter haben könnten“, erklärte Delpy. Dabei sei es „üblich, dass man sich seitwärts bewegt und Zugang zu privilegierteren Daten auf anderen Systemen erhält“.

Schützen könnte man sich typischerweise mittels der Zweifaktor-Authentifizierung (2FA), Smartcards, Windows Hello oder dem Windows-Defender-Remote-Credential-Guard. All diese Sicherheitsfunktionen seien jedoch derzeit in Windows 365 nicht verfügbar. Es ist nun davon auszugehen, dass sich Microsoft nicht mehr allzu viel Zeit mit der Implementierung lassen wird.