Zoom im Kritik-Kreuzfeuer: Fragwürdige Praktiken beim Videokonferenz-Dienst

So viele lächelnde Gesichter dürfte es bei Zoom gerade nicht geben. Der Videokonferenz-Dienst zieht derzeit viel Kritik im Bezug auf Sicherheit und Privatsphäre seiner User und aufgrund fragwürdiger Geschäftstaktiken auf sich. (Bild: Zoom)

Besonders jetzt zu Corona-Zeiten erleben viele Anbieter von Video-Conferencing-Tools ein Hoch. Schließlich wechseln große Teile der Arbeitswelt derzeit ins Homeoffice, müssen aber weiter mit Chefinnen und Kollegen im Austausch bleiben. Einer der größten Gewinner ist Zoom. Der Dienst erfreut sich schon länger moderater Beliebtheit im Business-Kontext, bekam in den letzten Tagen und Wochen aber einen ordentlichen Boost – auch im privaten sowie im Schul- und Uni-Umfeld.

Worüber sich die US-Firma bei all dem brummenden Geschäft weniger freuen dürfte, ist das durch die viele Publicity – unter anderem auch von t3n – geschärfte Auge der Öffentlichkeit. Das schaut derzeit nämlich umso genauer hin und bekommt von Expertenseite noch genauere Einblicke. Und unter diesem prüfenden Blick macht Zoom derzeit alles andere als eine gute Figur. Das geht so weit, dass Elon Musk seinem Space-X-Team die Nutzung des Dienstes verboten hat und das amerikanische Federal Bureau of Intelligence (FBI) davon abrät ihn einzusetzen, wie Reuters berichtet. Außerdem hat sich Zoom im US-Staat Kalifornien eine Verbraucherklage eingefangen und derzeit nimmt sogar die New-Yorker Staatsanwaltschaft Zoom genauer unter die Lupe, schreibt Heise Online.

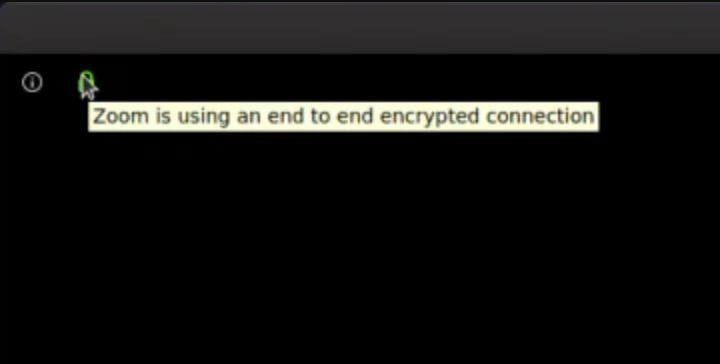

Stellen die Meetings-Hosts Zoom entsprechend ein, verspricht ein kleines Schlosssymbol bei Mouseover, die Konferenz sei Ende-zu-Ende-verschlüsselt. (Screenshot: Zoom/t3n)

Ende-zu-Ende-Verschlüsselung, die keine ist

Was Zoom schon lange für sich sprechen lässt, ist das Augenmerk auf Sicherheit und Privatsphäre seiner User. Unter anderem wirbt der Dienst auf der eigenen Website und im Sicherheits-Datenblatt damit, dass Calls und Meetings mit Ende-zu-Ende-Verschlüsselung (E2E) abgesichert sind. Vorausgesetzt, Teilnehmer verbinden sich über einen Desktop-Client und nutzen die Video-/Audio-Hardware des Rechners. Auch in laufenden Zoom-Meetings versichert ein kleine, grünes Schlosssymbol bei Mouseover, dass die Konferenz E2E-verschlüsselt sei. Das hieße: Nur der Host und die Meeting-Teilnehmer sehen und hören, was gesendet wird – alle anderen, inklusive Zoom, sind ausgesperrt und haben keinen Zugriff auf die Inhalte.

In der Realität sieht das allerdings anders aus. Wie The Intercept berichtet, erweist sich das Marketing seitens Zoom in dieser Hinsicht als potenziell irreführend. Auf Intercept-Anfrage ließ Zoom nämlich verlauten, dass E2E derzeit gar nicht möglich ist – stattdessen nutze der Dienst TLS, sogenannte Transportverschlüsselung. Das heißt, externe Angreifer haben keinen Zugriff auf die Konferenzinhalte, wenn sie beispielsweise über ein ungesichertes WLAN-Netzwerk mithören. Wer jedoch weiterhin vollen Zugriff auf die übertragenen Daten inklusive Video- und Audio-Feed hat, ist Zoom selbst. Erst bei wirklich genauem Hinsehen lässt sich aus der Zoom-Website sowie dem Security-Datenblatt herauslesen, dass die E2E-Verschlüsselung für den Textchat eines Meetings, nicht die Audio- und Video-Feeds gilt.

1 von 2

Dieses potenziell irreführende Marketing wäre nicht nur unfair der Zoom-Kundschaft gegenüber, die ihre Daten fälschlicherweise als Ende-zu-Ende-verschlüsselt meint. Auch im Marktwettbewerb würde das Zoom fälschlicherweise einen Vorteil gegenüber Konkurrenz wie Hangouts Meet verschaffen – der Google-Dienst unterstützt kein E2E und wirbt damit korrekterweise auch nicht.

In einem Statement gegenüber The Intercept gab ein Zoom-Sprecher an, firmenintern sei dafür gesorgt, dass keine Mitarbeiter Zugriff auf die Inhalte der User hätten. Außerdem verkaufe Zoom keinerlei Daten an Dritte.

Malware-Mechaniken für Komfort-Funktionen

Zoom erfreut sich unter anderem auf Macs großer Beliebtheit. Nicht zuletzt, weil kaum Aufwand seitens der User nötig ist, um Videokonferenzen aufzusetzen oder an ihnen teilzunehmen. Man braucht nur den Zugangslink und gegebenenfalls ein Passwort und nach nur wenigen Klicks läuft der Zoom-Client auf dem eigenen Mac oder Macbook und man kommuniziert mit dem eigenen Team. So einfach sollte es unter dem macOS-Betriebssystem aber eigentlich nicht sein. Jeder, der schon einmal Drittanbieter-Programme auf dem eigenen Mac installiert hat, weiß, dass dafür mehrere Schritte nötig sind, bis sich die gewünschte App starten lässt.

Dass das bei Zoom schneller, komfortabler und unkomplizierter geht, hat Gründe – und keine sonderlich beruhigenden. Wie mehrere IT-ler unter anderem auf Twitter darlegen, nutzt Zoom ein paar Skripte und Tricks, um die sonst unter macOS für die Installation üblichen Mechanismen auszuhebeln und zu umgehen. Ist der User, der die Zoom-Datei ausführt, Admin des Systems, reicht ein einzelner Klick.

Dieser fragwürdige Eindruck verstärkt sich noch, ist die Zoom-App bereits installiert, der aktuelle User jedoch kein System-Administrator. Um dann die Funktionsweise von Zoom schnell und einfach zu garantieren, gibt sich die App kurzerhand als macOS-System aus und bittet den User um Erlaubnis via Benutzername und Passwort. Erteilt man die, hat Zoom Root-Rechte – also Zugriff bis an die Grundfesten des Systems. Diese Vorgehensweise kennt man in erster Linie von Malware, die ungefragt und unauffällig Code ins System einführt, um dort Schaden anzurichten oder Daten zu klauen. Das tut Zoom soweit erkennbar nicht. Nur, um dem User zwei bis drei weitere Klicks zu ersparen, zu solchen zwielichtig erscheinenden Mitteln zu greifen, macht allerdings einen fragwürdigen Eindruck.

Wie sich diese „Komfort-Features“ zu bösen Zwecken nutzen lassen, schreibt TechCrunch, zeigen derzeit Sicherheitsforscher. Bekommt ein Angreifer einen Mac in die Hände (hat also physischen Zugriff), kann er sich mit den oben genannten Mechanismen von Zoom Root-Zugriff erschleichen, ohne Geräteadministrator zu sein, und so tief ins System eingreifen. Darüber hinaus könne er Schadcode über Zooms zwielichtige Mechanismen einführen und sich so den Webcam- und Mikrofon-Zugriff, den Zoom natürlich zum Funktionieren benötigt, unentdeckt abgreifen – und Audio und Video unentdeckt mitschneiden. Gefixt hat Zoom die beiden Schwachstellen bisher nicht. Er kürzlich hatten weitere Experten gezeigt, dass auch Windows-PCs nicht sicher sind, wenn Zoom auf ihnen läuft: Hacker können hier ebenfalls Schadcode einführen und so Windows-Passwörter klauen.

Zoombombing, anzapfbare Mac-Kameras und Datenfluss zu Facebook

Erst gegen Ende letzten Jahres hatte der Sicherheitsforscher Jonathan Leitschuh auf eine böse Sicherheitslücke im Mac-Client von Zoom hingewiesen. Die ermöglichte es Angreifern unter Umständen, unbemerkt auf die Webcam der Macs oder Macbooks zuzugreifen – sogar, wenn man Zoom schon wieder deinstalliert hatte.

Darüber hinaus kam erst vor wenigen Tagen dank einer Untersuchung von Motherboard/Vice heraus, dass die Zoom-App auf iOS-Geräten offenbar Daten von Usern an Facebook weitergab. Die Weitergabe lief über das Software-Development-Kit (SDK) von Facebook, das unter anderem für die „Login mit Facebook“-Funktion nötig ist. Laut Vice wurden jedoch auch Informationen von Usern an Facebook übermittelt, die die Login-Funktion nicht benutzten – und nicht einmal einen eigenen Facebook-Account hatten.

Dass Daten an Facebook weitergeleitet werden, ist erstmal nichts Neues. Verwerflich war jedoch, dass Zoom seine User nirgends in den Datenschutzrichtlinien darauf hinwies, dass ihre Daten zu Facebook abflossen. Mittlerweile hat das Unternehmen das Facebook SDK aus der Zoom-iOS-App entfernt und angegeben, nichts von der Datenweitergabe gewusst zu haben. Der Schritt folgte unter anderem auf eine Verbraucherklage, die im US-Staat Kalifornien gegen Zoom eingereicht worden war.

Schon seit Längerem ein Phänomen, seit Kurzem aber ein umso beliebterer, unschöner Troll-Trend ist außerdem das sogenannte Zoombombing. Dabei klinken sich ungefragt Störenfriede in laufende, nicht passwortgesicherte Zoom-Konferenzen ein, deren Meeting-ID irgendwie öffentlich gemacht wurden sind.

Wie schnell das passieren kann, bewies erst Ende März der britische Premierminister Boris Johnson, der die erste virtuelle Sitzung des britischen Kabinetts via Zoom abhielt und kurzerhand einen Screenshot samt ID auf Twitter teilte. Glücklicherweise war das Meeting per Passwort geschützt. Die Möglichkeit des Zoombombings brachte Zoom außerdem ins Visier der Staatsanwaltschaft von New York, die offizielle Angaben zum Umgang des Dienstes mit Sicherheit und Privatsphäre ihrer Nutzerschaft anfragte.

Hinweis in eigener Sache: Aufgrund der Corona-Pandemie wechseln auch in Deutschland ganze Unternehmen ins Homeoffice. Doch wie geht das eigentlich – und was müssen Arbeitgeber und Arbeitnehmer dabei beachten? Der neue t3n Guide liefert praxisnahe und verständliche Antworten. Hier entlang: Kostenloser Homeoffice-Guide: Produktiv daheim trotz Corona!

- Nutzung von Microsofts Teams-Lösung wegen Coronavirus versechsfacht

- Corona: Google und Microsoft verschenken ihre Konferenz-Tools

- Corona: Mit nur 4 dieser 12 Tools arbeitet ihr im Homeoffice wie im Büro

Vielleicht solltet ihr noch euren Homeoffice-Guide anpassen bzgl. Verschlüsselung von Zoom.